Wraz z rosnącą popularnością cyfrowych kart SIM, cyberprzestępcy wymyślają nowe sposoby na wykorzystanie tej technologii do swoich celów. W ostatnim czasie obserwuje się wzrost liczby ataków — to przejmowanie numerów telefonów poprzez podmianę eSIM.

Spis treści

Czym jest eSIM?

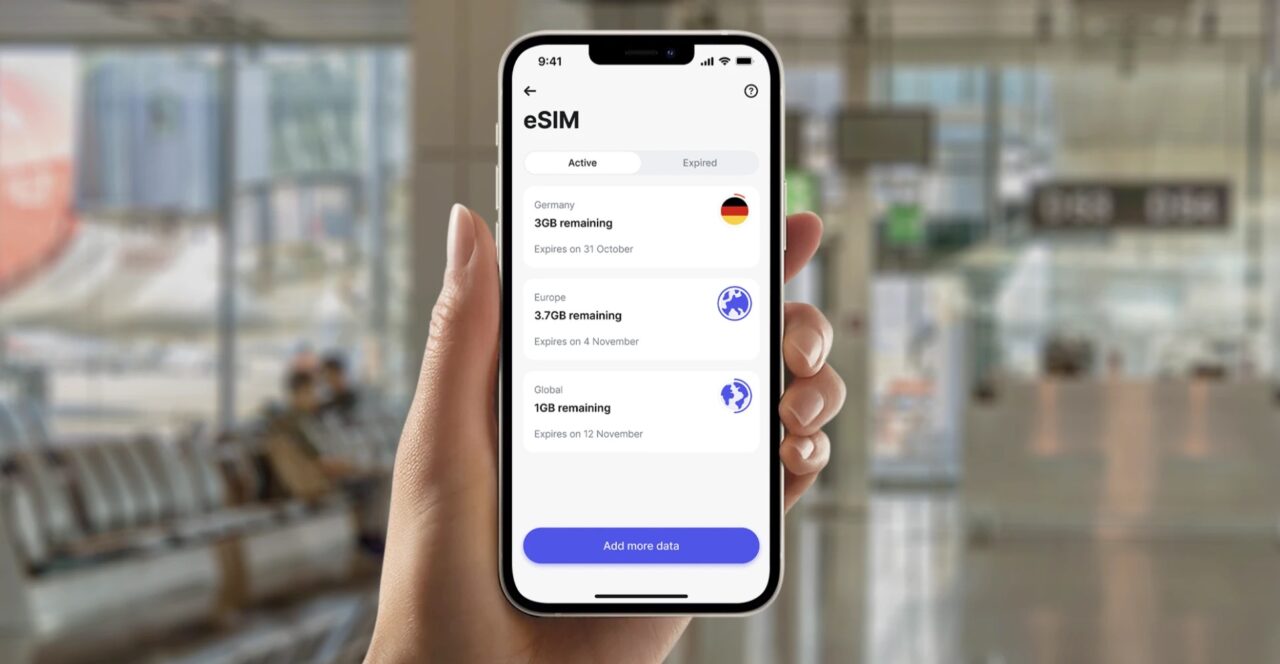

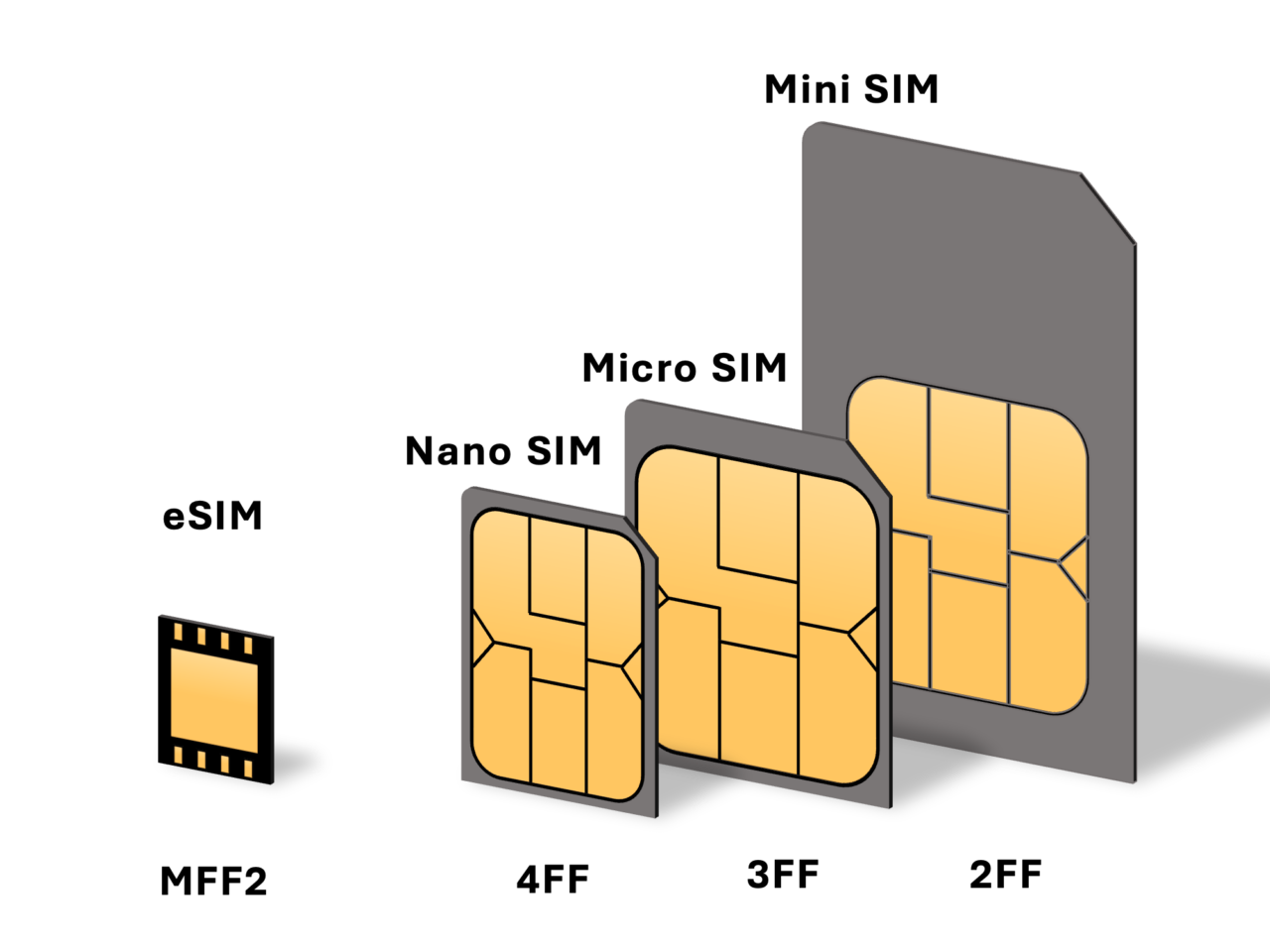

eSIM to cyfrowa karta SIM, która jest wbudowana w chip smartfona. Zastępuje ona tradycyjną plastikową kartę SIM i oferuje wiele zalet, takich jak łatwość konfiguracji i możliwość zdalnego zarządzania. Moduły identyfikacji abonenta są przechowywane w chipie wewnątrz urządzenia mobilnego — dają dostęp do zdalnego ich przeprogramowania, dezaktywowania, zamieniania i usuwania.

Cyfrowa karta SIM eliminuje potrzebę stosowania fizycznego slotu, dzięki czemu może zapewniać łączność komórkową w urządzeniach noszonych, np. smartwatchach. Z technicznego punktu widzenia jest to karta SIM (Subscriber Identity Module) wbudowana bezpośrednio w płytkę główną urządzenia mobilnego. W przeciwieństwie do tradycyjnej karty SIM, którą można wyjąć i wymienić, eSIM jest trwale przylutowana do płytki.

Jak uzyskać kartę eSIM?

Cyfrowa wersja karty SIM jest pobierana przez Internet i zapisywana w postaci specjalnego profilu na urządzeniu obsługującym technologię eSIM. Odbywa się to poprzez zeskanowanie kodu QR otrzymanego od operatora.

Wszyscy najwięksi operatorzy oferują możliwość przejścia z kart fizycznych na eSIM. Dotyczy to zarówno ofert z abonamentem, jak i Mixów i ofert na kartę. Wirtualne karty SIM są też dostępne w niektórych ofertach subskrypcyjnych. Pozostaje pytanie, jak je otrzymać? Przygotowaliśmy poradniki, które prowadzą przez ten proces krok po kroku:

- cyfrowa karta SIM w Plusie,

- cyfrowa karta SIM w T-Mobile,

- cyfrowa karta SIM w Orange,

- cyfrowa karta SIM w Play.

Na czym polega przejmowanie numerów?

Wydawałoby się, że cyfrowe karty SIM są bezpieczne. Czy na pewno? Wraz ze wzrostem popularności tej technologii widać coraz większe zainteresowanie przestępców. Wykorzystują funkcję wymiany lub przywracania cyfrowej karty SIM — przenoszą telefon z karty SIM ofiary na własne urządzenie z kartą eSIM.

Odbywa się to w następujący sposób:

- Cyberprzestępca włamuje się na konto użytkownika w serwisie operatora komórkowego. Może to zrobić na różne sposoby, np. wykorzystując skradzione lub słabe hasło, lub stosując socjotechniki.

- Po uzyskaniu dostępu do konta, przestępca inicjuje proces przeniesienia numeru telefonu ofiary na swoje urządzenie. W tym celu może wygenerować kod QR, który po zeskanowaniu aktywuje eSIM na jego smartfonie.

- W wyniku podmiany ofiara traci dostęp do swojego numeru telefonu. Nie może już odbierać połączeń, wysyłać wiadomości SMS ani korzystać z usług online powiązanych z tym numerem.

Konsekwencje dla ofiar

Przejmowanie numeru telefonu może mieć poważne konsekwencje. Opisywane przestępstwo miało na celu ominięcie zabezpieczeń i uzyskania dostępu do kont bankowych. Pozwala na uzyskanie kodów dostępu i uwierzytelniania dwuskładnikowego do różnych usług, w tym banków czy komunikatorów. To otwiera dalsze pole do popisu, na przykład wysyłanie do znajomych ofiary wiadomości namawiających ich do przesłania pieniędzy.

Jak się przed tego typu atakami zabezpieczyć? Przejęcie numeru telefonu opisanym sposobem wymaga włamania na konto dostawcy usług komórkowych, dlatego powinno być one należycie zabezpieczone — złożonym, unikalnym hasłem, z uwzględnieniem uwierzytelniania dwuskładnikowego. Pomożemy wam przygotować hasło, którego nie da się złamać oraz proponujemy najlepsze menadżery haseł, które zrobią to za was. W innym tekście pisaliśmy o tym, czym jest uwierzytelnianie dwuskładnikowe i jak je ustawić.

Najbardziej pożądane z punktu widzenia cyberprzestępców usługi, czyli bankowość internetowa i portfele kryptowalut, powinny być zabezpieczone jeszcze mocniej, na przykład za pomocą kluczy fizycznych (np. YubiKey). O bezpieczeństwo i prywatność w sieci warto dbać na każdym kroku.

Źródło: Bleeping Computer. Zdjęcie otwierające: prykhodov / Depositphotos

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.