Główny powód, dla którego wierzymy w różne mity dotyczące technologii to to, że krążą one jak wirusy, są wciąż obecne i powtarzane — to sprawia, że ostatecznie zaczynamy w nie wierzyć. Nie da się ich uniknąć — zwłaszcza że im bardziej emocjonalny niosą ładunek, tym łatwiej się rozprzestrzeniają.

Nasza prywatność jest jednym z takich drażliwych tematów – podczas gdy na co dzień nosimy ze sobą najwspanialsze urządzenie szpiegujące, czyli smartfon. Zresztą nie tylko telefon może monitorować nasze poczytania. Niby dlaczego Amazon kupił firmę iRobot? Oczywiście, że chodziło o tonę danych, które gromadzą odkurzacze wyposażone w kamery, czujniki i funkcje mapowania mieszkań. Nie tylko zapamiętują plan mieszkania i przeszkody, które trzeba omijać, ale też siłę sieci Wi-Fi czy inne urządzenia smart, z którymi może połączyć się aplikacja.

Jak można takie dane wykorzystać? Choćby do oszacowania wartości mieszkania (na podstawie liczby metrów kwadratowych) czy do wysyłania bardziej spersonalizowanych reklam (zidentyfikowane zabawki będą sugerować potencjalnego klienta na artykuły dziecięce, sierść zwierząt — na artykuły zoologiczne, obuwie sportowe — na gadżety do monitorowania treningów itp.). O ile jeżdżące po domu Roomby mogą być dla Amazonu oczami, to inteligentne głośniki Echo z Alexą będą idealnym podsłuchem. Nie zapominajcie o firmie Ring, która robi inteligentne kamery do monitoringu i dzwonki do drzwi — i należy do Amazon. W ten sposób Jeff Bezos będzie wiedział, kto puka do waszych drzwi…

Ale wróćmy do mitów dotyczących prywatności i szpiegujących nas komórek:

Tryb incognito zapewnia prywatność

Niezależnie od tego, czy korzystacie z trybu incognito (prywatnego) na przeglądarce w komputerze czy w smartfonie, musicie mieć świadomość, że nie jest on synonimem anonimowości w internecie. Nie spowoduje, że ukryjecie swoją tożsamość czy zachowacie w tajemnicy strony, na które wchodzicie. Działa to bowiem lokalnie — przeglądarka nie będzie śledzić historii ani automatycznie logować się na konta.

Ukryjecie w ten sposób swoją działalność przed innymi osobami korzystającymi z danego urządzenia — ale nie przed dostawcą usług internetowych. Jeśli chcecie bardziej wgryźć się w ten temat, przeczytajcie artykuł Tryb incognito — wyjaśniamy, jak działa i czy naprawdę daje prywatność.

Wyjęcie karty SIM uniemożliwia śledzenie telefonu

Wiele osób uważa, że wyjęcie karty SIM z telefonu — a dodatkowo jej dramatyczne zniszczenie — spowoduje, że telefon będzie nie do wyśledzenia. Skąd wziął się ten mit? Takiej wiedzy dostarczają nam hollywoodzie filmy. Tymczasem telefon może być śledzony nawet bez karty SIM, dopóki bateria się nie rozładuje.

Urządzenie może być śledzone nawet po resecie do ustawień fabrycznych czy zmianie karty SIM — tutaj wykorzystywana jest baza Equipmemt Identity Register, która posługuje się numerem IMEI — transmitowany jest on za każdym razem, gdy urządzenie loguje się do sieci komórkowej. Dlatego lepszym rozwiązaniem, aby telefon przestał być śledzony, byłoby po prostu wyjęcie baterii — jednak współcześnie nie jest to zbyt proste, skoro niemal wszystkie telefony mają niewymienne baterie.

Śledzenie przez telefony Samsunga

Kiedyś w sieci krążyły zdjęcia sugerujące, że Samsung może śledzić użytkowników smartfonów. Otóż rozwinięto naklejkę umieszczoną wokół baterii i ujawniono, że znajduje się pod nią coś, co wygląda jak antena. Zaowocowało to teoriami spiskowymi, że koreański producent wykorzystuje ją do śledzenia.

Tymczasem ujawniony układ to antena wykorzystywana przez NFC (Near Field Communication), a nie dodatek szpiegujący.

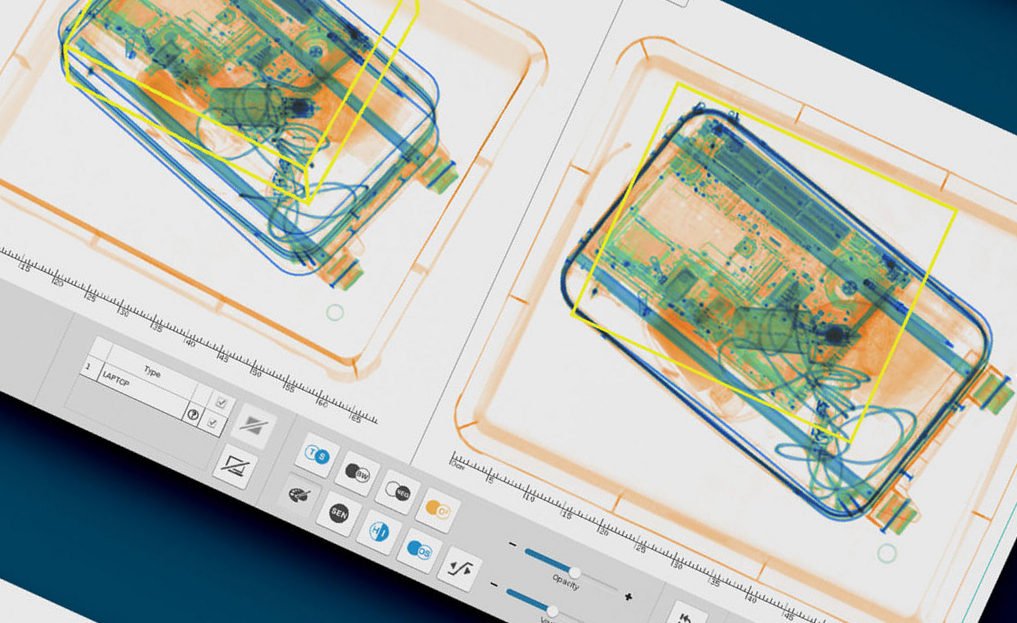

Lotniskowe skanery wymazują pamięć laptopa i smartfona

Podczas kontroli na lotnisku nasz bagaż musi zostać rozczłonkowany w skrzynkach na taśmociągu, a następnie przejeżdża przez skaner. Mit głosi, że podczas skanowania może zostać wymazana lub uszkodzona pamięć w laptopie, telefonie lub innej elektronice. Kiedyś faktycznie promieniowanie mogło wyrządzić pewne szkody, ale dotyczyło to aparatów fotograficznych z niewywołanymi kliszami. Skanery nie uszkodzą dysków twardych i pamięci — aby tego dokonać, należałoby użyć bardzo silnego magnesu (na przykład taki, jaki stosowany jest podczas rezonansu magnetycznego).

Czy zastanawialiście się, dlaczego ochrona każe wyjmować elektronikę z bagażu i wkładać urządzenia do osobnych koszy? Wynika to z dużej gęstości tych urządzeń — na ekranie zasłaniałaby ona inne przedmioty w bagażu, których potencjalnie nie można zabierać do bagażu podręcznego.

Nie da się zlokalizować telefonu bez GPS’u

Zazwyczaj utożsamiamy lokalizowanie z aktywnym GPS-em, ale nawet wyłączenie tej usługi pozwala na lokalizowanie i śledzenie telefonu. Można do tego wykorzystać sieci Wi-Fi oraz maszty sieci komórkowej.

Ale nie tylko — w jednym z badań wykorzystano szereg innych czujników, niezwiązanych z lokalizacją telefonu, do jego śledzenia. Dane z akcelerometru pozwoliły określić, jak szybko telefon się poruszał, magnetometr działał jako cyfrowy kompas, a żyroskop śledził rotację urządzenia.

Publiczne sieci Wi-Fi są bezpieczne

To, że inni bez ograniczeń korzystają z bezpłatnych, otwartych sieci nie znaczy, że są one bezpieczne. Udostępniają je kawiarnie, restauracje, lotniska, hotele, a nawet środki komunikacji. Są łatwe w użyciu i oszczędzają nasz własny transfer danych z karty SIM. Ale trzeba sobie zdawać sprawę, że mogą być one ryzykownym rozwiązaniem. Nie wiadomo, kto daną sieć udostępnia, w jakim stopniu jest ona zabezpieczona i jakie dane zachowuje. Nawet jeśli sieć jest zabezpieczona hasłem, nie oznacza to, że jest bezpieczna — zwłaszcza jeśli to samo hasło dostanie każdy inny użytkownik.

Dlatego najlepiej unikać publicznie dostępnych sieci, a jeśli jednak nie ma innej możliwości, użyć usługi VPN. I powstrzymać się przed wprowadzaniem wszelkich wrażliwych informacji, loginów i haseł oraz wszelkich operacji bankowych czy finansowych. Lepiej też wyłączyć w urządzeniu mobilnym automatyczne logowanie do otwartych sieci i nie zgadzać się, by komputer był widoczny w publicznej sieci.

Usunięcie plików z urządzenia to pozbycie się ich na zawsze

Usuniecie plików, wyczyszczenie kosza, a nawet sformatowanie dysku twardego czy pendrive’a nie gwarantuje, że skasowanych plików nie da się odzyskać. Dane gdzieś tam wciąż są, możliwe do odzyskania za pomocą odpowiedniego oprogramowania. Dlatego lepiej nie pozbywać się ani nikomu nie udostępniać nośników danych, jeśli najpierw nie skorzystacie z oprogramowania, które skutecznie wyczyści je z danych.

Najprostsze systemowe narzędzia nie są jednak wystarczające. Programy specjalistyczne będą czyścić dysk sektor po sektorze i wielokrotnie nadpisywać dane — choć długo to trwa, to przynajmniej zwiększy prawdopodobieństwo, że niepowołane osoby nie odzyskają waszych plików. Można też fizycznie zniszczyć nośnik, ale nawet i ten sposób nie zawsze jest skuteczny.

Kilka lat temu dwie osoby, które doprowadziły do masakry w Kalifornii, w której zginęło 14 osób, były podejrzewane przez FBI o terroryzm. Zdążyły jednak zniszczyć dowody — a konkretnie swoje telefony i komputery tak, by nie dało się wyśledzić ich działań. Jednak wymazanie plików oprogramowaniem lub potraktowanie dysków młotkiem nie jest czymś, z czym nie poradzili sobie eksperci z NSA czy FBI. Zaawansowanie obecnych technik pozwala na odczytywanie nawet niewielkich fragmentów talerzy dysków tym bardziej, ze każdy plik zajmuje mniej niż 0,04 mm kwadratowego.

Jak więc skuteczniej zniszczyć nośniki, aby nie dało się z nich nic odzyskać? Na początek warto zaszyfrować cały dysk — to utrudni dostęp do plików, nawet gdy uda się je odzyskać. W przypadku fizycznego zniszczenia najważniejsze jest to, aby uszkodzić talerze, na których są dane. Samo zniszczenie obudowy czy elektroniki (uszkodzenie płytki) nie będzie skuteczne. Można tego dokonać na przykład za pomocą wiertarki.

Pamiętajmy jednak, że ze skrawków talerzy można odzyskiwać dane — profesjonalnie wykonane niszczenie jest w stanie pociąć i rozdrobnić talerze dysków na proszek, który następnie jest traktowany chemią i rozpuszczony w ciecz. To gwarantuje, że danych nie da się odzyskać.

Skutecznym sposobem jest potraktowanie dysku termitem (sproszkowanym glinem i tlenkiem żelaza).

Nie poleca się jednak sposobu, który często widzimy w filmach — umieszczenia dysku w kuchence mikrofalowej. Szybciej spowodujecie pożar albo nieodwracalnie zniszczycie kuchenkę. Mikrofalówka może uniemożliwić skorzystanie z dysku, ale niekoniecznie uszkodzi same talerze z danymi.

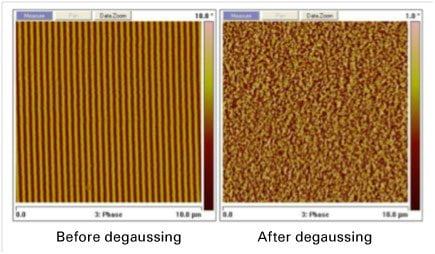

Magnes może uszkodzić dysk lub skasować dane

Poniekąd tak, ale nic nie zdziałacie magnesem z lodówki — tutaj zastosowanie mają wyłącznie najsilniejsze magnesy, takie jak profesjonalny demagnetyzer, czyli urządzenie, które wytwarza bardzo silne pole magnetyczne lub mocny impuls elektromagnetyczny.

Demagnetyzer kasuje dane poprzez generowanie silnego pola magnetycznego, które trwale usuwa właściwości magnetyczne z powłok z tlenku żelaza lub dwutlenku chromu na powłoce talerzy dysku. To powoduje wymazywanie lub randomizację zapisanych wzorców danych.

Zwykły magnes nie wymaże danych z telefonu — zresztą komórki wykorzystują niewielkie magnesy do różnych funkcji, np. stabilizacji obrazu w obiektywach czy nawigacji. Często występują wokół nich magnesy, na przykład w etui czy w uchwycie samochodowym, i nic nie dzieje się z danymi.

Dawniej ostrzegano też przed trzymaniem karty płatniczej blisko telefonu — miałby on rozmagnesować dane zapisane na czarnym pasku. Ale, po pierwsze, magnesy w telefonach są za słabe, by tego dokonać, a po drugie magnetyczne karty płatnicze odeszły już do lamusa — współcześnie stosuje się karty z chipami lub przechowuje je w wirtualnych portfelach w telefonie.

Jeśli nie jestem bogaty lub sławny, hakerzy nie są zainteresowani moimi danymi

Nic bardziej mylnego — wszelkie dane są cenne. Czy chodzi o dane logowania do banku, czy skrzynkę pocztową, czy konto na Instagramie — dla przestępców nie ma znaczenia to, kim jesteście i ile zarabiacie. Wszystko, co uda się wydobyć, może być później spieniężone (np. zhakowane konto na Facebooku wycenia się na 65 dolarów na czarnym rynku, konto PayPal na minimum 30 dolarów, a sklonowaną kartę VISA na 25 dolarów) lub wykorzystane w inny sposób, np. do rozsyłania spamu.

Dlatego tak ważne jest odpowiednie zabezpieczanie dostępu do wszelkich usług i serwisów — najlepiej poprzez ustawianie różnych, jak najdłuższych i skomplikowanych haseł do poszczególnych kont (pomocne będą tu menadżery haseł), stosowanie frazy (passphrase) zamiast hasła (password) oraz ustawianie tam, gdzie się da, uwierzytelniania dwuskładnikowego (2FA).

Źródło: pcmag.com, starhub.com, maketecheasier.com, bbc.com, noipygeeks.com, privacyaffairs.com i in.