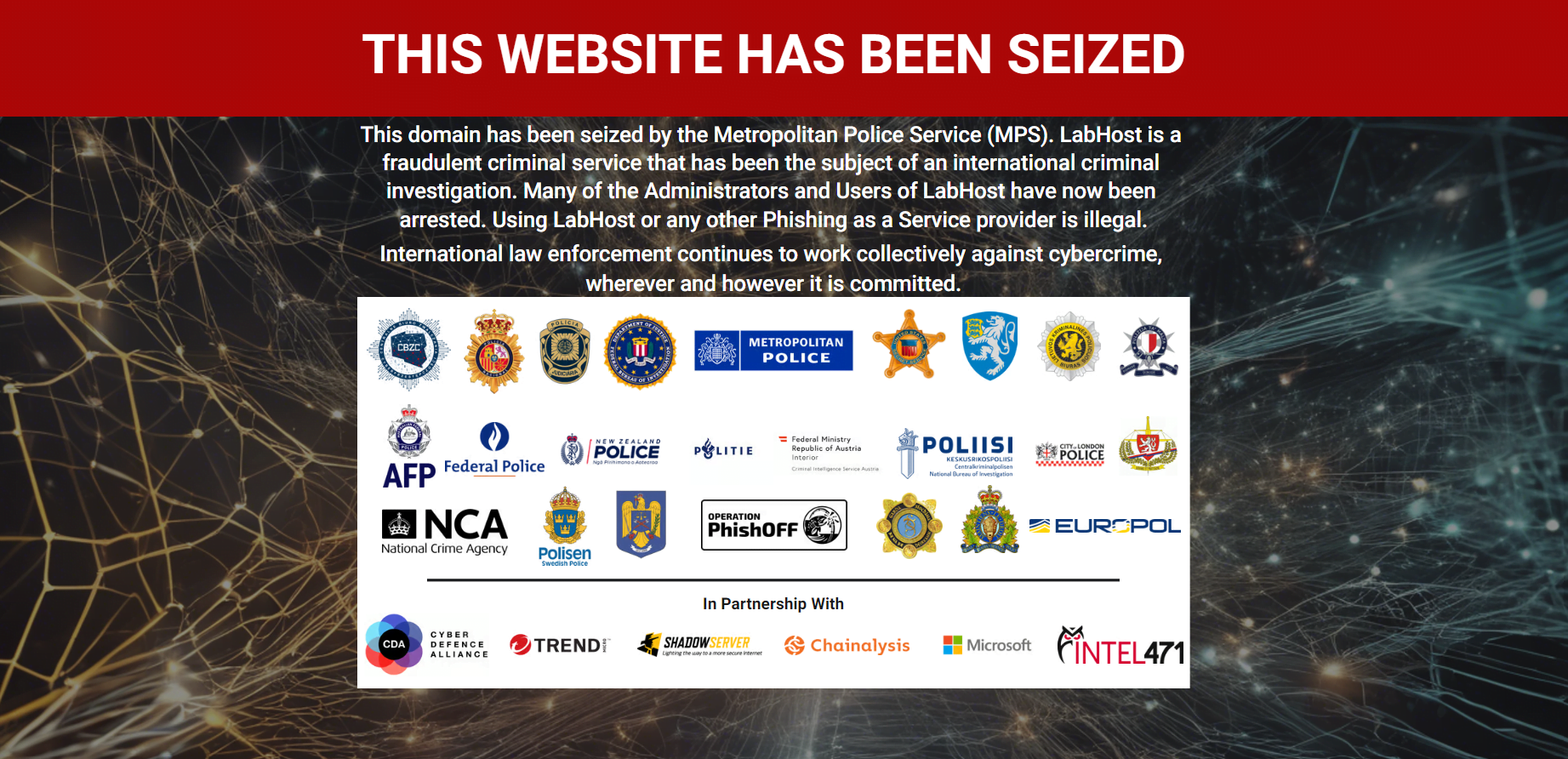

Organy ścigania z 19 krajów doprowadziły do zamknięcia platformy, która pomagała cyberprzestępcom kraść dane osobowe. LabHost, założony w 2021 roku, sprzedawał zestawy phishingowe cyberprzestępcom, którzy używali ich do wyłudzania informacji, takich jak adresy e-mail, hasła i dane bankowe, od dziesiątek tysięcy ludzi na całym świecie.

Spis treści

Jak działał LabHost?

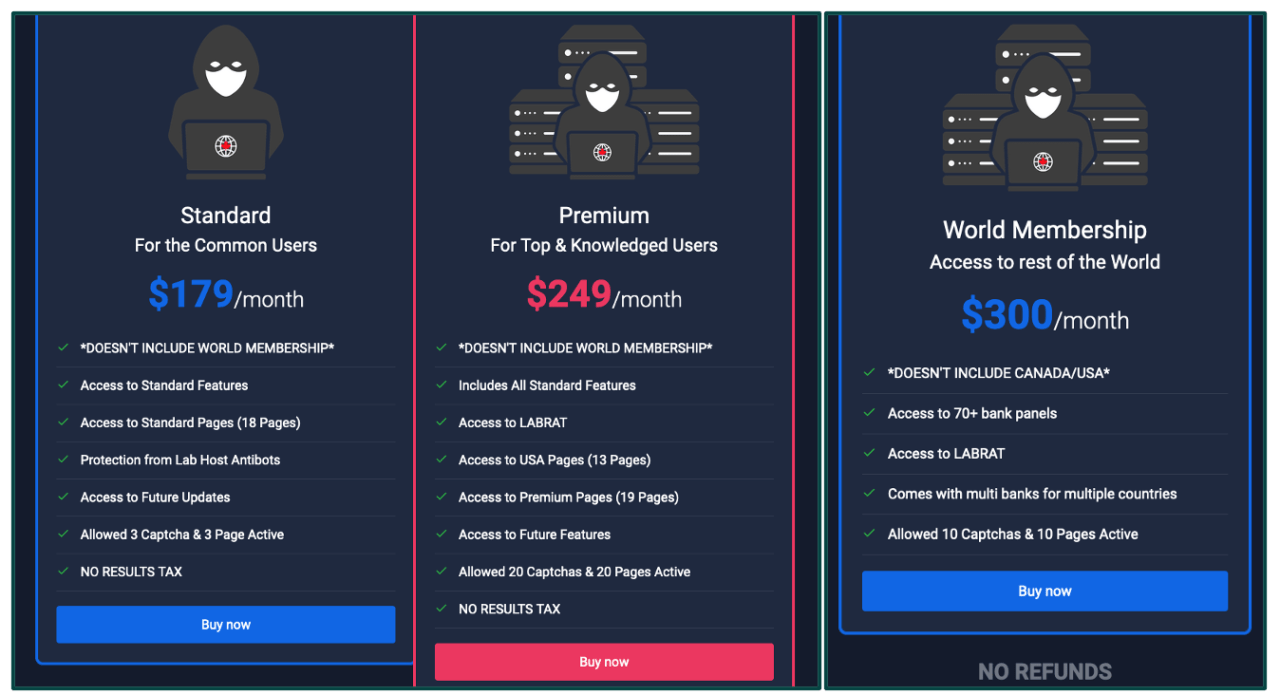

LabHost oferował szereg nielegalnych usług w ramach phishing-as-a-service, które można było dostosować i wdrożyć kilkoma kliknięciami – były to gotowe pakiety, z których przestępcy mogli stworzyć fałszywe witryny internetowe w celu wyłudzenia adresów e-mail, haseł i danych bankowych.

Platforma opierała się na subskrypcji, która wynosiła średnio 249 dolarów miesięcznie. W zależności od subskrypcji przestępcy otrzymywali dostęp do coraz większej liczby celów, w tym instytucji finansowych, pocztowych i dostawców usług telekomunikacyjnych. Labhost miał w ofercie ponad 170 fałszywych witryn internetowych.

Policja podaje, że LabHost zdobył 480 000 numerów kart bankowych, 64 000 numerów PIN oraz ponad 1 milion haseł używanych do witryn internetowych i innych usług online. Europol dodał, że w wyniku śledztwa dotyczącego LabHost odkryto co najmniej 40 000 domen phishingowych, z których korzystało około 10 000 użytkowników na całym świecie.

Wśród oferowanych usług było m.in. narzędzie o nazwie LabRat, które pozwalało przestępcom monitorować i kontrolować ataki phishingowe w czasie rzeczywistym. Zostało zaprojektowane tak, aby ominąć silniejsze zabezpieczenia, takie jak dwuetapowa autoryzacja.

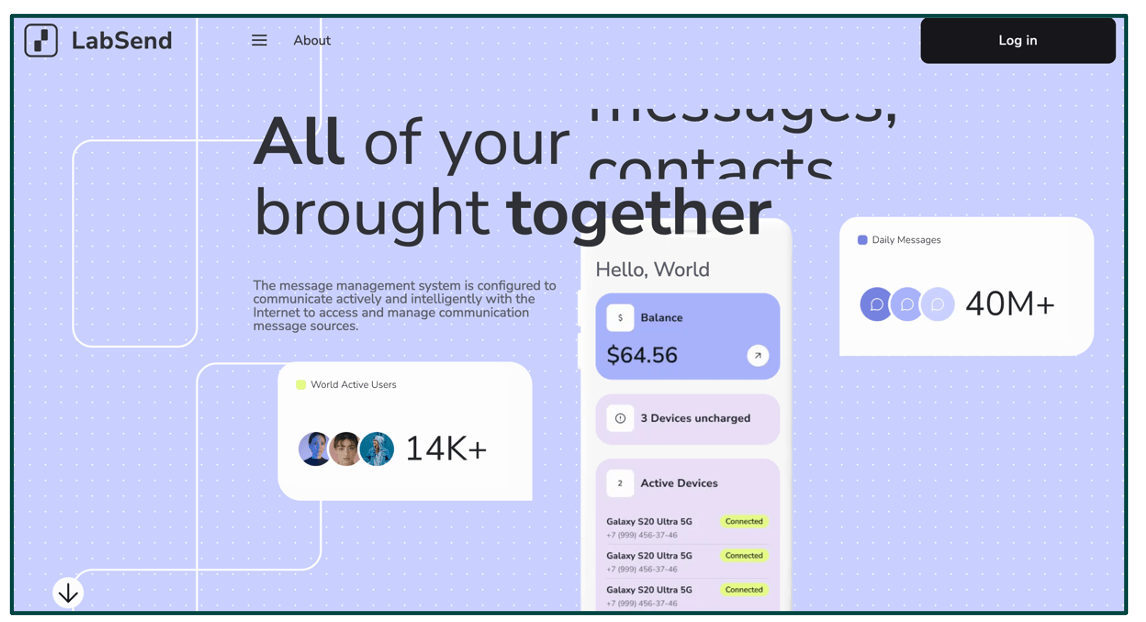

Inną z usług było narzędzie do powadzenia kampanii za pomocą SMS-ów. LabSend dostarczało zaawansowaną, automatyczną metodę wysyłania linków do stron phishingowych LabHost. Mogło koordynować automatyczną kampanię smishingu i tak dobierać fragmenty wiadomości tekstowych, aby uniknąć wykrycia i oznaczenia jako spam.

Udana operacja międzynarodowa

W oświadczeniu Europol poinformował, że w wyniku śledztwa aresztowano 37 podejrzanych (w tym cztery osoby powiązane z prowadzeniem LabHost, wśród nich także twórcę usługi) i przeszukano ponad 70 miejsc w Wielkiej Brytanii i na całym świecie. Ustalono, że ponad 2000 użytkowników zarejestrowało się w serwisie i płaciło miesięczną subskrypcję, a od czasu powstania LabHost otrzymał płatności na kwotę nieco poniżej 1 miliona funtów (1 173 000 dolarów).

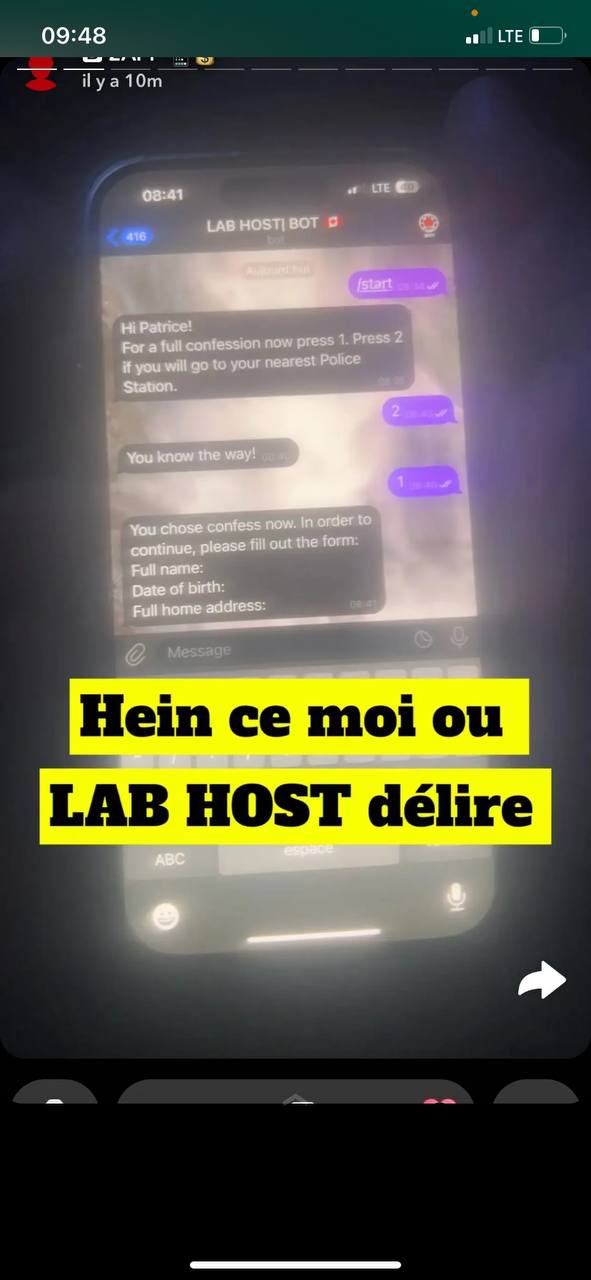

Zapewne będą dalsze aresztowania – cyberprzestępcy subskrybujący LabHost otrzymali zindywidualizowane, 90-sekundowe filmy „LabHost Wrapped”, informujące ich o zamknięciu serwisu oraz o dowodach zebranych przez organy ścigania, w tym: kiedy dana osoba po raz pierwszy subskrybowała LabHost, jak długo jest subskrybentem, ile zapłaciła firmie LabHost, ilu adresów IP użyła do uzyskania dostępu do LabHost, a także domeny, z której korzystała oraz krajów i organizacji, wobec których stosowała usługi wykupione na platformie. Wiadomość do użytkowników LabHost, do której wykorzystano bota Telegram firmy LabHost, zachęca ich do przyznania się i zwrócenia się do lokalnych władz.

Międzynarodowym śledztwem kierowała londyńska Metropolitan Police z Wielkiej Brytanii, przy wsparciu Europejskiego Centrum Cyberprzestępczości Europolu (EC3) oraz Wspólnej Grupy Zadaniowej ds. Cyberprzestępczości (J-CAT) działającej przy jego siedzibie. Europol koordynował działania policji na arenie międzynarodowej, współpracując m.in. z Secret Service i Federal Bureau of Investigation w Stanach Zjednoczonych. W dochodzeniu brało też udział polskie Centralne Biuro Zwalczania Cyberprzestępczości.

Źródło: CNN, Europol, PhishLabs. Zdjęcie otwierające: Europol / materiały prasowe

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.