W tym roku pojawiło się dziesięć nowych rodzin złośliwego oprogramowania dla systemu Android, które zaatakowały 985 aplikacji bankowych i fintech/tradingowych z instytucji finansowych w 61 krajach.

Spis treści

Trojany, które atakują aplikacje finansowe

Trojany bankowe to rodzaj złośliwego oprogramowania, które stworzono w celu dobrania się do kont bankowych lub innych instrumentów finansowych użytkowników. Ten rodzaj malware atakuje aplikacje, za pomocą których zarządzamy kontami bankowymi i pieniędzmi w Internecie. Potrafią wykradać dane logowania i ciasteczka sesji, omijają zabezpieczenia 2FA, a czasami nawet wykonują transakcje automatycznie.

W 2023 roku zaobserwowano pojawienie się dziesięciu nowych trojanów, wciąż działa też aż 19 rodzin złośliwego oprogramowania z 2022 roku, które zostały ulepszone i zaktualizowane w 2023 roku. Aktywność utrzymują m.in. Teabot, Exobot, Mysterybot, Medusa, Cabossous, Anubis i Coper. Działanie jednego z nich odczuła na własnej skórze mieszkanka Jeleniej Gry, która spędziła kilka miesięcy w wiezieniu przez SMS i zhakowany telefon, zainfekowany trojanem o nazwie Anubis.

Analiza trendów oprogramowania infekującego aplikacje bankowe

Firma zajmująca się bezpieczeństwem mobilnym Zimperium przeanalizowała wszystkich 29 trojanów i podzieliła się informacjami o funkcjach wdrażanych przez przestępców i zagrożeniach, które wiążą się z zainfekowaniem urządzeń mobilnych:

- w trojanach pojawił się system automatycznego transferu (ATS), który przechwytuje tokeny MFA, inicjuje transakcje i wykonuje przelewy środków.

- włączono sposoby wykorzystujące inżynierię społeczną, np. cyberprzestępcy podają się za pracowników pomocy technicznej i przekonują użytkowników do pobierania i instalowania zainfekowanego oprogramowania

- pojawiła się funkcja udostępniania ekranu, co umożliwia przestępcom bezpośrednią, zdalną interakcję z zainfekowanym urządzeniem

- cyberprzestępcy oferują subskrypcje na pakiety złośliwego oprogramowania innym cyberprzestępcom za 3000-7000 dolarów miesięcznie (ok. 12-28 tys. złotych).

Te nowe funkcje towarzyszą „standardowym” możliwościom bankowych trojanów, wśród których jest rejestrowanie wciskanych klawiszy, zdalne przejmowanie urządzenia, korzystanie z fałszywych stron (phishing) i przechwytywanie wiadomości SMS.

Co więcej, zauważono też inne niepokojące zjawisko — trojany bankowe przechodzą od kradzieży danych bankowych i pieniędzy do celowania w media społecznościowe, komunikację i dane osobowe.

Co wyróżnia nowe trojany bankowe

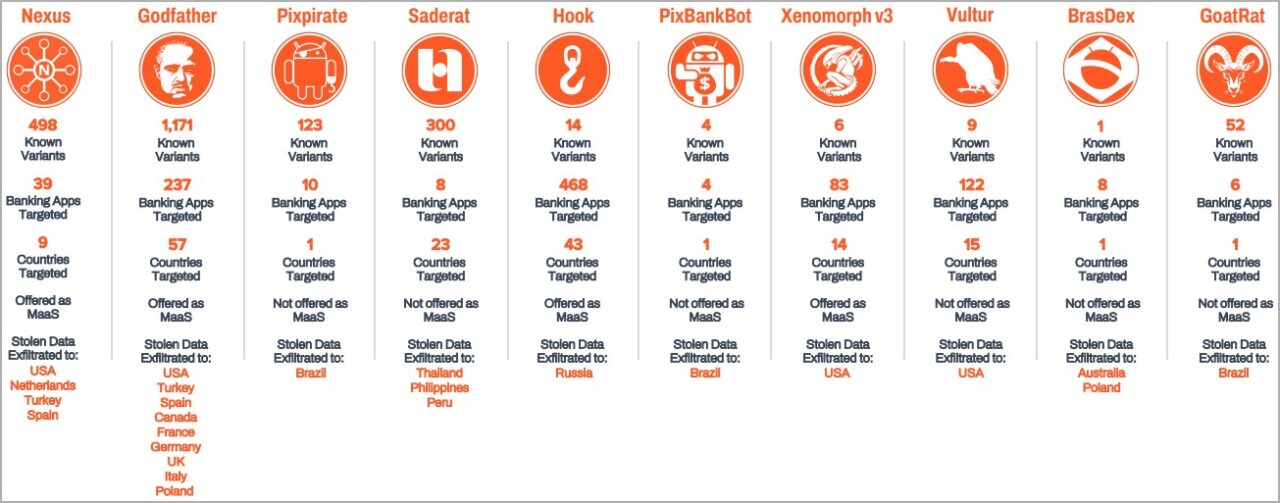

Zimperium przeanalizowało dziesięć nowych trojanów bankowych z ponad 2100 wariantami krążącymi w sieci. To samodzielne trojany albo MaaS (skrót od „malware-as-a-service”, czyli „złośliwe oprogramowanie jako usługa”). MaaS to wspomniany wcześniej model biznesowy, w którym cyberprzestępcy oferują złośliwe oprogramowanie — stale aktualizowanie i ulepszane — innym cyberprzestępcom w formie usługi subskrypcyjnej. Dzięki temu przestępcy mogą atakować dowolną liczbę ofiar bez konieczności samodzielnego tworzenia lub rozwoju złośliwego oprogramowania.

Trojany bankowe działają na coraz większą skalę, a ich wykrywanie i usuwanie jest coraz trudniejsze. Tym bardziej że udają one różne kategorie aplikacji, i te rozrywkowe, i użytkowe, a także aplikacje do produktywności, narzędzia fotograficzne, gry i pomoce edukacyjne.

Nowe trojany bankowe

Oto nowe trojany, które celują w aplikacje bankowe:

- Nexus — MaaS z 498 wariantami. Zaatakowała 39 aplikacji w dziewięciu krajach.

- Godfather — MaaS z 1171 znanymi wariantami, które zaatakowały 237 aplikacji bankowych w 57 krajach.

- Pixpirate — trojan z 123 znanymi wariantami z modułem ATS (automatyczne wykonywanie transakcji finansowych). Zaatakował dziesięć aplikacji bankowych.

- Saderat — trojan z 300 wariantami atakującym osiem aplikacji bankowych w 23 krajach.

- Hook — MaaS z 14 znanymi wariantami z udostępnianiem ekranu na żywo. Zaatakował 468 aplikacji w 43 krajach i jest wynajmowany cyberprzestępcom za 7 tys. dolarów miesięcznie.

- PixBankBot — trojan z trzema znanymi wariantami, atakujący cztery aplikacje bankowe.

- Xenomorf v3 — MaaS z sześcioma wariantami zdolnymi do operacji ATS, atakujący 83 aplikacje bankowe w 14 krajach.

- Vultur — trojan z dziewięcioma wariantami atakującym 122 aplikacje bankowe w 15 krajach.

- BrasDex — trojan atakujący osiem aplikacji bankowych w Brazylii.

- GoatRat — trojan z 52 znanymi wariantami z modułem ATS, atakujący sześć aplikacji bankowych.

Źródło: Bleeping Computer / Zimperium

Niestety pojawia się tu też polski akcent — w przypadku niektórych nowych trojanów ukradzione dane przesyłane są do Polski.

Ataki skupiają się przede wszystkim na aplikacjach bankowych przeznaczonych dla użytkowników w Stanach Zjednoczonych (109 atakowanych aplikacji bankowych), następnie w Wielkiej Brytanii (48 aplikacji bankowych), we Włoszech (44 aplikacje), Australii (34), Turcji (32), Francji (30), Hiszpanii (29), Portugalii (27), w Niemczech (23) i w Kanadzie (17).

Co zrobić, aby uniknąć zagrożenia

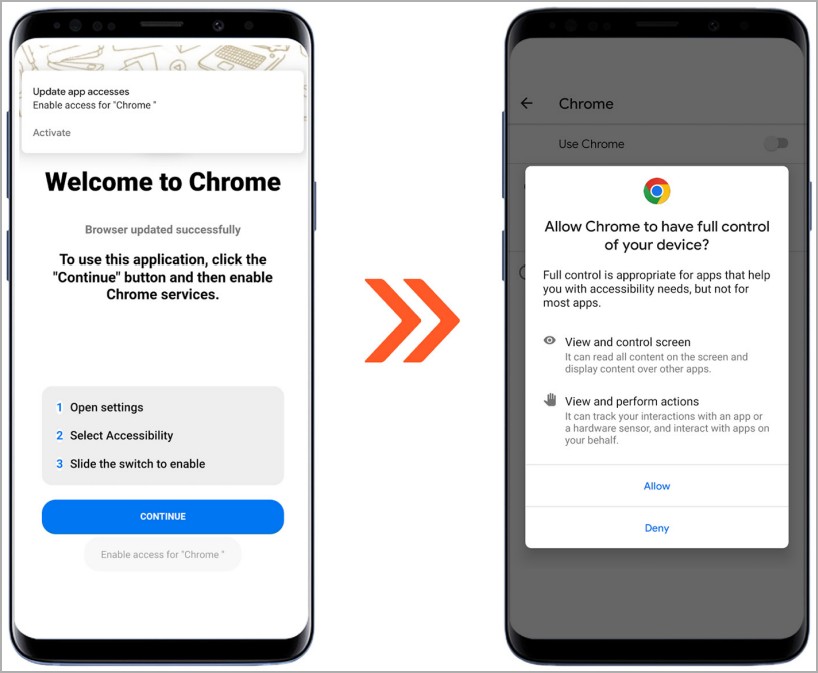

Jakie są najlepsze sposoby na ochronienie się przed opisywanymi zagrożeniami? Tutaj główne zalecenia dotyczą unikania instalowania plików APK spoza Google Play, czytanie recenzji użytkowników i weryfikowanie wiarygodności dewelopera lub wydawcy aplikacji. Co więcej, trzeba uważnie czytać, jakich uprawnień żądają aplikacje i nie instalować tych, które umożliwiają podglądanie tego, co dzieje się na ekranie albo pozwalają na przejęcie kontroli nad urządzeniem.

Syreny alarmowe powinny włączyć się też, gdy aplikacja prosi o pobranie aktualizacji z zewnętrznego źródła podczas pierwszego uruchomienia. Oczywiście nie wolno też klikać w linki w wiadomościach SMS lub e-mailach od nieznanych nadawców (a i na tych znanych też lepiej uważać). Nie zapominajmy też o używaniu silnego hasła i dwuskładnikowego uwierzytelniania do ochrony swojego konta bankowego. Warto także mieć włączoną lokalizację telefonu – ta funkcja pomoże znaleźć smartfona w przypadku kradzieży lub zgubienia.

Źródło: Bleeping Computer

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.