Szukasz pracy? To bądź ostrożny, szczególnie przy otwieraniu plików z zadaniami lub ofertami od osób, których tożsamość trudno potwierdzić. Północnokoreańscy hakerzy podszywali się pod osoby rekrutujące z ramienia Facebooka Meta, aby nakłonić użytkowników do pobrania złośliwego oprogramowania na ich komputery.

Hakerzy podszywają się pod rekruterów – Spis treści

Zadanie od rekrutera? Nie, to malware

O tym, że trzeba być ostrożnym na każdym kroku, bo cybernetyczne „licho” nie śpi, wiemy doskonale, ale metody przestępców wciąż zaskakują. Jak podają dostawcy oprogramowania antywirusowego ESET, którego przedstawiciele niedawno zbadali naruszenie bezpieczeństwa w hiszpańskiej firmie z branży lotniczej, przedsiębiorstwo padło ofiarą ataku typu backdoor.

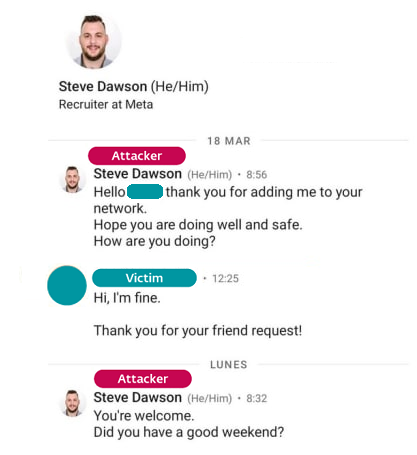

Hakerzy powiązani z północnokoreańską grupą Lazarus podali się za osoby rekrutujące dla firmy Meta i skontaktowali się z pracownikami za pośrednictwem platformy specjalizującej się w kontaktach biznesowych LinkedIn. Wysłane zostały dwa zadania z zakresu programowania, które rzekomo były częścią procesu rekrutacji i miały stanowić metodę sprawdzenia ich umiejętności.

Skomplikowany malware, który wciąż może się rozwijać

W rzeczywistości dokumenty zawierały złośliwe oprogramowanie – pliki o nazwie „Quiz1.exe” i „Quiz2.exe” po pobraniu i uruchomieniu na urządzeniu firmowym dostarczały trojana zdalnego dostępu ESET o nazwie „LightlessCan”, którego celem było „instalowanie dowolnego żądanego programu w pamięci komputera ofiary”.

Malware naśladował szeroki zakres natywnych poleceń systemu Windows i umożliwiał dyskretne przejęcie w samym RAT zamiast prawdopodobnie szybciej zauważalnych poleceń konsoli

– powiedział Peter Kálnai badacz firmy ESET w raporcie.

Po otwarciu tych plików, urządzenia ofiar były zainfekowane złośliwym oprogramowaniem, co umożliwiło hakerom prowadzenie działań na zainfekowanej sieci. Niestety użyty w ataku payload, nazwany LightlessCan, wykazuje wysoki poziom zaawansowania i jest znaczącym krokiem naprzód w porównaniu z wcześniejszymi narzędziami, takimi jak BlindingCan. Badacze z ESET zauważają, że narzędzie to jest skomplikowane i prawdopodobnie wciąż się rozwija.

Ta strategiczna zmiana zwiększa skuteczność ukrywania się, sprawiając, że wykrywanie i analizowanie motywów atakującego staje się większym wyzwaniem

– dodał Kálnai.

Atak na hiszpańską firmę lotniczą jest kolejnym przykładem na to, jak zaawansowane i zróżnicowane są kampanie hakerskie prowadzone przez Koreę Północną, a oprócz tego – że cyberprzestępcy wciąż zmieniają taktyki oszustw, na które największe systemy mogą nie być przygotowane. Jeśli interesuje was taka tematyka, polecam serial Mr. Robot z Ramim Malekiem w roli głównej.

Grupa Lazarus – co to za organizacja?

Badacze z firmy bezpieczeństwa ESET zidentyfikowali, że atak był dziełem grupy Lazarus, znanej z kradzieży miliardów dolarów od firm kryptowalutowych w ciągu ostatnich dwóch lat.

Grupa Lazarus działa od co najmniej 2009 roku i regularnie atakuje organizacje, które są ważne dla Korei Północnej. Ich działania obejmują cyberwywiad, cybersabotaż, oczywiście – kradzież pieniędzy. Wiele z tych ataków ma na celu zdobycie nie tylko funduszy, ale także wiedzy technicznej, które mogą wspierać programy nuklearne Korei Północnej.

Jedną z najbardziej znanych akcji przeprowadzonych przez Grupę Lazarus był cyberatak na Sony Pictures w 2014 roku, który miał na celu zablokowanie systemów informatycznych firmy i upublicznienie wrażliwych danych. W wyniku tego procederu wykradziono i opublikowano wiele poufnych informacji, w tym skrypty filmów, dane pracowników i korespondencję e-mailową.

A skoro już o bezpieczeństwie mowa, pamiętaj, że w przypadku zgubienia lub kradzieży smartfona, zawsze dobrze jest mieć włączoną funkcję lokalizacji telefonu, aby łatwo namierzyć jego położenie.

Źródło: ESET, oprac. własne