Kradzież tożsamości już dawno przestała być zaledwie marginalnym przykładem przestępczej działalności w Internecie. Tego typu działalność niewiele ma też wspólnego z metodami „na wnuczka”, z którymi jeszcze niedawno musieli poradzić sobie nasi dziadkowie. Wraz z nadejściem powszechnego dostępu do danych, pojawiło się wiele nowych metod wyłudzenia świadczeń oferowanych w Internecie.

Kradzież tożsamości — stosowane metody i jak się przed nimi bronić

Chociaż nie wszyscy zdają sobie z tego sprawę, podawanie zbyt wielu informacji na swój temat może nam bardzo poważnie zagrozić. Szczególnie takich, które banki i instytucje państwowe wykorzystują do identyfikacji. W przypadku ich pozyskania przez niepowołane osoby, ich posiadacze w wielu miejscach mogą skutecznie się pod nas podszyć. Niestety, często takie informacje można zdobyć nawet bez naszego udziału. Niebezpieczne może być nawet to, co wiedzą o nas nasi znajomi.

Internetowi przestępcy wykorzystują niesamowicie podłe metody, aby zbliżyć się do swojej ofiary. Najczęściej nie chodzi przecież o to, aby zdobyć te dane bezpośrednio od nas. Jesteśmy raczej wyczuleni na to, aby nie dzielić się poufnymi informacjami z nieznajomymi. Jedynym sposobem, by zdobyć od nas dane bezpośrednio, jest wysłanie nam maila lub SMSa, który przekieruje nas do witryny udającej inną stronę internetową.

Ze względu jednak na obecność szyfrowania w protokole HTTPS, takie fałszywe witryny są łatwe do zidentyfikowania. Strony bankowe i inne portale korzystające z HTTPS bardzo często w przeszłości przestrzegały, aby dokładnie weryfikować adres www, tak aby mieć pewność, że jest się na tej właściwej. Także same poczty mailowe posiadają co raz więcej zabezpieczeń przed niepożądanymi adresami i sprawnie klasyfikują tego rodzaju treści jako SPAM.

Zobacz też: Jak bank dba o bezpieczeństwo naszych pieniędzy?

Dlatego problem już nie polega na tym, że ktoś może pozyskać dane od nas. Można je zdobyć drogą nieco bardziej… pośrednią.

Podszywanie się pod innych na portalach społecznościowych

Wyobraźmy sobie następującą sytuację: do 200 naszych znajomych na Facebooku zostaje wysłane zaproszenie do znajomych. Profil, z którego zostało ono wysłane, poza imieniem i nazwiskiem nie posiada żadnych innych informacji. I chociaż naturalnie takie prośby dodania do znajomych powinniśmy odrzucać, jestem w stanie się założyć, że chociaż paru ludzi na 100 takie zaproszenie przyjmie. A to już powoduje, że kolejni zaproszeni poza zdjęciem widzą także informację o wspólnych znajomych.

Jeżeli profilowi uda się pozyskać podstawowe informacje dot. kręgu naszych znajomych (uczelnia, praca, miejsce zamieszkania) wkrótce może zacząć dodawać takie dane do swojego portfolio. A to z kolei sprawia, że wykreowana postać przestaje być pustym profilem. Do tego w większości przypadków jawi się na Facebooku jako piękna kobieta, więc bardzo możliwe, że spotkaliśmy ją na imprezie — i jesteśmy w to nawet w stanie uwierzyć. Trzydziestu wspólnych znajomych, ta sama uczelnia, mieszka w tym samym mieście co my — nawet brała udział w tym samym wydarzeniu!

Szybka identyfikacja takiego konta jako fałszywe jest często jedyną drogą działania. Jeżeli profil skutecznie się rozwinie do niebezpiecznego poziomu, może pokusić się o rozpoczęcie konwersacji z naszymi znajomymi. I to nie koniecznie z tymi najbliższymi, którzy od razu spytaliby się nas, czy wiemy coś o tej osobie. Wystarczy przecież wykorzystywać naszą tożsamość, aby potwierdzać rozmówcy jej znajomość z nami. Znam nawet przypadek, w którym profil prowadził jednocześnie paręnaście konwersacji, w których zdobytą informację u jednej osoby wykorzystywał natychmiast do potwierdzenia swojej znajomości z ofiarą u innej.

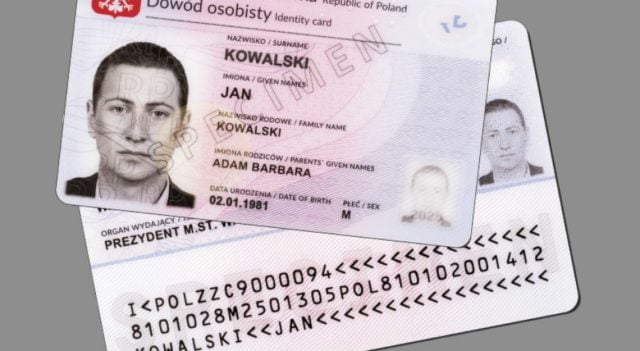

Pozyskiwanie informacji kluczowych jest niebezpieczne o wiele bardziej niż kradzież dowodu osobistego i innych identyfikatorów tożsamości

Oczywiście zdobycie dowodu osobistego jest najszybszą i najbardziej skuteczną metodą na błyskawiczne podszycie się pod ofiarę. Na szczęście, najczęściej bardzo szybko zdamy sobie sprawę z jego zaginięcia i poinformujemy o tym odpowiednie ośrodki. Zgubienie dowodu możemy zgłosić internetowo (w przypadku posiadania Profilu Zaufanego) lub w urzędzie gminy. Z tego też powodu złodziej ma bardzo mało czasu, aby posłużyć się naszymi danymi.

Zobacz też: Jak będą wyglądać transakcje bezgotówkowe przyszłości?

Jak jednak pokazuje powyższa sytuacja, dowód przestaje być potrzebny, jeśli zdobędziemy dane w inny sposób. Oczywiście trudno jest dowiedzieć się od naszych znajomych, jaki mamy numer PESEL albo numer dowodu. Na nasze nieszczęście, różnego rodzaju wątpliwej renomy pożyczkodawcy udzielają często kredytów, używając mniej profesjonalnych metod identyfikacji. A nawet jeżeli cyberprzestępca nie zdoła wziąć na nas kredyt, może wykorzystać dane w inny sposób.

Na przykład w telefonicznej rozmowie z konsultantem, który do potwierdzenia danych potrzebuje tylko imienia ojca, daty urodzenia i rodowego nazwiska matki. A takie informacje niestety bardzo łatwo jest zdobyć tylko za pomocą samego Facebooka. Każde kolejne uwierzytelnienie danych podczas telefonicznych rozmów może nieść za sobą kolejny wyciek informacji.

I chociaż brzmi to dość niewiarygodnie i jak wyciągnięte z serialu kryminalnego, takie przypadki niestety się zdarzają. A dane ofiary, nawet jeżeli zbyt niekompletne aby przejąć tożsamość i zacząć czerpać korzyści finansowe, mogą zostać sprzedane komuś, kto będzie w stanie wykorzystać je lepiej niż internetowy złodziej. Na przykład próbując nas zaszantażować lub prześladować. Nie oznacza to oczywiście, że mamy zacząć chorobliwie sprawdzać każdą, nowo poznaną osobę. Na pewno jednak nie zaszkodzi zastosować zasadę ograniczonego zaufania.