mObywatel jest oficjalnym rządowym projektem, za który odpowiada Ministerstwo Cyfryzacji. W aplikacji przechowywane są nasze najważniejsze elektroniczne dokumenty, dzięki niej uzyskujemy też dostęp do coraz większego katalogu usług publicznych.

Mimo pewnych potknięć jest to polski sukces i jedna z naprawdę udanych rzeczy, którą w ostatnich latach zafundował nam rząd. Odpowiedni poziom zabezpieczeń jest tu jednak niezwykle ważny.

Spis treści

Bezpieczeństwo mObywatela

Jak w oficjalnej komunikacji twierdzi Ministerstwo Cyfryzacji –bezpieczeństwo naszych danych jest priorytetem, a wśród zastosowanych w mObywatelu zabezpieczeń znajdziemy:

- szyfrowanie danych,

- certyfikaty bezpieczeństwa,

- biometrię,

- dwuetapową weryfikację tożsamości.

Postanowiliśmy zagłębić się w szczegóły i zapytać o niezależną opinię naszego eksperta ds. cyberbezpieczeństwa.

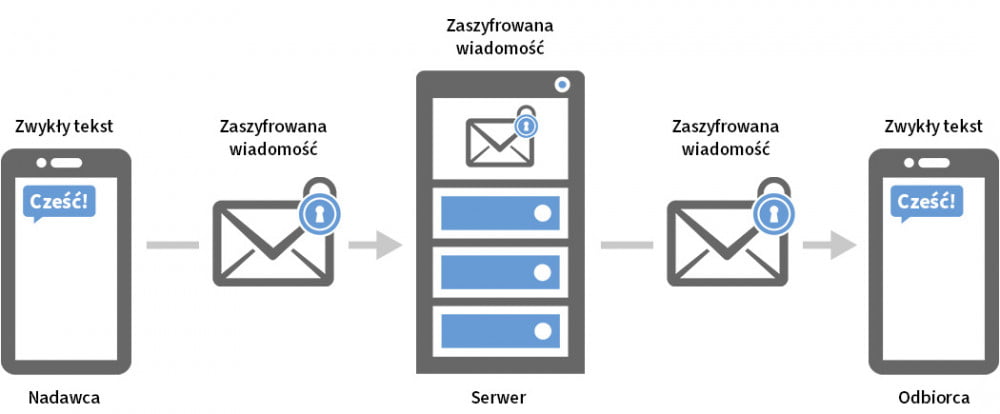

Szyfrowanie danych w aplikacji mObywatel

Szyfrowanie jest jednym z głównych zabezpieczeń stosowanych w aplikacji mObywatel. Polega na używaniu skomplikowanych operacji matematycznych oraz unikatowego klucza w celu zamiany informacji z postaci czytelnej dla każdego do postaci zaszyfrowanej. Co więcej, w mObywatelu 2.0 są one przechowywane w specjalnym zewnętrznym, szyfrowanym kontenerze, co zabezpiecza je dodatkowo przed cyberprzestępcami. Zanim zweryfikujemy konkrety, trzeba poznać trochę teorii.

Jakie są rodzaje szyfrowania?

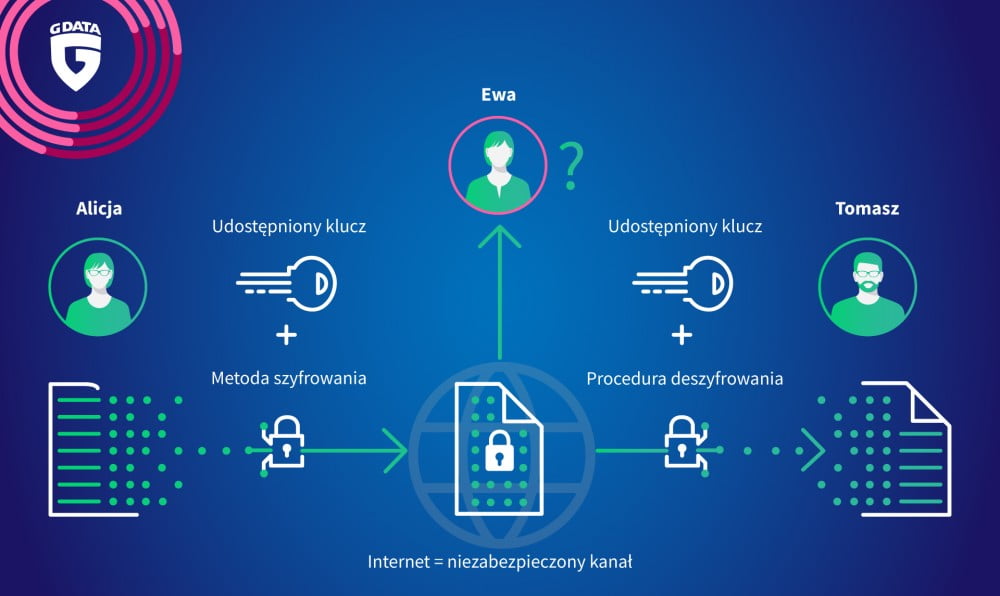

Najpopularniejszy jest podział szyfrowania na szyfrowanie symetryczne oraz szyfrowanie asymetryczne.

W szyfrowaniu symetrycznym używany jest ten sam klucz zarówno do szyfrowania, jak i deszyfrowania danych. Jest to szybka metoda szyfrowania, jednak wymaga bezpiecznego udziału klucza. Przykłady tej metody szyfrowania obejmują standardy AES (Advanced Encryption Standard) czy DES (Data Encryption Standard).

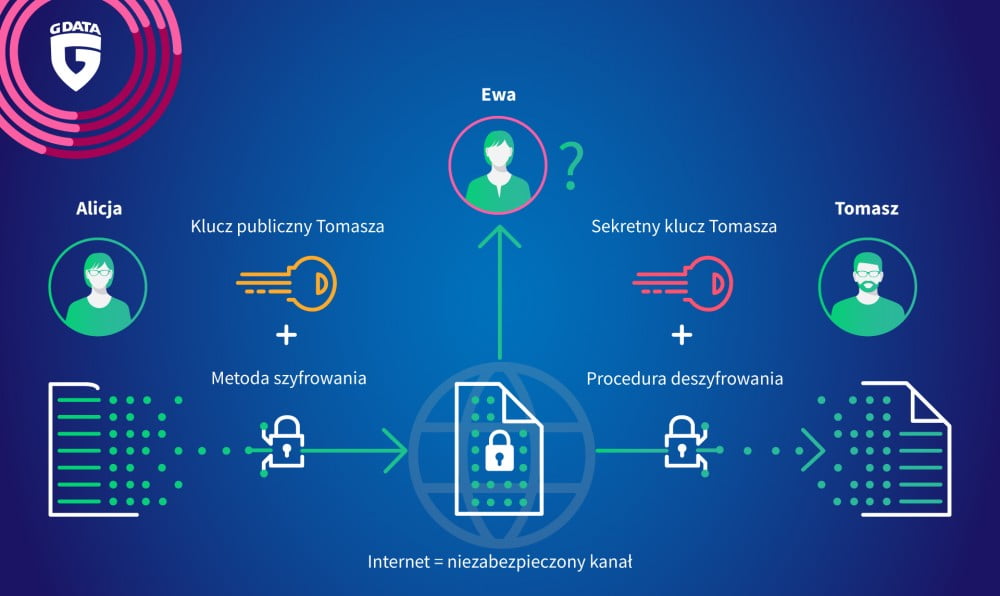

W szyfrowaniu asymetrycznym używane są dwa różne klucze: publiczny do szyfrowania i prywatny do deszyfrowania. Jest to bezpieczniejszy sposób komunikacji, ale może być równocześnie bardziej zasobożerny. Przykłady to RSA (Rivest–Shamir–Adleman) lub ECC (Elliptic Curve Cryptography).

Bezpieczną komunikację zapewnia szyfrowanie end-to-end. To metoda szyfrowania, która zapewnia bezpieczną komunikację pomiędzy nadawcą i odbiorcą, gdzie dane są szyfrowane na urządzeniu nadawcy i odszyfrowane tylko przez odbiorcę.

Nie zapomnijmy o szyfrowaniu hybrydowym, które łączy tradycyjne (wymienione wyżej) szyfry z kwantową wymianą kluczy i zabezpieczaniem samej transmisji dodatkową warstwą „ochronną”.

Jak bezpiecze jest stosowanie szyfrowania? I czy łatwo je złamać?

Trudność złamania szyfrowania zależy od wielu czynników, takich jak długość klucza, rodzaj algorytmu szyfrowania, dostępne zasoby, moc obliczeniowa i umiejętności atakującego. W przypadku silnego szyfrowania, opierającego się na zaawansowanych algorytmach i długich kluczach, złamanie go może wymagać dużych zasobów obliczeniowych i czasu.

Mateusz Kopacz, CISO (Chief Information Security Officer) w Alma S.A. dla Android.com.pl

Jakie szyfrowanie stosowane jest w aplikacji mObywatel?

Bezpośrednie szczegóły na temat konkretnej implementacji szyfrowania w aplikacji mObywatel nie są i nie powinny być powszechnie dostępne. Niemniej, jak sugeruje nasz ekspert, można założyć, że jako oficjalna aplikacja rządowa, mObywatel stosuje zaawansowane mechanizmy w celu ochrony danych użytkowników i jest to kluczowe dla zapewnienia poufności i integralności danych. Tu najpewniej możemy więc postawić plus.

Czym jest zewnętrzny, szyfrowany kontener?

Dodatkowym zabezpieczeniem w mObywatelu ma być specjalny, zewnętrzny, szyfrowany kontener, który dodatkowo zabezpiecza dane przed cyberprzestępcami. W dużym skrócie oznacza to, że:

Dane są dodatkowo zabezpieczone i trudniejsze do złamania przez crackerów, co prowadzi do zwiększenia bezpieczeństwa i poufności danych przechowywanych w aplikacji mObywatel 2.0.

Mateusz Kopacz, CISO (Chief Information Security Officer) w Alma S.A. dla Android.com.pl

Kontener jest rodzajem oddzielnej, specjalnie przygotowanej przestrzeni, przeznaczonej do przechowywania informacji, która jest zabezpieczona za pomocą dodatkowych warstw bezpieczeństwa.

To lekka, wykonywalna, odseparowana jednostka oprogramowania, którą można uruchomić w dowolnym środowisku. Nawet jeśli ktoś bez odpowiednich uprawnień dostanie się do systemu przechowującego dane, nie będzie mógł odczytać ich bez klucza deszyfrującego tan konkretny kontener.

Kontenery uwzględniają też różnego rodzaju pułapki, tzw. honeypoty i techniki decepcji. Dzięki nim organizacje mogą wprowadzać atakujących w błąd, marnować ich zasoby oraz monitorować i rejestrować działania atakujących, gromadząc cenne informacje na temat ich taktyki.

To proaktywne podejście, które nie tylko pomaga w ograniczaniu ryzyka, ale także może zostać wykorzystane do poprawy bezpieczeństwa sieci.

Co dają certyfikaty bezpieczeństwa w mObywatelu?

Certyfikaty bezpieczeństwa są ważnym elementem bezpiecznego korzystania z internetu. To cyfrowe świadectwa potwierdzające autentyczność i bezpieczeństwo danego oprogramowania lub strony internetowej, przyznawane stronom i aplikacjom przez urzędy certyfikacji (CA).

Najczęstsze certyfikaty bezpieczeństwa to certyfikaty SSL/TSL, używane do zabezpieczania połączeń internetowych i ochrony danych przed przechwyceniem oraz certyfikaty podpisu kodu, które są używane do weryfikacji autentyczności oprogramowania i zapewnienia, że nie zostało ono zmienione od czasu podpisania. Najwyższy poziom bezpieczeństwa zapewniają certyfikaty EV (Extended Validation). Są używane przez strony internetowe, które przetwarzają poufne dane, takie jak dane osobowe lub informacje finansowe.

Z certyfikatów bezpieczeństwa korzysta również mObywatel. Jak dobre jest to zabezpieczenie?

Certyfikat bezpieczeństwa jest elementem, który potwierdza, że aplikacja jest autentyczna i chroni częściowo przed atakami typu man-in-the-middle, gdzie przestępcy próbują podsłuchiwać lub fałszować transmisję danych, jest to element potwierdzenia, że komunikacja z aplikacją odbywa się poprzez prawidłowe i bezpieczne kanały.

Mateusz Kopacz, CISO (Chief Information Security Officer) w Alma S.A. dla Android.com

Jak stwierdzić, czy strona ma certyfikat? Wskazywał na to symbol kłódki, który uważany był za znak bezpieczeństwa i wiarygodności danej witryny. W praktyce oznaczało to, że strona korzysta z HTTPS. Kiedyś protokół ten był rzadkością, więc ikona kłódki zwracała uwagę na dodatkowe zabezpieczenia zapewniane przez HTTPS.

Dziś kłódką pochwalić się może aż 99% stron – wśród nich również te, które używane są przez przestępców do phishingu i innych oszustw. Dlatego w praktyce posiadanie certyfikatu bezpieczeństwa nie daje 100-procentowej pewności, że aplikacja lub strona internetowa jest w pełni bezpieczna i odporna.

Biometria czy hasło? Co jest bezpieczniejsze?

Najpopularniejszym sposobem logowania się na stronach internetowych i w aplikacjach jest hasło. O tym, jak stworzyć dobre hasło i ile czasu potrzeba do jego złamania, pisaliśmy nie raz. Dla naszej wygody wprowadzono też zabezpieczenia biometryczne, które dają dostęp do usług, a dodatkowo nie musimy niczego zapamiętywać – hasłem jest nasza twarz lub odcisk palca.

W przypadku aplikacji mObywatel dopuszczono logowanie się zarówno za pomocą hasła (minimum 8 znaków, duża i mała litera, cyfra i znak specjalny), ale też skanem twarzy lub skanem odcisku palca. Czy metody te są wystarczająco bezpieczne? Jeśli hasło będzie wystarczająco skomplikowane i trudne do złamania, będzie dobrym zabezpieczeniem. A co z pozostałymi metodami?

Skanowanie twarzy i odcisku palca są biometrycznymi metodami uwierzytelniania, które są trudniejsze do podszywania się niż zwykłe hasło. Na decyzje użytkownika „końcowego” nie mamy wpływu, pewne jest, że musimy zacząć promować wyrażenia hasłowe takie jak „nAp0lu0bOk__m0jej_w$ipasA$ieswinki/3”.

Mateusz Kopacz, CISO (Chief Information Security Officer) w Alma S.A. dla Android.com

Wszędzie tam, gdzie przechowywane są dane wrażliwe, o dużej wartości zarówno dla użytkownika, jak i dla przestępców, musimy stosować jak najlepsze zabezpieczenia. Dotyczy to aplikacji bankowych i finansowych, komunikatorów, za pomocą których przesyłamy wiele prywatnych informacji i zdjęć, a także aplikacji mObywatel, w którym znajduje się cały pakiet dokumentów.

Weryfikacja dwuetapowa najlepszym zabezpieczeniem?

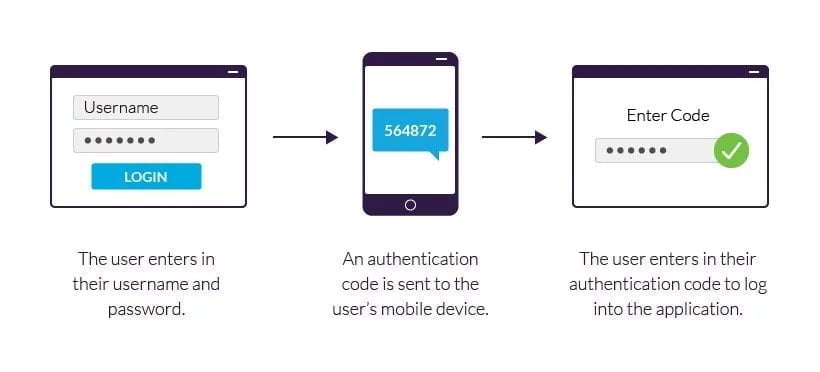

To nie wszystkie zabezpieczenia stosowane w aplikacji przygotowanej przez Ministerstwo Cyfryzacji. Jest tu też dwuetapowa weryfikacja, tj. uwierzytelnianie dwuskładnikowe (2FA). Jest to narzędzie służące do sprawdzania, czy osoba próbująca uzyskać dostęp do danych zasobów jest naprawdę tym, za kogo się podaje.

Poszczególne firmy i dostawcy usług w sieci mogą stosować różne metody uwierzytelniania dwuskładnikowego. Specjalne kody mogą być generowane w aplikacji danego podmiotu lub w osobnej aplikacji. Są też osobne urządzenia, z których poziomu możemy potwierdzić, kim jesteśmy. Najczęściej jednak stosowane są kody przesyłane na nasz numer telefonu SMS-em.

Aplikacja mObywatel stosuje weryfikację dwuetapową, w której skład wchodzi logowanie za pomocą profilu zaufanego, e-dowodu lub bankowości elektronicznej oraz potwierdzenie kodem SMS. Czy z punktu widzenia praktyka, zajmującego się na co dzień cyberbezpieczeństwem, jest to wystarczające?

Dwuetapowa weryfikacja tożsamości jest globalnie stosowanym mechanizmem zabezpieczającym dostęp do kont i aplikacji. Dobrze, że jest. W przypadku aplikacji mObywatel 2.0 uwzględnia ona czynnik wiedzy (np. hasło, PIN) oraz czynnik posiadania (np. telefon komórkowy, karta identyfikacyjna). Pierwszy czynnik, czyli logowanie za pomocą profilu zaufanego, e-dowodu lub bankowości elektronicznej, jest solidnym sposobem uwierzytelniania.

Natomiast drugi czynnik, czyli potwierdzenie kodem SMS, może budzić uzasadnione obawy o podszycie lub przejęcie. W środowisku IT uważane jest za słabsze niż fizyczne klucze bezpieczeństwa lub one time password (OTP), generowany przez aplikacje.

Mateusz Kopacz, CISO (Chief Information Security Officer) w Alma S.A. dla Android.com

Jaki jest więc poziom zabezpieczeń aplikacji mObywatel?

Aplikacje, które mamy zainstalowane w smartfonach, oferują zróżnicowany poziom bezpieczeństwa. Są prostsze, wymagające po prostu założenia konta (m.in. dla kupujących w Empik czy Auchan), są mocno zabezpieczone aplikacje bankowe, są też szyfrowane komunikatory. Jak w porównaniu z nimi wypadają zabezpieczenia stosowane w aplikacji mObywatel?

W mojej ocenie, w porównaniu z aplikacją taką jak Signal, która oferuje najwyższy standard zabezpieczeń, nasza rzędowa aplikacja mobilna, która służy przecież do kontaktu z administracją publiczną, składania dokumentów online, czy sprawdzania informacji m.in. o punktach karnych wypada bardzo dobrze.

Mateusz Kopacz, CISO (Chief Information Security Officer) w Alma S.A. dla Android.com

Trzeba jednak zwrócić uwagę, że o ile sama aplikacja ma wiele skutecznych zabezpieczeń, to użytkownik musi sam zadbać o pewne aspekty bezpieczeństwa.

Dobrym przykładem jest tu korzystanie z mObywatela za pomocą publicznych, darmowych sieci Wi-Fi. Czy jest to bezpieczne? Według naszego specjalisty, niekoniecznie:

Korzystanie z aplikacji mObywatel na publicznym, darmowym Wi-Fi otwiera wektor potencjalnego ataku typu man-in-the-middle. Zdecydowanie bezpieczniej jest korzystać z internetu komórkowego.

Mateusz Kopacz, CISO (Chief Information Security Officer) w Alma S.A. dla Android.com

Atak typu Man-in-the-Middle (MitM) to cyberatak, w którym haker przechwytuje komunikację między dwiema stronami bez ich wiedzy. Haker staje się pośrednikiem w komunikacji i może podsłuchiwać, modyfikować lub przekierowywać dane. Przed tego typu atakiem najlepiej zabezpieczy korzystnie z zabezpieczonego hasłem Wi-Fi czy mobilnego internetu komórkowego oraz szyfrowanych połączeń.

Zdecydowanie należy unikać korzystania z publicznych sieci Wi-Fi, jeśli to możliwe. Zwłaszcza że haker może skonfigurować fałszywy punkt dostępu Wi-Fi o tej samej nazwie co publicznie dostępna sieć, więc gdy użytkownik łączy się z fałszywym punktem dostępu, haker może przechwytywać jego cały ruch internetowy.

Źródło: mObywatel, własne. Zdjęcie otwierające: mindea / Depositphotos

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.