CERT Polska poinformował, że w tym tygodniu zarejestrowano niebezpieczną działalność związaną z rozpowszechnieniem szkodliwego oprogramowania wśród różnych rządowych instytucji w Polsce. Zaleca się, aby administratorzy sieci sprawdzili, czy przedsiębiorstwa i ich pracownicy nie padły ofiarą ataku.

Polskie instytucje rządowe celem cyberataku – Spis treści

Grupa APT28 atakuje polskie organizacje

Atak cybernetyczny na polskie instytucje rządowe zorganizowany przez grupę APT28, kojarzoną ze służbami wywiadowczymi Rosji, to kolejny przypadek wykorzystania zaawansowanych technik socjotechnicznych w celu naruszenia bezpieczeństwa państwa.

W odpowiedzi na te zagrożenia, polskie jednostki cyberbezpieczeństwa, takie jak CERT Polska i CSIRT MON, działają wspólnie, opracowując plan pozwalający na szybką reakcję.

Współpraca między instytucjami krajowego systemu cyberbezpieczeństwa w obserwacji i wykrywaniu aktywności grup wiązanych ze służbami rosyjskimi jest niezwykle istotna dla bezpieczeństwa Polski. Wspólne działanie analityków CERT Polska i CSIRT MON dało efekt w postaci rekomendacji, które pozwolą administratorom na wykrycie i przecięcie takiej wrogiej działalności.

Sebastian Kondraszuk, kierujący zespołem CERT Polska, działającym w NASK

Cyberprzestępcy powiązani z rosyjskim wywiadem

Nasz krajowy system cyberbezpieczeństwa stara się zapobiegać tego typu incydentom, oferując jednocześnie niezbędne narzędzia do identyfikacji i neutralizacji ataków. Obejmują one szczegółowe analizy techniczne, które pozwalają na rozpoznanie charakterystycznych cech ataków przypisywanych do grupy APT28.

Grupa APT28, znana również jako Fancy Bear, Sofacy, Strontium, a także pod wieloma innymi nazwami, to zespół cyberprzestępców, który jest powszechnie kojarzony z rosyjskim wywiadem wojskowym i Głównym Zarządem Wywiadowczym Sztabu Generalnego Sił Zbrojnych Federacji Rosyjskiej (GRU). Grupa działa od przynajmniej połowy lat 2000. Jest znana z przeprowadzania zaawansowanych ataków (APT – ang. Advanced Persistent Threat) skierowanych przeciwko różnym celom, które są strategicznie ważne dla rosyjskich interesów politycznych i wojskowych.

CERT opisuje, jak przebiega atak

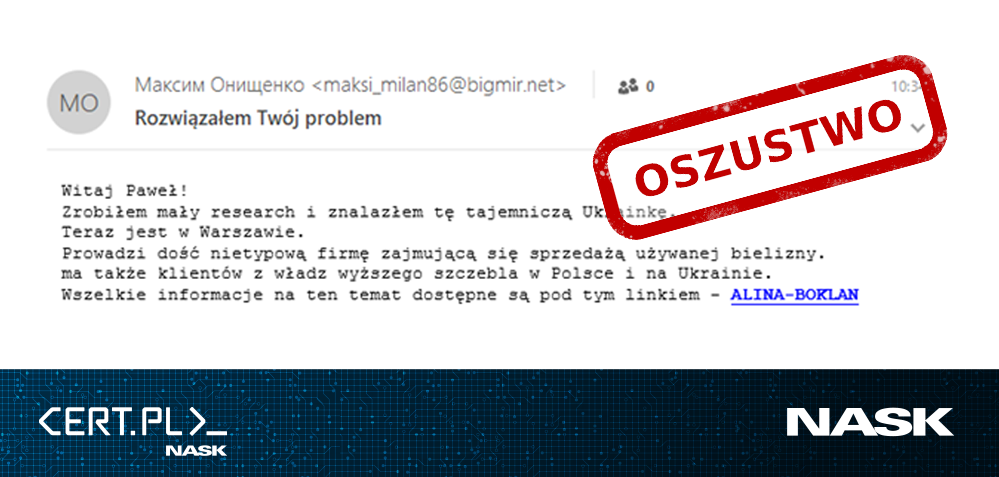

Kampania prowadzona przez grupę APT28 rozpoczyna się od wysłania wiadomości e-mail z zainfekowanym likiem. W tym przypadku URL prowadzi do serwisu run.mocky.io, który jest darmowym narzędziem często używanym przez programistów do symulacji odpowiedzi serwerowych. W opisanym przypadku run.mocky.io służy jedynie jako przystanek na drodze do kolejnego serwisu – webhook.site.

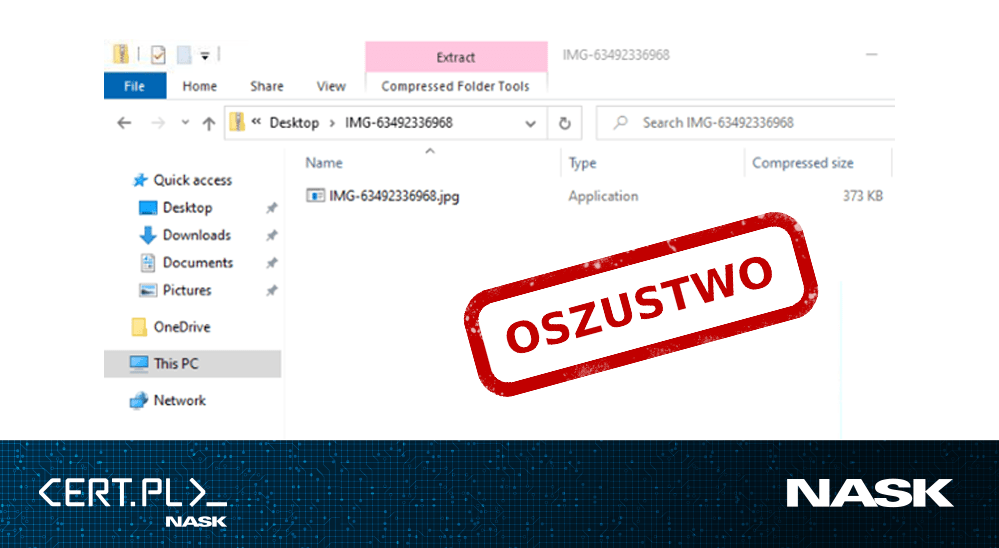

Ostatecznie użytkownik zostaje przekierowany do pobrania archiwum ZIP, którego nazwa sugeruje niegroźną zawartość w postaci zdjęć – plik zaczyna się od skrótu „IMG”. Mimo rozszerzenia typowego dla pików graficznych (jpg) w rzeczywistości archiwum to zawiera trzy pliki, które po uruchomieniu przez ofiarę inicjują wykonanie serii skryptów. Sygnałem ostrzegawczym powinien być dla nas także wskazany przez system operacyjny typ pliku – w tym wypadku identyfikowany jest jako aplikacja, a nie grafika. Działania ataku mają na celu zdobycie informacji o adresie IP urządzenia oraz przeskanowanie zawartości plików na komputerze ofiary, co pozwala sprawcom ocenić, czy cel ataku jest wartościowy.

W obliczu rosnącego zagrożenia CERT Polska przypomina, że istotne jest, aby administratorzy systemów IT w organizacjach rządowych nie tylko śledzili ostrzeżenia wydawane przez jednostki cyberbezpieczeństwa, ale również aktywnie uczestniczyli w analizie i zabezpieczaniu swoich sieci. Edukacja pracowników na temat potencjalnych zagrożeń oraz wdrożenie procedur postępowania w przypadku wykrycia ataku są kluczowe dla zwiększenia ochrony cybernetycznej kraju.

Tymczasem rada dla wszystkich – nie kopiujcie wrażliwych informacji do schowka, ponieważ zwiększa to ryzyko przechwycenia ich przez nieodpowiednie organizacje. Wskazówkę, gdzie jest schowek w telefonie, znajdziecie w innym naszym tekście.

Źródło: CERT Polska, oprac. własne. Zdjęcie otwierające: Madcat_Madlove / Shutterstock / CERT Polska / zrzut ekranu / montaż własny

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.