Cel cyberprzestępców od lat pozostaje taki sam – pieniądze i dane. Zmieniają się jednak techniki wykorzystywane w atakach. Raport CERT wskazuje, że statystyki incydentów związanych z bezpieczeństwem i liczba zagrożeń, które pojawiły się w minionych 12 miesiącach, pozwalają niestety uznać 2023 rok za rekordowy. Przeczytaliśmy obszerny „Raport roczny z działalności CERT Polska”, żebyście wy nie musieli. Oto najważniejsze zagadnienia, które zdominowały polską cyberprzestrzeń w 2023 roku.

Spis treści

Najważniejsze kampanie przestępcze w 2023 roku

Wśród kampanii, które pojawiły się w 2023 roku, wymieniono na przykład wakacyjną kampanię związaną z wiadomościami na WhatsApp. Przestępcy podszywali się pod dzieci i próbowali wyłudzić pieniądze od niczego nieświadomych rodziców. Pojawiło się także wiele domen z fałszywymi ankietami, np. badanie satysfakcji z usług PKP (z obietnicą nagrody pieniężnej) czy loteria związana z darmowymi biletami miejskimi.

Przestępcy wykorzystywali też kody QR – naklejki były na przykład umieszczane na parkomatach (jako sposób na opłacenie należności za parking) oraz za wycieraczkami samochodów z informacją o nieprawidłowym parkowaniu od rzekomej Straży Miejskiej. Kody QR miały na celu wyłudzenie danych karty płatniczej oraz danych uwierzytelniających do bankowości online.

Nie można pominąć kampanii mailowych – tutaj na przykład oszuści podszywali się pod Urząd Zamówień Publicznych, a jeśli odbiorca otworzył załączony plik, jego komputer infekowany był złośliwym oprogramowaniem GuLoader. Podszywano się też pod Krajową administrację Skarbową, Ministerstwo Rozwoju i Technologii, ZUS, e-Urząd Skarbowy czy rzekomy „Państwowy Program Ubezpieczeń”, z którego użytkownicy mogli odebrać rekompensatę za oszustwa na platformie OLX lub Vinted.

Wciąż też kontynuowano kampanie znane z poprzednich lat, na przykład fałszywe reklamy inwestycyjne, fałszywe panele logowania do Facebooka, dopłaty do paczek czy fałszywe sklepy z węglem.

Działanie grup APT

Grupy Advanced Persistent Threat (APT) to wyspecjalizowane zespoły cyberprzestępcze, często powiązane z rządami lub służbami wywiadowczymi poszczególnych krajów. Ich działalność charakteryzuje się skomplikowanymi, dobrze zorganizowanymi atakami, które mają na celu długotrwałe infiltracje sieci i systemów ofiar w celach szpiegowskich, sabotażu lub kradzieży wrażliwych informacji. W raporcie wymienione zostały szczegóły dotyczące kilku takich grup:

| Grupa APT | Pochodzenie | Cele | Taktyka | Przykłady działań |

| APT28 (Fancy Bear, Sofacy, Strontium) | Rosyjski rząd (GRU) | Rządy, wojsko, organizacje międzynarodowe, media, sektor obronny | Phishing, złośliwe oprogramowanie, eksploatacja sieci | Wykorzystanie podatności 0-day w Microsoft Outlook (CVE-2023-23397) w 2023 roku |

| APT29 (Cozy Bear, The Dukes) | Rosyjski rząd (FSB) | Szpiegostwo informacyjne, kradzież danych, obserwacja działań rządowych i strategicznych | Zaawansowane metody infiltracji (phishing, podatności sieciowe) | – |

| UNC1151 (Ghostwriter) | Białoruś (możliwa współpraca z Rosją) | Media, rządy, politycy w Europie Wschodniej (Polska, Litwa, Łotwa, Ukraina) | Dezinformacja, phishing, złośliwe oprogramowanie | Kampanie dezinformacyjne i ataki z wykorzystaniem złośliwego oprogramowania w 2023 roku |

| Sandworm Team (Voodoo Bear, BlackEnergy) | Rosyjski GRU | Infrastruktura krytyczna (systemy energetyczne) w różnych krajach (szczególnie Ukraina) | Luki w bezpieczeństwie, ataki DDoS, złośliwe oprogramowanie niszczące infrastrukturę | – |

Grupy APT reprezentują zaawansowany poziom zagrożenia cybernetycznego, który wymaga skoordynowanego podejścia zarówno w obronie cyfrowej, jak i w polityce międzynarodowej. Ich działania często są długotrwałe i niezauważalne przez długi czas, co pozwala na gromadzenie znacznych ilości wrażliwych danych oraz potencjalne szkody strategiczne dla celów, przeciwko którym są skierowane.

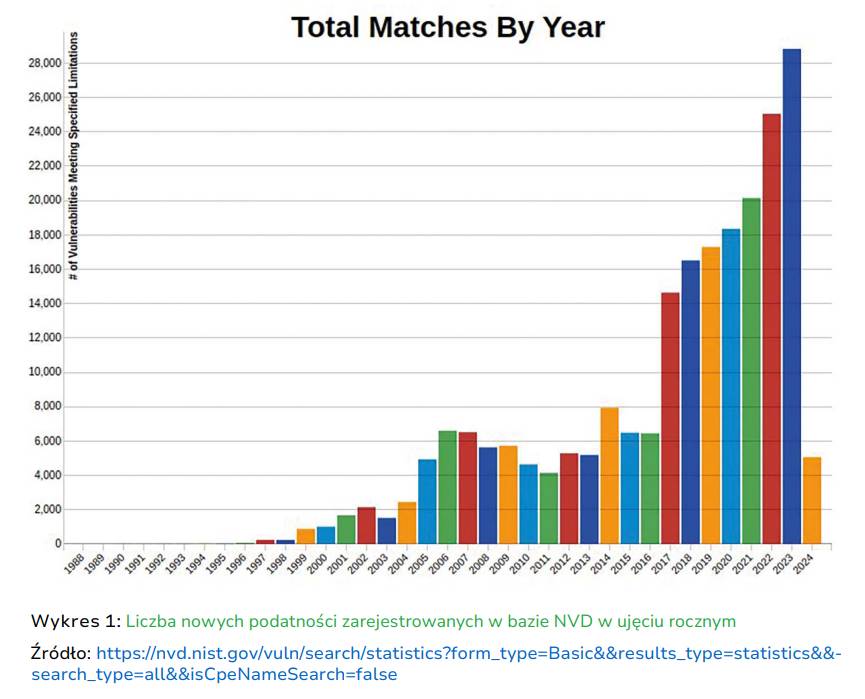

Wzrost podatności w 2023 roku

CERT Polska szczegółowo zajął się też kwestią podatności w popularnych systemach i oprogramowaniach. Po raz siódmy z rzędu nastąpił wzrost liczby nowych podatności – na koniec 2023 roku aktywnie wykorzystywanych było 1074 różnych podatności, z czego 137 stanowiły podatności opublikowane w 2023 roku. Dla porównania, w roku 2022 było to odpowiednio 868 i 92 podatności.

Raport szczegółowo opisuje kilka kluczowych podatności, które zostały zidentyfikowane w 2023 roku:

- CVE-2023-23397 (Microsoft Outlook): Krytyczna podatność umożliwiająca zdalne wykonanie kodu bez interakcji użytkownika. Została wykorzystana przez grupę APT28 do prowadzenia zaawansowanych ataków szpiegowskich.

- CVE-2023-27997 (Fortigate SSL-VPN): Umożliwia nieautoryzowany dostęp zdalny, co może prowadzić do przejęcia kontroli nad urządzeniem.

- CVE-2023-20198 (Cisco IOS XE): Krytyczna podatność w funkcjonalności Web User Interface, która mogła być wykorzystana do zdalnego wykonania kodu.

Zespół CERT Polska zaleca szczególnie administratorom sieci i kierownikom jednostek śledzenie komunikatów bezpieczeństwa, które publikowane są przez producentów posiadanego oprogramowania oraz urządzeń, a także priorytetowe wykonywanie aktualizacji podatnych systemów w celu zapewnienia bezpieczeństwa organizacji. Ważnym również jest bezustanne monitorowanie infrastruktury pod względem występujących anomalii, które mogłyby świadczyć o tym, że jest ona przedmiotem ataku.

Wycieki danych, baza Bezpieczne Dane i usługa Zastrzeż PESEL

W 2023 roku, według raportu, doszło do kilku znaczących wycieków danych, które zostały szczegółowo opisane i przeanalizowane przez CERT Polska.

- Wyciek danych z oprogramowania Data Stealer – zespół CERT Polska wykazał, że dane znajdujące się w wycieku, są złączeniem wielu mniejszych zbiorów pozyskanych przez złośliwe oprogramowanie typu „information stealer„. W związku z tym, przestępcy mogli mieć dostęp zarówno do haseł wpisywanych na klawiaturze, jak i mieli dostęp do danych logowania zapisanych w przeglądarkach czy menedżerach haseł.

- Wyciek danych medycznych z sieci laboratoriów ALAB – w jednym z bardziej niepokojących wycieków, doszło do naruszenia danych w sieci laboratoriów ALAB. Wyciek objął dane medyczne, które są szczególnie wrażliwe z powodu swojego charakteru. Wśród danych, które można znaleźć w upublicznionych wynikach badań, znajdują się m.in. imię, nazwisko, data urodzenia, numer PESEL osoby badanej. W drugiej puli wycieku znalazły się m.in. dane pracowników Alab (łącznie z umowami), umowy z kontrahentami, fizyczne adresy.

Wobec skali problemu Centralny Ośrodek Informatyki uruchomił serwis Bezpieczne Dane, za pomocą którego można sprawdzić, czy nasze dane pojawiły się w wycieku. Innym sposobem na zabezpieczenie swoich danych, które mogły dostać się w ręce przestępców na skutek wycieków danych, jest możliwość zastrzegania swojego numeru PESEL.

PESEL można zastrzec w aplikacji mObywatel lub poprzez wizytę w banku, na poczcie czy w urzędzie gminy. Instytucje finansowe, takie jak banki, zostały zobowiązane do weryfikowania, czy podany numer PESEL nie jest zastrzeżony przy każdej próbie zaciągnięcia zobowiązania finansowego – obowiązek ten wejdzie w życie od 1 czerwca 2024.

Oczywiście nie zawsze mamy wpływ na to, jakie dane na nasz temat zostaną ujawnione w sieci – co pokazują opisane wyżej przypadki. Warto jednak pamiętać o istotnej zasadzie:

Wszystko, co umieszczamy w sieci internet, należy traktować jak dane publiczne. Dla atakujących nie ma świętości.

Mateusz Kopacz, ekspert ds. cyberbezpieczeństwa dla Android.com.pl

Problem z ransomware

Raport z 2023 roku szczegółowo omawia zagrożenia związane z ransomware, które nadal stanowi jedno z głównych zagrożeń w cyberprzestrzeni. Ransomware pozostaje jednym z najbardziej destrukcyjnych rodzajów złośliwego oprogramowania, które szyfruje dane ofiar, żądając okupu za ich odblokowanie.

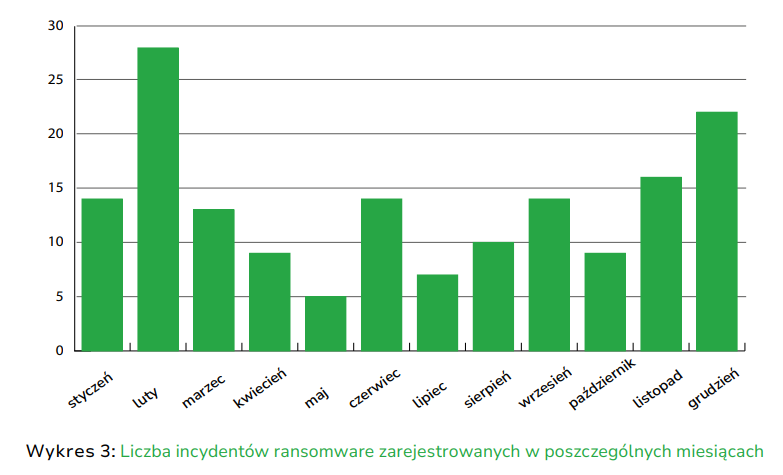

Ataki te są skierowane zarówno na organizacje, jak i na indywidualnych użytkowników – a ich liczba rośnie z roku na rok. W 2023 roku CERT Polska zarejestrował 161 incydentów związanych z atakami ransomware. Jest to niemal dwa razy więcej niż rok wcześniej. 81 zgłoszeń do CERT Polska pochodziło od podmiotów biznesowych, 31 od podmiotów administracji publicznej, a 30 od osób prywatnych.

Raport wymienia konkretne rodziny ransomware, które były aktywne w 2023 roku: Phobos, LockBit, MedusaLocker, Djvu i Makop. Zwrócono też uwagę na fakt, że nowe warianty i rodziny ransomware pojawiają się regularnie, co stanowi poważne wyzwanie dla cyberbezpieczeństwa.

Ataki ransomware coraz częściej wiążą się z dodatkowymi taktykami wymuszania, takimi jak podwójne wymuszenie (double extortion), gdzie przestępcy nie tylko szyfrują dane i próbują wymusić zapłacenie okupu, ale również grożą ich opublikowaniem, gdyby ofiara nie była zainteresowana płaceniem okupu (w sytuacji, gdy dane odzyskano z kopii zapasowej). Dlatego w trakcie ataku operatorzy ransomware aktywnie poszukują i niszczą kopie zapasowe.

CERT Polska zauważa, że atakujący skupiają się również „cichych atakach”. Z analiz incydentów przeprowadzonych przez CERT Polska wynika, że nierzadko włamywacze mają dostęp do sieci atakowanego podmiotu na długo przed rozpoczęciem procesu szyfrowania (poprzez niezabezpieczone serwery pulpitu zdalnego lub dostęp z wykorzystaniem przejętych danych autoryzacyjnych użytkownika). Aby zminimalizować możliwości obrony organizacji przed atakiem, atakujący umieszczają szkodliwe oprogramowanie w sieci zaatakowanego podmiotu, dopiero gdy są już gotowi na rozpoczęcie procesu szyfrowania.

Możliwości obrony przed ransomware

Ustalenia Raportu CERT Polska pokazują jasno, że programy antywirusowe nowej generacji są bezbronne, ponieważ atakujący używają legalnych i popularnych narzędzi praktycznie do ostatniej fazy włamania. W dobie nowych (polimorficznych – ewoluujących w czasie ataków) musimy monitorować cały ruch sieciowy i pracować na pełnej kopii ruchu.

Mateusz Kopacz, ekspert ds. cyberbezpieczeństwa dla Android.com.pl

Jakie są więc najlepsze praktyki w kształtowaniu polityki bezpieczeństwa wewnątrz organizacji, aby skutecznie zarządzać ryzykiem cybernetycznym, zwłaszcza w kontekście stale rozwijających się zagrożeń? Nasz ekspert uważa, że podejście oparte o standard międzynarodowy, tj. ISO 27005, jest dobrą bazą wiedzy na ten temat, natomiast należy wskazać kilka założeń strategicznych, które mają uniwersalny charakter:

- Technologia dzisiaj jest taka, jutro jest inna – najważniejsi są ludzie.

- Można bardzo małym budżetem stworzyć sensowną architekturę sieciową, należy tylko umiejętnie wykorzystać popularny w IT trend open source.

- Podstawą bezpieczeństwa (osobowego, obiektowego, teleinformatycznego) jest posiadanie planu B, C itd.

- Tworzymy trzy kopie danych na dwóch różnych nośnikach: z tego jeden znajduje się poza siecią internet.

- Robimy audyt wewnętrzny, później zewnętrzny, a audytorów co jakiś czas zmieniamy, aby jeden sprawdził drugiego („cebulkowe bezpieczeństwo”).

- Przestępcy nie włamują się na konto, oni się na nie po prostu logują.

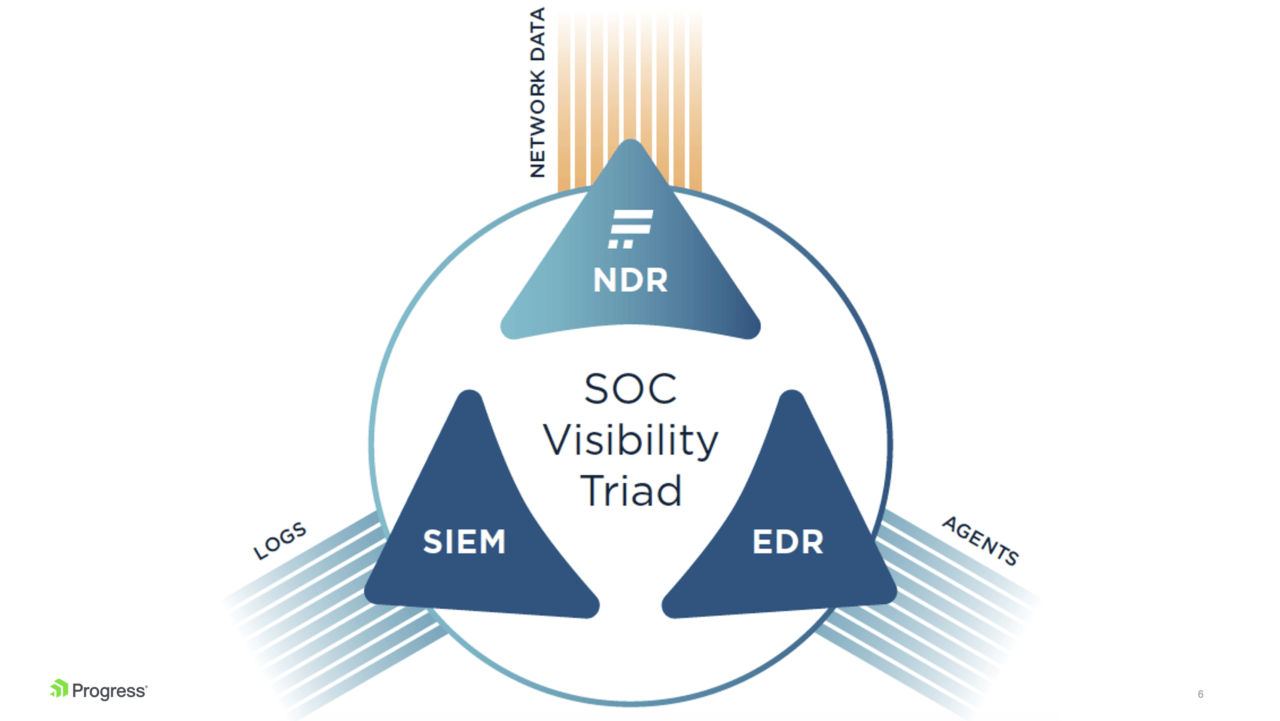

Triada widoczności SOC

Kompleksową ochronę przez cyberataki zapewni triada widoczności SOC. Opiera się na trzech uzupełniających się filarach: EDR, NDR i SIEM. Wyjaśnijmy poszczególne jej elementy:

EDR (Endpoint Detection and Response) – czyli wykrywanie i reagowanie na zagrożenia na punktach końcowych. Oznacza monitorowanie aktywności na punktach końcowych, takich jak komputery stacjonarne, laptopy i urządzenia mobilne, w celu wykrycia złośliwego oprogramowania, ataków typu ransomware i innych zagrożeń.

NDR (Network Detection and Response) – czyli wykrywanie i reagowanie na zagrożenia w sieci. Dotyczy analizowania ruchu sieciowego w celu wykrycia nietypowych zachowań, które mogą wskazywać na atak.

SIEM (Security Information and Event Management) – czyli zarządzanie informacjami o bezpieczeństwie i zdarzeniach. Chodzi tutaj o gromadzenie i analizowanie danych z różnych źródeł, w tym z EDR i NDR, w celu identyfikacji wzorców i trendów, które mogą wskazywać na zakrojone na szerszą skalę cyberataki i kampanie.

Cyberataki stają się coraz bardziej wyrafinowane, a pojedyncze technologie bezpieczeństwa mogą nie wystarczyć, aby je powstrzymać. Triada widoczności SOC zapewnia wielowarstwową ochronę, a każda z technologii zapewnia unikalną perspektywę bezpieczeństwa. Ich połączenie tworzy kompleksowy obraz zagrożeń w całej infrastrukturze IT.

Ustawa o zwalczaniu nadużyć w komunikacji elektronicznej

CERT Polska omawia też Ustawę o zwalczaniu nadużyć w komunikacji elektronicznej, która wprowadza istotne zmiany i nowe obowiązki związane z zarządzaniem bezpieczeństwem w przestrzeni cyfrowej. Ustawa wprowadza mechanizmy regulacyjne i proceduralne mające na celu lepsze wykrywanie, zgłaszanie i reagowanie na incydenty związane z nadużyciami w komunikacji elektronicznej. Obejmuje ona zarówno operatorów telekomunikacyjnych, dostawców usług internetowych, jak i przedsiębiorstwa, które przetwarzają duże ilości danych osobowych.

Celem ustawy jest zmniejszenie liczby nadużyć w komunikacji elektronicznej, w tym oszustw phishingowych, spamu i innych form niechcianej komunikacji elektronicznej.

W ustawie, która weszła w życie 24 września 2023 roku, umocowanie prawne znalazła Lista Ostrzeżeń – to na nią trafiają strony wyłudzające dane lub pieniądze. Uruchomiono też numer 8080 (obok działającego do tej pory 799 448 084), na który można przekazywać podejrzane wiadomości SMS zawierające linki, w celu ich weryfikacji przez zespół CERT Polska.

Inne inicjatywy: Bezpieczna Poczta, Projekt Artemis

W 2023 roku CERT Polska stworzył serwis Bezpieczna Poczta, którego celem jest ochrona użytkowników poczty elektronicznej i ułatwienie instytucjom sprawdzenia poprawności konfiguracji mechanizmów podnoszących jej bezpieczeństwo. Serwis jest dostępny publicznie od połowy sierpnia 2023 roku. Od tego czasu użytkownicy sprawdzili za jego pomocą prawie 19 tys. domen, a prawie 8 tys. zostało sprawdzonych więcej niż raz.

CERT Polska zainaugurował też projekt Artemis – to jedna z kluczowych inicjatyw mających na celu poprawę cyberbezpieczeństwa. Artemis został zaprojektowany jako zaawansowane narzędzie do monitorowania i analizy cyberzagrożeń. Jego głównym celem jest wzmocnienie zdolności do wykrywania, analizowania i reagowania na incydenty bezpieczeństwa cyfrowego w sposób bardziej efektywny i zautomatyzowany.

W 2023 roku łącznie przeskanowano ok. 50.6 tys. domen i adresów IP i ok. 251.7 tys. subdomen. Zgłoszono ok. 184.8 tys. podatności lub błędnych konfiguracji, m.in.:

- korzystanie z nieaktualnego oprogramowania.

- problemy z konfiguracją SSL/TLS.

- błędnie skonfigurowane mechanizmy weryfikacji nadawcy poczty e-mail.

- publiczne dostępne zasoby typu panel administracyjny lub panel logowania.

- publicznie dostępne informacje o konfiguracji serwera, lista subdomen lub listy plików w folderach na serwerze.

- krytyczne lub poważne podatności umożliwiające np. przejęcie strony lub pobranie danych z bazy danych.

- publicznie dostępne wrażliwe dane, takie jak kopie zapasowe, kod źródłowy, zrzuty bazy danych czy dziennik zdarzeń serwera.

- bliska data wygaśnięcia domeny.

Według eksperta ds. cyberbezpieczeństwa dzisiejsze zagrożenia będą różnić się od tych, które pojawią się w przyszłości. Dlatego niezbędne są narzędzia, aby ich aktywnie szukać.

Zdecydowanie najlepszym rozwiązaniem do cyklicznego poprawiania bezpieczeństwa jest Artemis – własny, aktywnie wykorzystywany skaner podatności. Natomiast rozwiązaniem, które może przynieść najwięcej korzyści dla wszystkich użytkowników polskojęzycznego internetu, jest własny resolver DNS (na wzór europejskiego projektu DNS4EU). Należy wspierać takie inicjatywy. Trzymam kciuki za NASK.

Mateusz Kopacz, ekspert ds. cyberbezpieczeństwa dla Android.com.pl

Najczęstsze typy incydentów w 2023 roku

Najpopularniejszym typem incydentów zarejestrowanych w 2023 r. były strony phishingowe. Zarejestrowano 41 423 tego typu incydenty (51,61%), co oznacza wzrost o ponad 61% w porównaniu do roku ubiegłego. Najpopularniejszymi kampaniami phishingowymi były m.in. wykorzystujące wizerunek serwisu aukcyjnego Allegro (11 161 przypadków), serwisu społecznościowego Facebook (5 308 przypadków) i serwisu sprzedażowego OLX (4 753 przypadki).

Kolejnym popularnym typem incydentów były oszustwa komputerowe. Zarejestrowano ich 34 304, co stanowi ponad 42% wszystkich zarejestrowanych incydentów. Wśród nich znajdą się m.in. fałszywe sklepy internetowe oraz popularne w ubiegłym roku oszustwa finansowe, podszywające się pod różnego rodzaju koncerny paliwowo-energetyczne, firmy oraz instytucje.

Trzecim typem incydentów, które występowały najczęściej w 2023 r., było szkodliwe oprogramowanie. Zarejestrowano 1 650 przypadków, czyli o połowę mniej niż w poprzednim roku (w 2022 roku było 3 409 przypadków). Incydenty obejmowały zarówno infekcje programowaniem ransomware, jak i kampanie spamowe dystrybuujące oprogramowanie Remcos i Agent Tesla.

Raport CERT Polska. Podsumowanie

Choć skala problemów i zagrożeń związanych z bezpieczeństwem Polaków, które zaistniały w minionym roku, jest zatrważająca, musimy zwrócić uwagę na rozwój technologii, usług i narzędzi, które mają wpłynąć, aby polska cyberprzestrzeń była bezpieczniejsza dla wszystkich obywateli.

Źródło: Raport roczny z działalności CERT Polska, własne. Zdjęcie otwierające: Obraz wygenerowany za pomocą DALL-E 3

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.