Specjaliści opisują nowy rodzaj malware o nazwie GoldPickaxe, który kradnie dane osobowe, takie jak zdjęcia twarzy i dokumenty tożsamości, które mogą być wykorzystane do bankowych oszustw. W jaki sposób przestępcy doprowadzają do zainfekowania urządzeń i jak niebezpieczne jest to oprogramowanie?

Spis treści

Serwis BleepingComputer opisuje wykryty przez Group-IB nowy rodzaj malware. To oprogramowanie, które stanowi część pakietu opracowanego przez chińską grupę znaną jako „GoldFactory”. Jest ona odpowiedzialna za inne odmiany malware, takie jak „GoldDigger”, „GoldDiggerPlus” i „GoldKefu”.

Jak infekowane były urządzenia?

Opisywany malware rozprzestrzenia się od października 2023 roku. Działa na urządzeniach z systemem Android oraz iOS. Jak się rozprzestrzenia? Przestępcy wykorzystują wiadomości typu phishing lub smishing, które podszywają się pod władze lub służby rządowe. Nakłaniają do zainstalowania fałszywych aplikacji (np. Digital Pension), hostowanych w witrynach podszywających się pod Google Play.

Fot. BleepingComputer, Group-IB / materiały prasowe

W przypadku urządzeń Apple przestępcy nakłaniali do zainstalowania aplikacji TestFlight (dla osób testujących aplikacje przed ich publicznym wydaniem), aby możliwe było umieszczenie złośliwej aplikacji w telefonie. Taki sposób umożliwił ominięcie normalnego procesu kontroli bezpieczeństwa. Gdy ta możliwość została zablokowana, nakłaniali do pobrania profilu MDM (Mobile Device Management), czyli oprogramowania pozwalającego na zarządzanie urządzeniami zdalnie.

Działanie GoldPickAxe

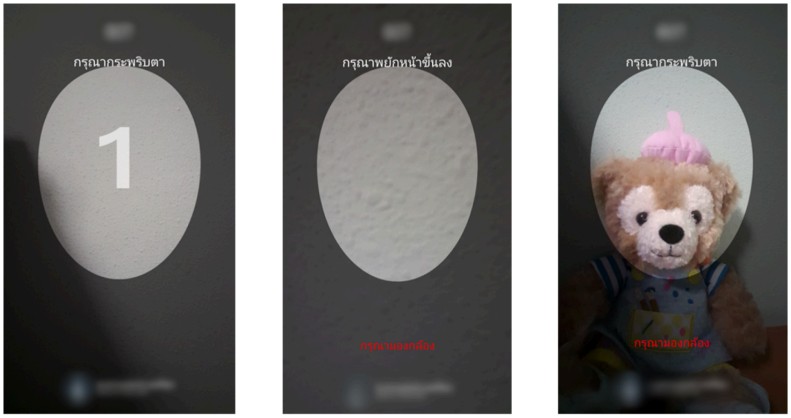

Po zainstalowaniu aplikacja pośredniczyła w ruchu sieciowym i nakłaniała ofiary do zrobienia zdjęcia twarzy (albo nagrania filmu) i dokumentów tożsamości. Przechwytywała skany twarzy i dokumentów oraz przychodzące SMS-y – przekazywała je przestępcom, którzy w ten sposób autoryzowali operacje bankowe, np. wypłaty dużych kwot pieniędzy. Aplikacja pozwalała na stosowanie tego samego IP co urządzenie ofiary, a aplikacje typu face-swapping pozwalały na fałszywą autoryzację twarzą.

Fot. BleepingComputer, Group-IB / materiały prasowe

Na razie zauważono, że ataki wymierzone głównie w region Azji i Pacyfiku, głównie Tajlandię i Wietnam. Pozwalały na nieautoryzowanie różnych operacji bankowych. Jednakże zastosowane techniki mogą być skuteczne na całym świecie i istnieje niebezpieczeństwo, że zostaną przejęte przez inne odmiany szkodliwego oprogramowania.

Ataki na urządzenia z Androidem i iOS

Zauważono, że więcej szkód malware GoldPickaxe robił na urządzeniach z Androidem. Ukrywał się za ponad 20 różnymi fałszywymi aplikacjami. Stwierdzono, że uruchamiał polecenia umożliwiające dostęp do wiadomości SMS, poruszanie się po systemie plików, wykonywanie kliknięć na ekranie, przesyłanie 100 najnowszych zdjęć z albumu ofiary, pobieranie i instalowanie dodatkowych pakietów oraz wyświetlanie fałszywych powiadomień. Ze względu na ograniczenia bezpieczeństwa Apple jego działanie na urządzeniach z iOS było mniej inwazyjne.

Zauważono też, że GoldPickaxe mógł wykradać obrazy z telefonów z systemem iOS i Android przedstawiające twarz ofiary, jednak malware nie miał dostępu do danych Face ID czy danych biometrycznych — te są bowiem zaszyfrowane i odizolowane od działających aplikacji.

Źródło: BleepingComputer, Group-IB. Zdjęcie otwierające: wygenerowane przez DALL-E.

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.