CERT Orange przyjrzał się znanej nie od dziś kampanii dotyczącej SMS-owego oszustwa, w którym cyberprzestępcy podszywają się pod firmę Inpost. I przeszedł przez wszystkie kroki, tak aby zobaczyć, do czego prowadzi proces ataku. Tak, aby żaden internauta nie robił tego na własną rękę.

CERT sprawdził kampanię phishingową z firmą Inpost w tle

Ataki phishingowe znane są nam nie od dzisiaj. A kampania z wykorzystaniem oszustwa „na Inpost” pojawiła się już w czasie pandemii koronawirusa w Polsce. I chociaż nie jest niczym nowym, a na SMS-y proszące nas o kliknięcie w link jesteśmy już wyczuleni, nadal zdarzają się osoby, które w ten sposób tracą pieniądze. Zobaczymy, co ustalił CERT Orange, analizując tę kampanię cyberprzestępczą.

Na wstępie zaznaczono, że nie zawsze zdarza się, że SMS-y phishingowe są takie same – trzeba więc być ostrożnym niezależnie, co widzimy na ekranie. Czasem wiadomości od Inpost trafiają do tego samego okna co faktyczne SMS-y od tej firmy, zdarza się nawet, że nadawcą jest „Inp0st”, a komunikaty przychodzą z różnych numerów. Jeden z przykładów, który był analizowany przez CERT, to:

Twoja przesylka nie moze zostac dostarczona pod niewlasciwy adres prosimy o zmiane adresu w czasie umozliwiajacym ponowna dostawe hxxps://in-impost[.]top

Użytkownicy już dobrych kilku lat zgłaszają różne formy oszustwa na Inpost, czasem dotyczą one niedopłaty, a czasem błędnie wprowadzonego adresu. System działania kampanii phishingowej jest jednak taki sam – chodzi o wyłudzenie danych.

Co się dzieje, jeśli klikniemy w link?

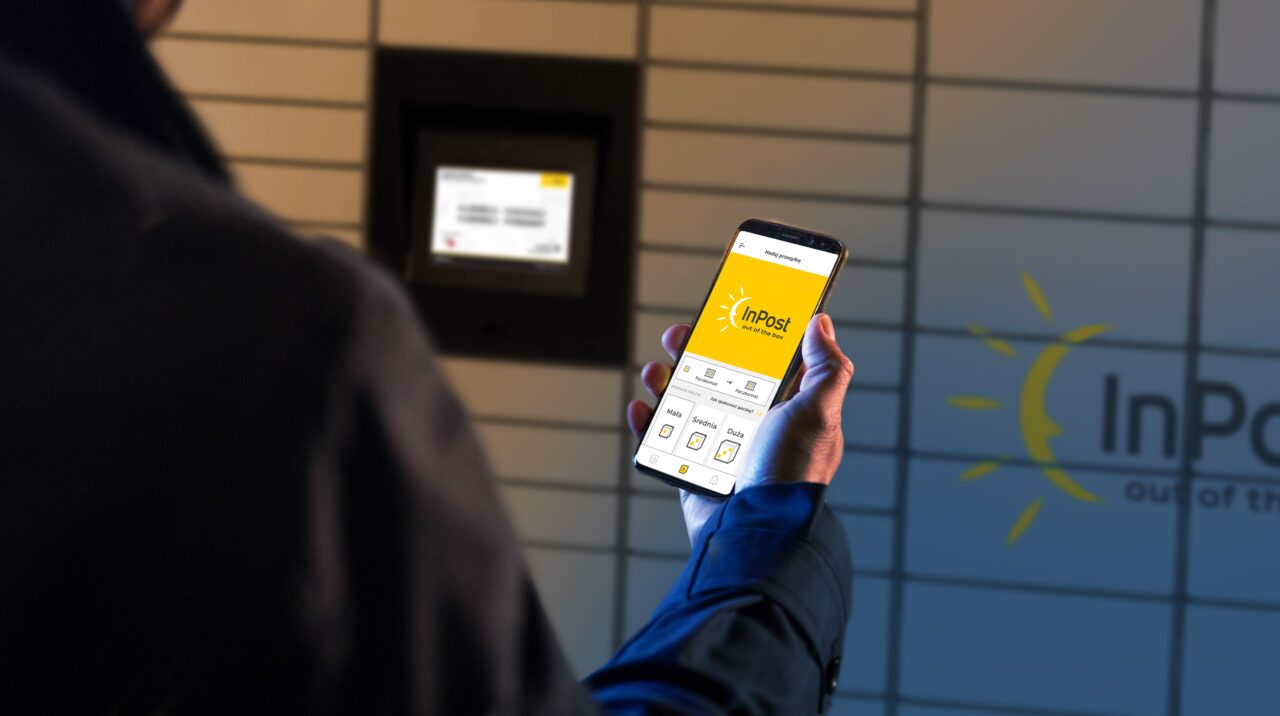

Dostajemy więc informacje o konieczności zmiany adresu i jesteśmy pospieszani ze względu na toczącą się procedurę dostawy – jedno i drugie oczywiście jest sztuczką socjotechniczną, jaką przeprowadzają na nas przestępcy. Przedstawiciele CERT Orange kliknęli w link, tylko aby zobaczyć, jakie będą kolejne kroki (przypominamy: wy w link nie klikajcie pod żadnym pozorem! ). Naszym oczom ukazuje się dokładnie taki sam interfejs, jaki na swojej stronie internetowej ma firma Inpost. Automatycznie zostaje wpisany numer rzekomej paczki, a następnie chronologicznie ułożone są kolejne kroki, jakie przeszła nasza „dostawa”. Na pierwszy rzut oka nie da się odróżnić fałszywej witryny od prawdziwej.

Następnie dowiadujemy się, że z naszą przesyłką był kłopot, a paczka „oczekuje na przetworzenie przez kierownika magazynu” – to może być czerwona lampka dla niektórych, ponieważ jeśli korzystamy z usług Inpost, doskonale wiemy, że taki komunikat nie istnieje.

Paczka nadal nie dotarła, więc jeśli zechcemy „zorganizować nasza dostawę” – okaże się, że musimy za to zapłacić. I chociaż kwota jest niewielka, bo tylko 7,99 zł, przenikliwy internauta już zorientuje się, że wcale nie chodzi o to, abyśmy stracili osiem złotych, a wpisali swoje dane i zalogowali się do konta bankowego. Podczas przekierowania paczki jesteśmy też proszeni o uzupełnienie wszystkich danych adresowych. I tak w kilka minut oszuści mogą stać się właścicielami poufnych informacji o nas.

Jak tego uniknąć?

Wiemy, że taka „umoralniająca gadka” może być już dla was nużąca, ale zachęcamy, aby po prostu nie klikać w żadne linki. Jeśli już faktycznie jakaś paczka utknęła w drodze, poświęćcie chwilę na zalogowanie się na stronie Inpost, wpisanie numeru paczki i sprawdzenie jej statusu. Nie dajmy się ponieść emocjom, bo niewłaściwe działanie może nas sporo kosztować. I to, co zawsze powtarzam na końcu – edukujmy także starsze pokolenia, ponieważ nie są one tak biegłe w obsłudze internetowych narzędzi oraz tym bardziej wyczulone na taką formę ataku.

Dodatkowo jeśli jesteśmy przy bezpieczeństwie, pamiętaj, że w przypadku zgubienia lub kradzieży smartfona, zawsze dobrze jest mieć włączoną funkcję lokalizacji telefonu, aby łatwo namierzyć jego położenie.

Źródło: CERT Orange, oprac. własne