Wygląda na to, że trzeba być wyjątkowo ostrożnym, bo i cyberprzestępcy stają się coraz bardziej… wyrafinowani. HP przygotowało raport, gdzie analizuje ataki cyberprzestępców i ich wpływ na pracę firm. Wnioski płynące z tego raportu nie napawają optymizmem, bo ostatnimi czasy liczba cyberataków znacznie się zwiększyła. Na co trzeba zwrócić uwagę?

Cyberprzestępcy robią się sprytniejsi

Co chwila słyszymy, że ktoś dał się nabrać na proste oszustwo. Kliknął link, którego nie powinien był klikać czy otworzył plik, którego nie powinno się pobierać. I choć o takich zagrożeniach stale się mówi, to niestety niewiele to pomaga. Szczególnie, że cyberprzestępcy robią się coraz odważniejsi i sprytniejsi w swoich działaniach. Zespół badawczy ds. zagrożeń HP Wolf Security i stworzony przez nich raport („Threat Insights”) pokazuje, że nastąpił aż 65% wzrost liczby ataków. Te miały być przeprowadzane z wykorzystaniem narzędzi hakerskich pobranych z nielegalnych forów, a służących do wymiany plików. I ten wzrost zaobserwowano w pierwszym półroczu tego roku i względem drugiego półrocza 2020.

Rozprzestrzenianie się narzędzi hakerskich na zamkniętych forach internetowych umożliwia osobom o niskim poziomie wiedzy stwarzanie poważnych zagrożeń dla bezpieczeństwa przedsiębiorstw. Jednocześnie użytkownicy raz po raz padają ofiarą prostych ataków typu phishing. Rozwiązania zabezpieczające, które pozwalają działom IT wyprzedzać przyszłe zagrożenia, mają kluczowe znaczenie dla maksymalizacji ochrony i odporności zasobów firm.

dr Ian Pratt, Dyrektor ds. Bezpieczeństwa w Dziale Personal Systems w HP.

Zobacz też: Dwa intersujące tytuły do odebrania za darmo na Epic Games Store.

Hakerzy usprawniają swoje metody ataków, a w raporcie stwierdzono, że cyberprzestępczość jest teraz o wiele bardziej „zorganizowana”. I często do koordynowania ataków wykorzystuje się właśnie fora internetowe, gdzie przestępcy dzielą się metodami, jak najskuteczniej przeprowadzić atak. Poniżej znajdziecie wnioski, które płyną z raportu przygotowanego przez specjalistów z HP Wolf Security.

Najważniejsze wnioski z raportu

- 75% wykrytego złośliwego oprogramowania zostało dostarczone za pośrednictwem poczty elektronicznej, natomiast za pozostałe 25% odpowiadały pliki pobrane z Internetu. Liczba zagrożeń pobieranych za pośrednictwem przeglądarek internetowych wzrosła o 24%, częściowo za sprawą użytkowników pobierających narzędzia hakerskie i oprogramowanie do wydobywania kryptowalut.

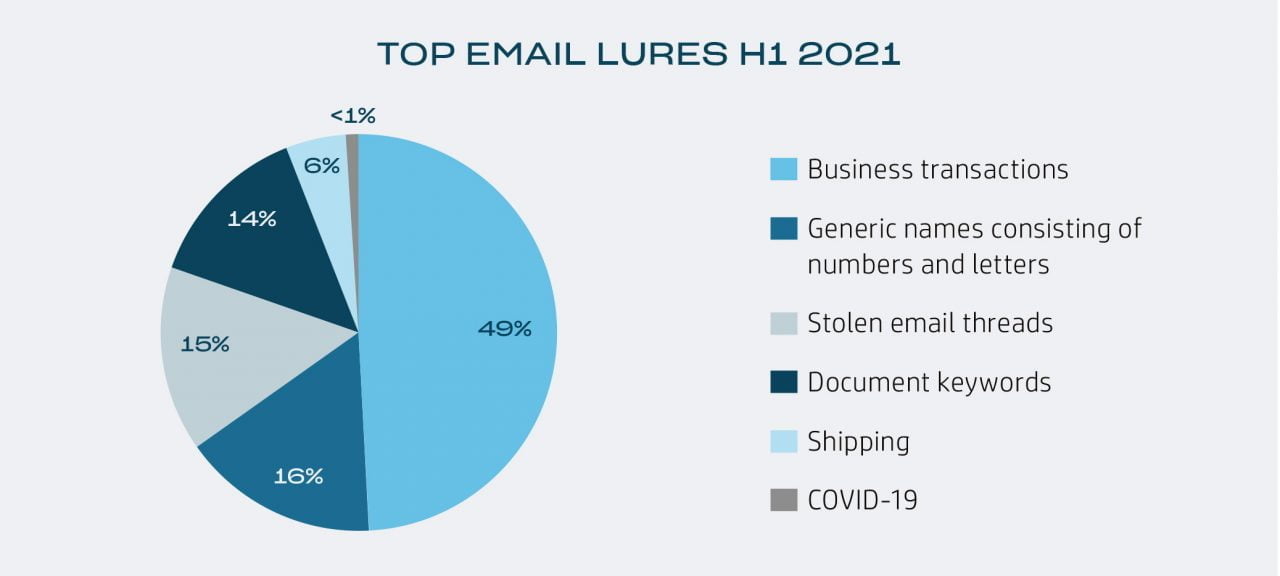

- Najczęstszymi przynętami phishingowymi w wiadomościach e-mail były faktury i transakcje biznesowe (49%), natomiast 15% stanowiły odpowiedzi na przechwycone wątki e-mail. Przynęty phishingowe związane z COVID-19 stanowiły mniej niż 1% i zmniejszyły się o 77% w okresie od drugiego półrocza 2020 r. do pierwszego półrocza 2021 r.

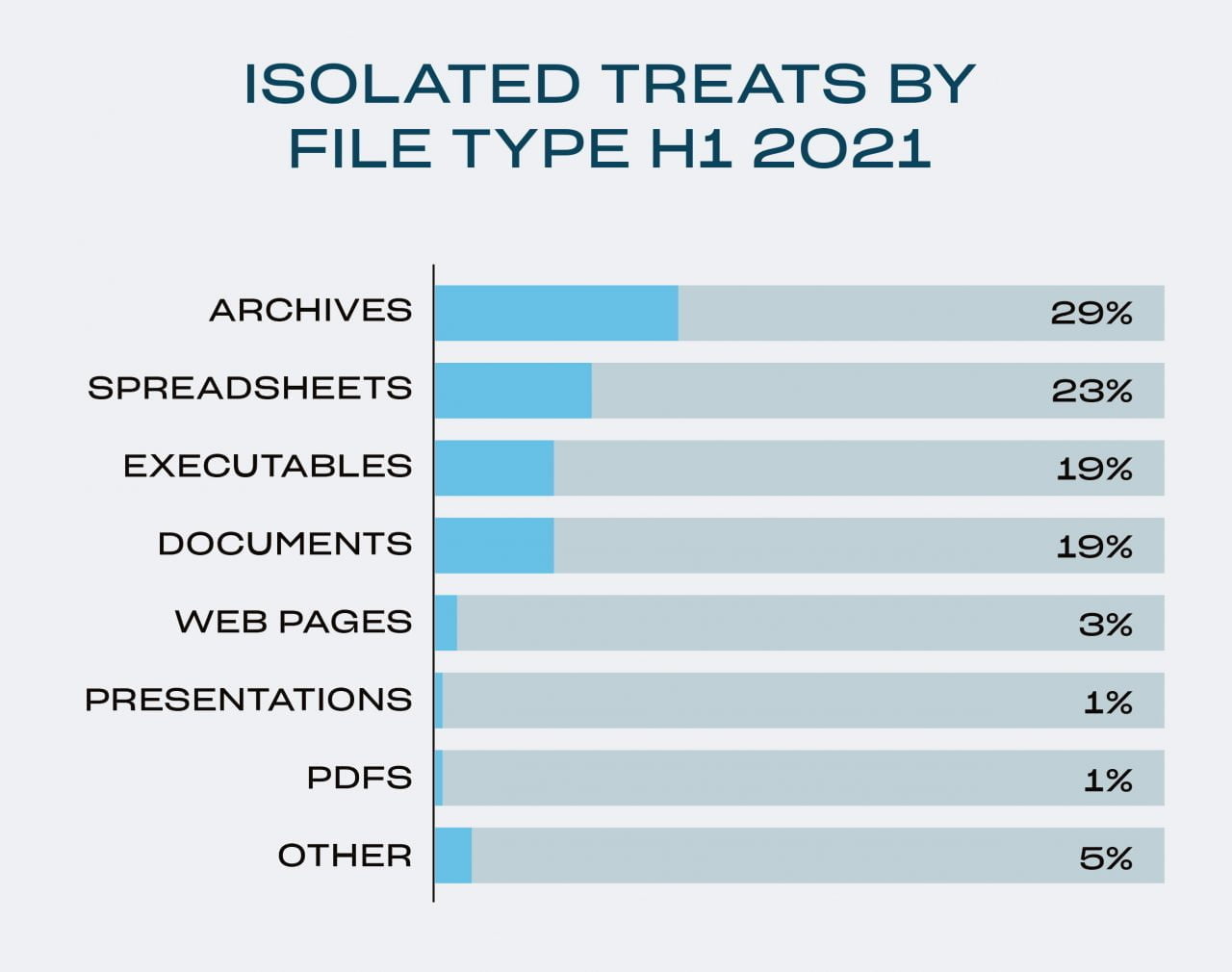

- Najczęstszym typem złośliwych załączników były pliki archiwalne (29%), arkusze kalkulacyjne (23%), dokumenty (19%) oraz pliki wykonywalne (19%). Nietypowe typy plików archiwalnych – takie jak JAR (Java Archive files) – są wykorzystywane do unikania narzędzi wykrywających i skanujących oraz do instalowania szkodliwego oprogramowania, które jest łatwo dostępne na podziemnych rynkach.

- W raporcie stwierdzono, że 34% przechwyconego, złośliwego oprogramowania było wcześniej nieznane, co stanowi spadek o 4% w porównaniu z drugą połową 2020 r.

- O 24% wzrosła liczba złośliwego oprogramowania wykorzystującego CVE-2017-11882, lukę w zabezpieczeniach pamięci, powszechnie wykorzystywaną w pakietach Microsoft Office lub Microsoft WordPad i przeprowadzania ataków bez plików.

Co można zrobić?

Ataki cyberprzestępców nagle się nie skończą, a mogą być coraz powszechniejsze. Trzeba więc stale edukować na temat zagrożeń pojawiających się w sieci i wzmacniać ochronę w firmach. I wygląda na to, że z każdym miesiącem może to być coraz trudniejsze.

(…) Ich techniki stają się coraz bardziej wyrafinowane, dlatego ważniejsze niż kiedykolwiek jest posiadanie kompleksowej i odpornej infrastruktury punktów końcowych oraz cyberobrony. Oznacza to wykorzystanie funkcji takich, jak izolacja zagrożeń, która minimalizuje zasięg ataku poprzez eliminację zagrożeń z najczęstszych źródeł – poczty elektronicznej, przeglądarek i pobieranych plików.

dr Ian Pratt, Dyrektor ds. Bezpieczeństwa w Dziale Personal Systems w HP.

Źródło: HP informacja prasowa