Spora część użytkowników systemu Android dba o bezpieczeństwo danych przechowywanych na swoich smartfonach. Oznacza to, że nie instalują oni podejrzanych aplikacji oraz nie nadają programom zbędnych uprawnień. Okazuje się jednak, że takie działania mogą nie wystarczyć – eksperci do spraw bezpieczeństwa w sieci z firmy Check Point odkryli, że na ponad 5 milionach telefonów producentów takich jak Samsung, Xiaomi, Huawei czy Oppo znajduje się złośliwe malware, które zarabia na niewiedzy użytkownika. W tym artykule przedstawię Wam zasadę działania wirusa oraz pokażę Wam, jak sprawdzić, czy jesteście zainfekowani.

Skąd malware pojawiło się na smartfonach?

Nie wiadomo dokładnie, na jakiej zasadzie malware zainstalowane zostało na ponad 5 milionach fabrycznie nowych urządzeń, lecz można przypuszczać, że złośliwe oprogramowanie dodane zostało na linii produkcyjnej przez nieuczciwego pracownika, który współpracuje z cyberprzestępcami. Wirus o nazwie „RottenSys” znaleźć można na urządzeniach producentów takich jak Samsung, Xiaomi, Honor, Huawei, Oppo, LeEco, Vivo i Gionee. Wszystkie zainfekowane telefony pochodzą z dystrybucji firmy Tian Pai, ale nie wiadomo, czy korporacja ta jest powiązana z tym niebezpiecznym procederem.

Jaka jest zasada działania malware?

Jak informują eksperci z firmy Check Point, złośliwe oprogramowanie, które podszywa się pod systemowy proces zarządzający połączeniem Wi-Fi, nie jest od razu aktywne, by upewnić się, że nie zostanie ono wykryte. Program ma jednak możliwość komunikacji z serwerami cyberprzestępców – gdy upewnią się oni, że telefon jest już skonfigurowany przez użytkownika, to malware pobiera wszystkie wymagane pliki i rozpoczyna faktyczny proces instalacji.

Zobacz też: Policja nie pomoże Ci, gdy zostaniesz oszukany na Facebooku.

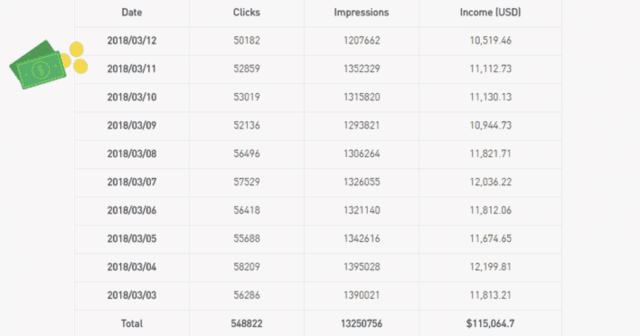

W tym momencie wirus nie skupia się na kradzieży danych użytkowników, lecz jedynie bardzo agresywnie wyświetla reklamy – oznacza to, że pojawiają się one na ekranie głównym urządzenia, a także uruchamiane są w wyskakujących okienkach. Zainfekowani właściciele telefonów mogą również spodziewać się irytujących pełnoekranowych reklam wideo. Ten sposób zarabiania jest bardzo efektywny, ponieważ cyberprzestępcy w ciągu ostatnich 10 dni zarobili ponad 115 tysięcy dolarów!

Warto jednak pamiętać, że osoby odpowiedzialne za złośliwe oprogramowanie mają pełną kontrolę nad zainfekowanymi urządzeniami i z przeprowadzonych badań wynika, że przygotowują się już oni do stworzenia gigantycznego botnetu składającego się z 5 milionów smartfonów.

Jak sprawdzić, czy jestem zainfekowany?

Na całe szczęście proces ten jest banalnie prosty – w tym celu wystarczy przejść do menadżera aplikacji, który znajduje się w ustawieniach systemowych. Następnie należy skontrolować, czy na telefonie nie jest zainstalowany żaden z poniższych programów:

- com.android.yellowcalendarz (每日黄历)

- com.changmi.launcher (畅米桌面)

- com.android.services.securewifi (系统WIFI服务)

- com.system.service.zdsgt

Jeśli na smartfonie znajdziecie choć jedną z powyższych pozycji, to wystarczy ją odinstalować, by skasować malware. Bądźcie bezpieczeni!

Źródło: TheHackerNews