Firma Kaspersky twierdzi, że liczne iPhone’y należące do jej pracowników stały się przedmiotem ataku hakerów. Przestępcy uzyskiwali dostęp do smartfonów przez zainfekowany plik PDF. Operację określono jedną z najbardziej wyszukanych metod na przejęcie kontroli nad systemem. Okazuje się, że oprogramowanie iOS wcale nie jest takie bezpieczne.

iPhone zhakowany plikiem PDF – Spis treści

Plik PDF powodem ataku

Nikt nie pomyślałby, że aktywowanie podglądu pliku PDF na smartfonie iPhone może mieć negatywne konsekwencje. A taki sprytny rodzaj ataku odkryli specjaliści od cyberbezpieczeństwa, którzy nazwali go „Operation Triangulation”. Swoimi badaniami podzielili się na łamach portalu Securelist.

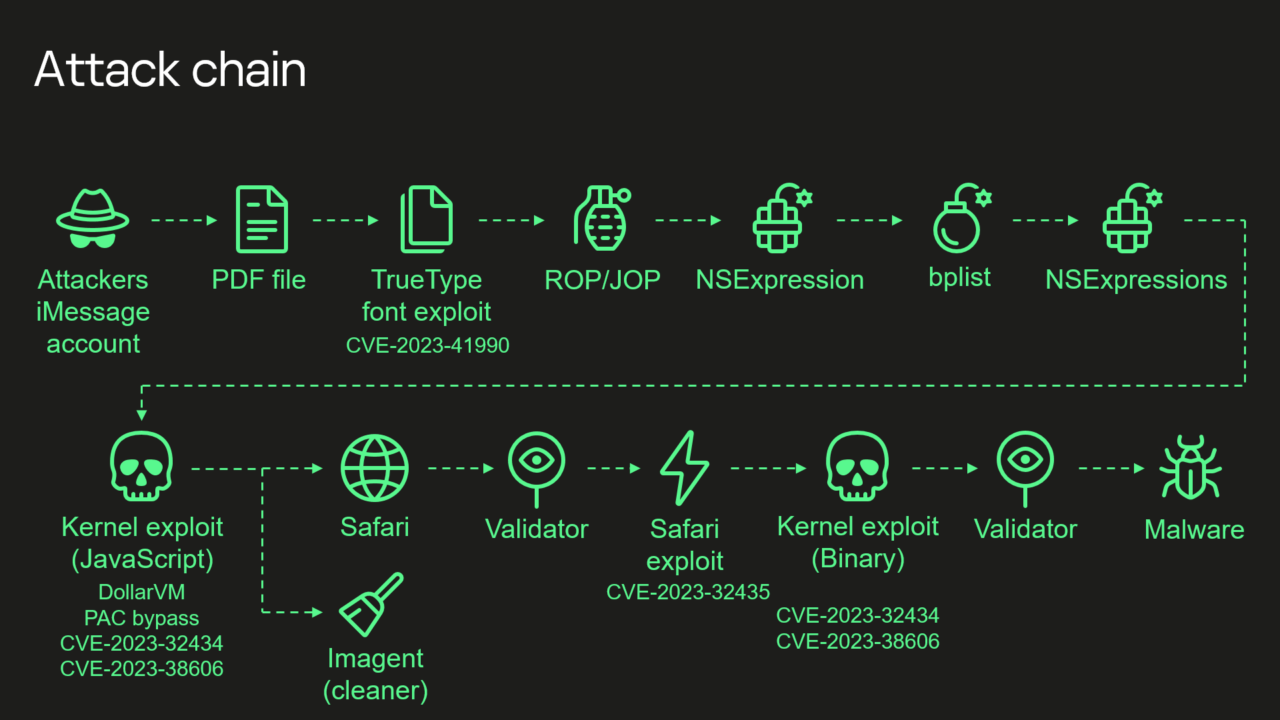

Jak wygląda łańcuszek ataku? Haker wysyła przez iMessage złośliwe załączniki, np. PDF, które są przetwarzane przez aplikację bez wiedzy lub interakcji użytkownika. W pliku krył się zainfekowany font. Okazuje się, że fragment kodu oprogramowania iPhone’a, odpowiedzialny za renderowanie (czyli konwersję) tego fontu, był podatny na szkodliwe działanie wirusa.

Jak twierdzą eksperci, którzy wykryli ten błąd, luka w zabezpieczeniach w telefonach Apple jest tam obecna od lat 90-tych. Hakerzy uzyskali dzięki niej możliwość uruchomienia przeglądarki Safari na iPhonie i za jej pośrednictwem otwierali zainfekowane strony internetowe. W taki sposób przejmowali kontrolę nad systemem smartfona. Chociaż Apple cały czas pracuje nad ulepszeniami ochrony, a iOS 17.3 ma być jeszcze bezpieczniejszy, jak widać nadal da się znaleźć luki w oprogramowaniu.

Kaspersky dowiedział się o triangulacji dopiero kilka miesięcy temu, ale podejrzewa, że ataki trwają od około czterech lat. W tym czasie napastnicy zhakowali co najmniej kilkadziesiąt telefonów, ale mogło być ich znacznie więcej. O tym typie ataku możecie obejrzeć także wideo:

Zwrot w sprawie – eksperci odkryli dane przestępców

To jednak jeszcze nie koniec historii. Okazuje się, że specjaliści od cyberbezpieczeństwa dokopali się do bardzo ciekawych informacji. W trakcie trwania ataku hakerskiego na iPhone’a oszuści usuwali wiadomości wysłane przez iMessage bez wiedzy użytkowników telefonów. Za pomocą danych nadawców udało się ustalić, jakie były ich loginy Apple ID. Dane zostały przekazane do Apple.

Na ten moment nie wiadomo, w jaki sposób napastnicy nauczyli się korzystać z tej nieznanej funkcji sprzętowej ani jaki był jej pierwotny cel. Nie ustalono także, czy za lukę w zabezpieczeniach odpowiedzialne jest Apple, czy producent komponentu, taki jak ARM CoreSight. Jest to natomiast kolejny przykład sytuacji, w której zaawansowane zabezpieczenia sprzętowe są bezużyteczne w obliczu przemyślanego ataku hakerskiego. Jeśli macie iPhone’a, zalecamy aktualizację iOS 17.2, która ma na celu m.in. wprowadzenie łatek do błędów. Chociaż kolejny raz na nowej konferencji Apple nie zobaczyliśmy Siri po polsku, mamy pewne sposoby, aby korzystać z asystenta głosowego w rodzimym języku.

Dodatkowo pamiętaj, że w przypadku zgubienia lub kradzieży smartfona, zawsze dobrze jest mieć włączoną funkcję lokalizacji telefonu, aby łatwo namierzyć jego położenie.

Źródło: Sekurak, Securelist, oprac. własne. Zdjęcie otwierające: Lalandrew / Depositphotos