Część z nas zastanawia się, jakie zmiany przyniesie kolejny rok w niezwykle dynamicznym obszarze, jakim jest cyberbezpieczeństwo. Specjaliści starają się przewidzieć zagrożenia w sieci, na które będziemy narażeni najbardziej — eksperci NordVPN starają się je z kolei wyłuskać, bazując na najczęściej omawianych tematach na forach w dark webie. Oto największe zagrożenia cybernetyczne w 2024 roku, o których rozmawiają hakerzy w internecie.

Spis treści

Prognoza 1: Nudesy, czyli nagie zdjęcia pozyskane z internetu

Do najczęściej komentowanych wątków na forum zaliczały się te, które dotyczyły nagich zdjęć (tzw. nudesy). Konkretnie chodzi o zdjęcia, które wyciekły z OnlyFans, Instagramu i innych platform do udostępniania treści. Wątki tego typu otrzymały prawie 1850 komentarzy i znalazły się wśród 20 najczęściej komentowanych.

Po co hakerom nagie zdjęcia? Najczęściej wykorzystywane są do szantażu. Przestępcy włamują się na urządzenia lub konta ofiar i kradną ich zdjęcia lub filmy, a następnie grożą publikacją tych materiałów, jeśli ofiara nie zapłaci okupu. Innym sposobem zarabiania na nudesach jest ich sprzedaż w dark webie lub na specjalnych forach. Ceny za tego typu materiały mogą być bardzo wysokie, zwłaszcza jeśli dotyczą znanych osób.

Co zrobić, aby uniknąć wycieku zdjęć do Internetu? Najlepiej w ogóle ich nie udostępniać w sieci — w końcu w internecie nic nie ginie. Ale jeśli macie taką potrzebę i nie możecie powstrzymać się przez wysyłaniem do sieci swoich aktów, wtedy lepiej nie robić tego za pośrednictwem mediów społecznościowych, tylko korzystać z zaszyfrowanej chmury podczas udostępniania zdjęć.

Prognoza 2: Większy udział sztucznej inteligencji w działaniach hakerów

Hakerzy w takim samym stopniu jak całe rzesze internautów doceniają nowe technologie oraz narzędzia związane ze sztuczną inteligencją. Hakerzy wykorzystują AI do celu zwiększenia wydajności swojej pracy oraz sprawienia, że będzie ona łatwiejsza, szybsza i skuteczniejsza. Na hakerskich forach poszerzają oni swoją wiedzę na temat wykorzystywania sztucznej inteligencji do ataków czy hakowania kont ChatGPT.

Prognoza 3: Wzrost liczby hakerów-amatorów

Co dziesiąty post na forum dotyczył nauki przeprowadzenia jakiegoś ataku. Wśród najczęściej komentowanych wątków znalazły się m.in.:

- Jak doxxować

- Jak zhakować WhatsApp znajomego, wysyłając jeden link

- Jak łatwo i szybko włamać się na konta na TikToku

- Kurs hakowania Wi-Fi.

Oznacza to, że hakerzy dzielą się swoją wiedzą i możemy się spodziewać, że liczba hakerów-amatorów będzie rosła wraz z liczbą przeprowadzanych przez nich ataków.

Edukowanie hakerskiego narybku przez bardziej doświadczonych hakerów nie jest czymś, przed czym możemy się bronić. Ale z pewnością możemy poważniej podejść do własnej edukacji w zakresie cyberbezpieczeństwa oraz na bieżąco śledzić najnowsze ataki i zagrożenia w sieci.

Prognoza 4: Wzrost wartości wykradzionych danych klientów

Badacze odkryli, że około 55% wątków dyskusji dotyczyło wyciekających danych klientów, takich jak dane uwierzytelniające w mediach społecznościowych, prawa jazdy, adresy, e-maile i inne dane osobowe. Oznacza to, że hakerzy nadal polują na wrażliwe dane osobowe i żaden użytkownik nie jest w pełni odporny na ataki.

Co można zrobić? Przede wszystkim jak najbardziej zadbać o ochronę swoich danych i prywatności w internecie, stosować mocne hasła i korzystać z uwierzytelniania wieloskładnikowego wszędzie tam, gdzie jest to możliwe.

Prognoza 5: Omijanie uwierzytelniania biometrycznego

Hakerzy dyskutują również o tym, jak ominąć niektóre zabezpieczenia biometryczne, takie jak weryfikacja za pomocą selfie, z której korzystają niektóre platformy kryptograficzne. Wątek wyjaśniający jak ominąć weryfikację selfie zebrał ponad 200 komentarzy.

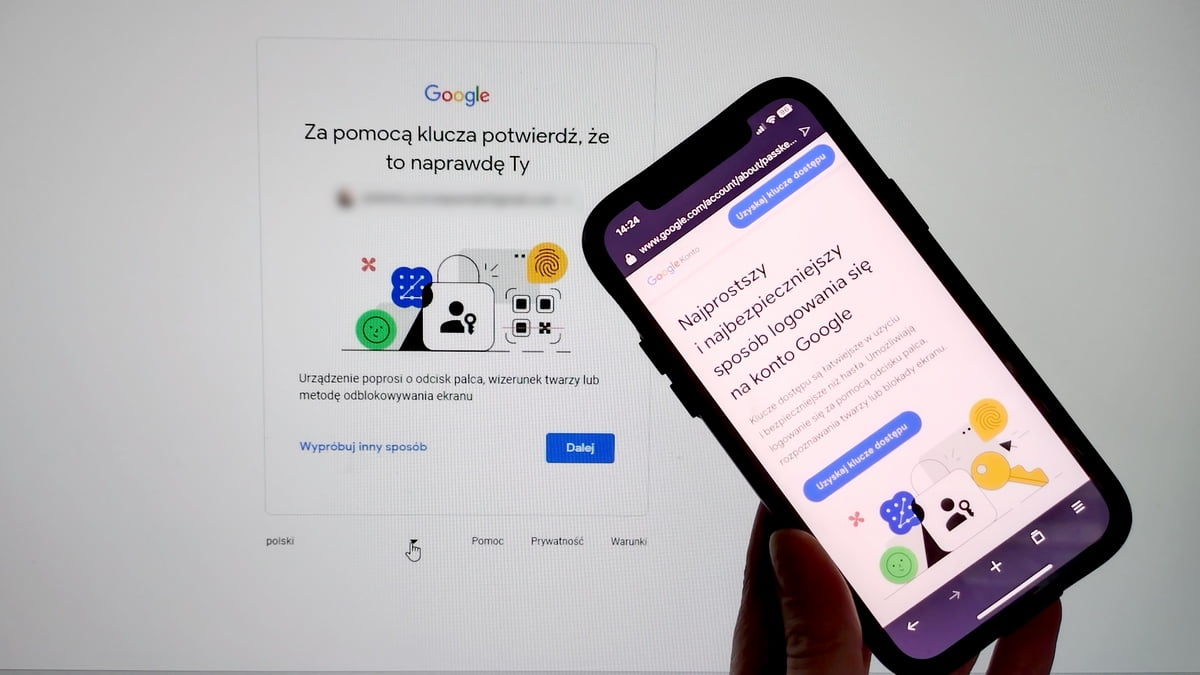

Uwierzytelnianie biometryczne z pewnością będzie częścią uwierzytelniania w przyszłości, ale tylko wtedy, gdy będzie wieloetapowe. Możemy zatem nie tylko przewidzieć, że uwierzytelnianie biometryczne okaże się zawodne, ale także że pojawią się kolejny etapy w sposobach ochrony kont internetowych.

Joanna Rusin-Rohrig, dyrektorka rynku polskiego w NordVPN

Jak radzą zabezpieczać się eksperci? Na przykład przez wykorzystanie technologii kluczy dostępu (ang. passkey). To para powiązanych ze sobą kluczy: publicznego i prywatnego. Klucze publiczny i prywatny nie działają bez siebie i dlatego są bezużyteczne dla hakerów. Dostęp do hasła na urządzeniu użytkownika (klucza prywatnego) nie będzie możliwy bez identyfikacji biometrycznej (właściciela urządzenia) lub kodu PIN. Nie zagwarantuje to pełnego bezpieczenia — zagrożenia w sieci wciąż będą realne — ale choć trochę utrudni przestępcom działanie.

Zagrożenia w sieci i cyberbezpieczeństwo – podsumowanie

Tradycyjnie cyberbezpieczeństwo kojarzy się z zagrożeniami ze strony doświadczonych hakerów, którzy atakują firmy i wpływowe osobistości. Jednak coraz częściej ofiarami cyberprzestępstw padają przeciętni użytkownicy internetu, w tym osoby prywatne i małe firmy.

Do tego dochodzi fakt, że coraz częściej cyberprzestępstwa popełniają początkujący hakerzy, którzy doskonalą swoje umiejętności. Hakerzy-amatorzy mogą wyrządzić równie wiele szkód, co doświadczeni hakerzy. Dlatego tak ważne jest, aby użytkownicy byli świadomi potencjalnych zagrożeń w sieci i znali podstawowe zasady bezpieczeństwa w internecie.

Źródło: NordVPN, zdjęcie główne: Depositphotos/artoleshko

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.