Znany zespół ekspertów bezpieczeństwa Cisco Talos Intelligence podzielił się trendami widocznymi w atakach hakerskich. Ransomware nadal pozostaje królem wśród złośliwego oprogramowania, a użytkownicy powtarzają stare błędy. Na co jeszcze zwracają uwagę specjaliści?

Spis treści

Ransomware na fali, phishing wciąż obecny

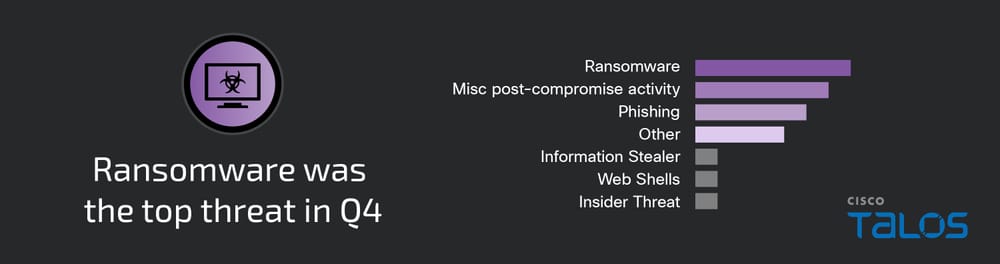

Kwartalny raport Talos Intelligence dot. trendów w cyberbezpieczeństwie za IV kwartał 2023 roku rozpoczyna się ostrzeżeniem o dominacji ransomware wśród ataków hakerskich. Szyfrowanie danych i domaganie się za nie okupu było najczęściej obserwowanym schematem akcji cyberprzestępców obserwowanym przez zespół.

Eksperci Cisco Talos Incident Response (CTIR) odpowiedzialni za reagowanie na incydenty wskazali, że ransomware stanowiło aż 28% ataków, co oznacza wzrost o 17% w porównaniu z III kwartałem ubiegłego roku.

Drugim najpopularniejszym zagrożeniem były różne działania przestępców dokonywane po złamaniu zabezpieczeń sieci (co ciekawe kwalifikuje się tu także zatrzymanie ich prób tak szybko, że nie wiadomo, co przestępcy zamierzali zrobić). Na trzecim miejscu znalazł się phishing, a jego popularną odmianą było wykorzystanie złośliwych kodów QR w mailach.

Na liście niesławnych kolektywów hakerskich, które były odpowiedzialne za wiele ataków, znalazły się grupy takie jak Play, Cactus, BlackSuit czy NoEscape. Eksperci Talos Intelligence po raz pierwszy zetknęli się z narzędziami hakerów z Play właśnie w ostatnim kwartale 2023 r.

Jak hakerzy przejmują sieć i jak się bronić się przed atakiem?

Jak przestępcy dostawali się do zamkniętych sieci? Według Talos Intelligence bardzo często wykorzystywane były przejęte dane uwierzytelniające (28%), za pomocą których atakujący hakerzy logowali się na prawdziwe konto. Równie popularne było wykorzystywanie błędów w dostępnych dla ogółu internautów aplikacjach (także 28%). Łącznie te dwie metody stanowią niemal 60% całości.

Specjaliści wypowiedzieli się także o najczęstszych błędach, które okazały się zgubne dla firm i ich pracowników. Na tronie znalazł się brak uwierzytelniania wieloskładnikowego (multi-factor authentication, MFA).

Brak prostego do założenia, dodatkowego zabezpieczenia przy logowaniu stał się dla hakerów wytrychem zastosowanym w 36 proc. ataków zaobserwowanych przez Talos Intelligence. Niestety, ignorowanie MFA to kontynuacja dość stałego trendu przypominającego o sobie przez cały 2023 rok.

Co ważne, niektórzy administratorzy najwyraźniej zaniedbali swoje obowiązki. Jak zwraca uwagę Talos Intelligence, owiany złą sławą exploit zero-day „Log4Shell” (aktywny błąd oprogramowania pozwalający ominąć zabezpieczenia, o którym właściciel systemu nie ma pojęcia, a hakerzy już go wykorzystują) został naprawiony w grudniu 2021 roku. Tymczasem nawet dwa lata po usunięciu błędu cyberprzestępcy nadal włamują się w ten sposób do systemów, bo webmasterzy nie wprowadzili odpowiedniej poprawki.

Kogo atakują hakerzy? Cele ransomware nie zaskakują

Na szczycie listy celów znalazły się sektor edukacji, który od dłuższego czasu budzi znaczne zainteresowanie cyberprzestępców. Tuż za uczelniami czy szkołami znalazły się firmy z branży produkcyjnej (wzrost zainteresowania o 10% k/k). Dwie wspomniane pozycje były celem ponad połowy wszystkich ataków na infrastrukturę.

Niedaleko w tyle uplasowały się cele powiązane z ochroną zdrowia, jak szpitale czy przychodnie. Nieco bardziej odległe czwarte miejsce zajęły zaś placówki administracji publicznej.

Branża produkcyjna popularyzuje się wśród przestępców ze względu na niskie tolerancje przestojów w wytwarzaniu towarów. Przejęty system informatyczny oznacza opóźnienia odczuwalne w całym łańcuchu dostaw, co może skłaniać osoby decyzyjne na przykład do złamania się i opłacenia okupu.

W przypadku szkół, szpitali czy urzędów (często placówek z mikroskopijnym budżetem na bezpieczeństwo sieci) głównym celem było zdobycie masowych ilości danych osobowych. Informacje wrażliwe, w tym finansowe, kontaktowe i identyfikujące mogą być łatwo wykorzystane do kolejnych ataków, już na konkretnych użytkowników. To prowadzić może do dalszej kradzieży danych przez phishing, wymuszeń, odsprzedaży danych w dark webie czy kradzieży pieniędzy.

Źródło: Talos Intelligence, oprac. własne. Zdjęcie otwierające: obraz wygenerowany za pomocą DALLE-3

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.