Specjaliści ostrzegają przed złośliwymi stronami internetowymi, które imitującą popularne platformy do wideokonferencji (Zoom, Skype, Google Meet) w celu dystrybucji malware — złośliwego oprogramowania, które infekuje urządzenia z Androidem i Windowsem.

Zasada działania jest prosta. Przestępcy tworzą fałszywe strony internetowe, które wyglądają podobnie do prawdziwych platform do wideokonferencji, takich jak Zoom, Skype i Google Meet. Za ich pomocą użytkownicy są nakłaniani do pobrania aplikacji dla systemów Android i Windows, a w praktyce do pobrania złośliwego oprogramowania.

Spis treści

Malware na fałszywych stronach

Strony dystrybuują oprogramowanie zainfekowane trojanami RAT (Remote Access Trojan). To rodzaj złośliwego oprogramowania, które umożliwia hakerom zdalny dostęp do zainfekowanego komputera. Umożliwia to może wtedy wykorzystać ten dostęp do:

- kradzieży danych, takich jak hasła, dane osobowe i numery kart kredytowych,

- monitorowania aktywności użytkownika, np. poprzez rejestrowanie naciskanych klawiszy i przechwytywanie zrzutów ekranu,

- przejęcia kontroli nad komputerem, czego skutkiem może być uruchamianie i zamykanie programów, a nawet formatowanie dysku twardego.

Jak działa to oszustwo?

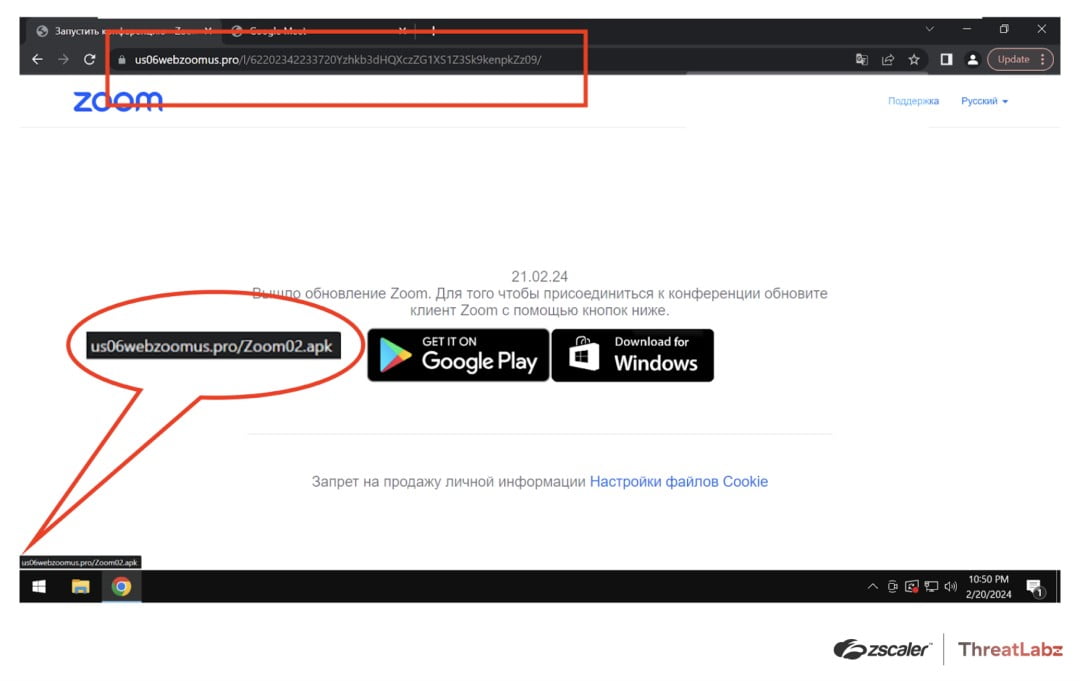

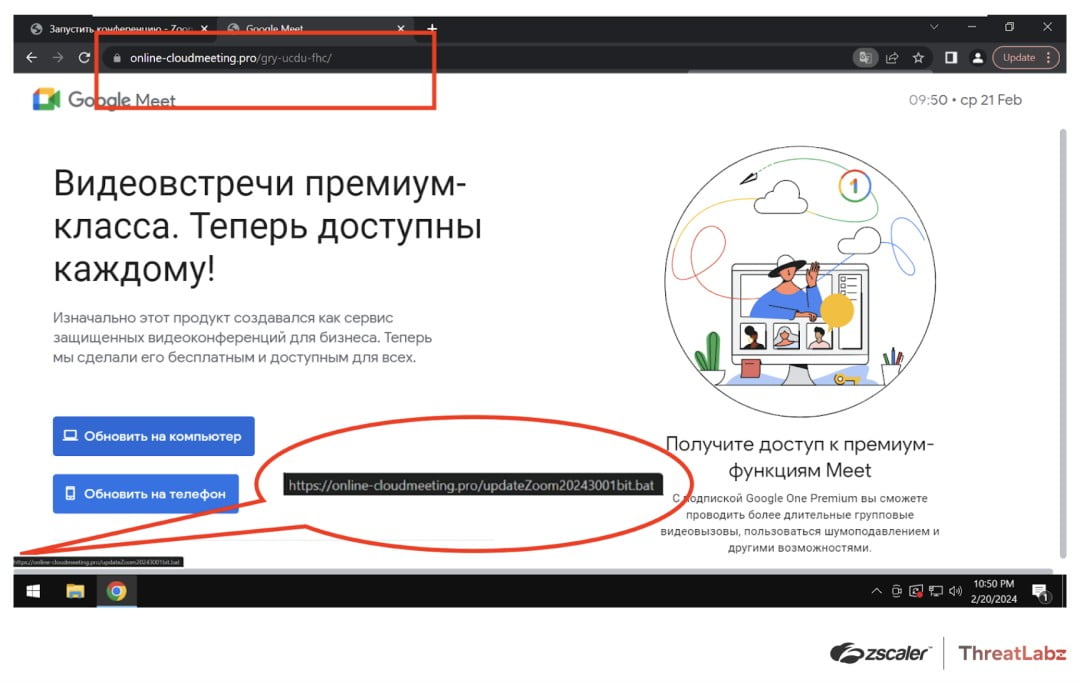

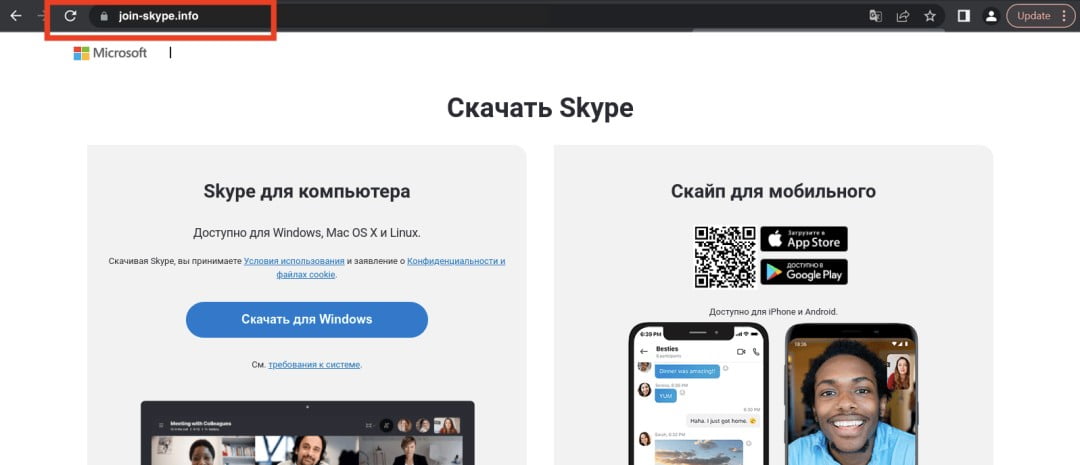

Hakerzy tworzą fałszywe strony internetowe przypominające legalne platformy do wideokonferencji. Oferują na nich „pliki do pobrania aplikacji” dla systemów Android, iOS i Windows.

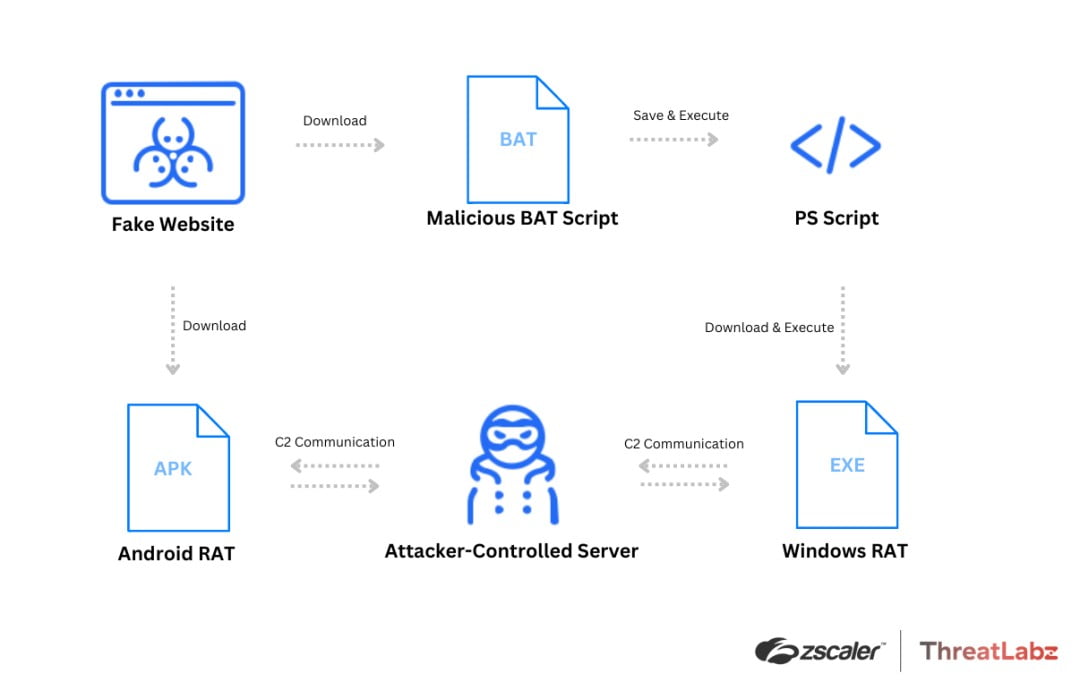

Kliknięcie tych przycisków pobierania powoduje pobranie złośliwego oprogramowania zamiast prawdziwych aplikacji. Na urządzenia z Androidem pobierany jest zainfekowany plik APK z SpyNote RAT, z kolei na urządzenia z systemem Windows pobierany jest skrypt, który jest odpowiedzialny za wykonanie skryptu PowerShell, który z kolei pobiera i uruchamia trojana zdalnego dostępu (NjRAT i DCRat). Opisywany sposób infekcji nie działa na urządzeniach z iOS — fałszywe strony przekierowują do oficjalnego sklepu App Store z aplikacją.

Zasięg działania przestępców

Sfałszowane witryny są w języku rosyjskim i są hostowane w domenach bardzo przypominających ich legalne odpowiedniki. To wskazuje, że przestępcy wykorzystują typosquatting (podszywaniem się pod adres URL lub przechwytywaniem adresu URL, tj. rejestrowanie domen internetowych, które są podobne do istniejących, popularnych stron internetowych), aby zwabić potencjalne ofiary do pobrania złośliwego oprogramowania.

Co nie zmienia faktu, ze zawsze trzeba zwracać uwagę na źródło, z którego pobieramy pliki — taki schemat oszustwa może też wystąpić na stronach polskojęzycznych. Przygotowaliśmy dla Was poradnik, jak zadbać o bezpieczeństwo i prywatność w sieci.

Źródło: zscaler.com, Hacker News. Zdjęcie otwierające: wygenerowane przez DALL-E

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.