Do roku 2028 w milionach mieszkań Polaków zostaną zainstalowane nowe liczniki prądu ze zdalnym odczytem (LZO). To postęp, jednak pojawia się coraz więcej głosów wskazujących na to, że polski system weryfikacji i dopuszczania do naszego rynku urządzeń cyfrowych, które pracują w sieci energetycznej, nie jest wybitnie szczelny. Innymi słowy — niesie ze sobą realne zagrożenia, także dla użytkowników indywidualnych, o których zdaje się, że mało kto w ogóle myśli.

Spis treści

Niebezpieczeństwo dla polskiej sieci energetycznej?

Liczniki prądu muszą spełniać jedynie podstawowe wymagania formalne — wystarcza certyfikacja MID (Measuring Instrument Directive, czyli dyrektywa dotycząca urządzeń pomiarowych) oraz znak CE (Conformité Européenne), wskazujący na bezpieczeństwo fizycznego użytkowania. Badania liczników wymagane dla certyfikatu MID obejmują niepełną metrologię, tj. badania pomiaru w zakresie, który jest niezbędny do zapewnienia ich dokładności i bezpieczeństwa (m.in. prawidłowy przebieg pomiarów i odporność na zakłócenia).

W przypadku nowoczesnych urządzeń cyfrowych, które komunikują się z siecią energetyczną, to nie wystarczy. To potencjalne punkty przeprowadzenia cyfrowego ataku, którego konsekwencje może odczuć cała infrastruktura energetyczna w Polsce. Tymczasem, zamiast zwracać uwagę na bezpieczeństwo, wybierane może być to, co ma najniższą cenę — czyli urządzenia spoza Europejskiego Obszaru Gospodarczego.

Sieć energetyczna jest elementem struktury krytycznej, a liczniki prądu LZO są jej istotnymi ogniwami. Dlatego niewykluczone, że staną się one celem ataków — zakłócenia w ich pracy mogą wywołać rozległe awarie energetyczne w sieciach dystrybucyjnych. Istotna jest tutaj suwerenność technologiczna, rozumiana jako „zdolność podmiotu (kraju, organizacji lub społeczeństwa) do nadzorowania i zarządzania (w tym dystrybucją) swoimi technologiami, infrastrukturą oraz danymi w sposób możliwie niezależny i autonomiczny” (Ekspertyza Apator).

Inteligentne liczniki prądu powinny być zatem odporne na fizyczne i cyfrowe zagrożenia — czy mamy taką pewność wobec produktów, które docierają do nas z krajów zlokalizowanych w Azji?

Inteligentne liczniki prądu. Co należy zmienić w przepisach?

Specjaliści rekomendują konieczność doprecyzowania i uszczegółowienia wymagań dotyczących bezpieczeństwa cyfrowego liczników smart w istniejących regulacjach — zarówno w kwestii zabezpieczania technicznego i teleinformatycznego urządzeń oraz systemów, jak i doboru wykonawców lub dostawców infrastruktury pomiarowej AMI oraz ich odpowiedniej weryfikacji.

Istotne zalecenia znalazły się w dokumencie Krajowej Izby Gospodarczej Elektroniki i Telekomunikacji, dotyczącym bezpieczeństwa liczników prądu. W tym przypadku przedstawiciele branży polecają niedopuszczanie do infrastruktury krytycznej Polski i UE dostawców z geograficznych obszarów wysokiego ryzyka (tych spoza Europejskiego Obszaru Gospodarczego). Polska mogłaby iść tą samą drogą co czeski Urząd Bezpieczeństwa Cyfrowego (NUKIB), który w swojej rekomendacji zabronił zakładom energetycznym montowania liczników spoza Europejskiego Obszaru Gospodarczego.

Powinny też zostać powołane profesjonalne, krajowe i niezależne laboratoria testujące konkretne wybrane typy urządzeń, które dostawcy chcieliby potencjalnie wprowadzić na polski rynek — na wzór laboratoriów LAN we Francji, Instiituto Technologico la Energia w Hiszpanii lub DNV-GL dla Niderlandów.

Do ich zadań należałoby testowanie zgodności funkcjonalnej z polskimi regulacjami, zdolność współpracy urządzeń od różnych producentów w jednej sieci oraz sprawdzanie ich podatność na potencjalny atak cyfrowy. I to zarówno atak zdalny, z zewnątrz, jak i spowodowany przez potencjalne zaplanowane wcześniej „modyfikacje” sprzętu lub firmware (tzw. atak na łańcuch dostaw).

Najbardziej znaczące ataki na sieci energetyczne

Ataki na infrastrukturę krytyczną danego kraju to poważne zagrożenia z konsekwencjami dla tysięcy osób. Nierzadko sponsorowane lub wspierane są przez Chiny i Rosję. Skupmy się zwłaszcza na tych, które miały miejsce za naszą wschodnią granicą.

Infrastruktura w Ukrainie wielokrotnie atakowana była przez grupy prawdopodobnie sponsorowane przez Rosję. W 2015 roku ponad 50 podstacji elektroenergetycznych trzech operatorów sieci dystrybucyjnej (OSD) w Ukrainie zostało odłączonych od sieci. Braki w zasilaniu dotknęły około 225 tys. odbiorców. Atakujący wykorzystał malware o nazwie BlackEnergy. Z kolei w 2016 roku celem ataku stała się część systemu odpowiedzialna za dostarczanie energii do ukraińskiej stolicy. Konsekwencją ataku były poważne ograniczenia w dostawach prądu dla tysięcy odbiorców w północnej części Kijowa.

Z rosyjskim wsparciem realizowane były też ataki na turbiny wiatrowe różnych operatorów w Europie w 2022 roku. Jeden z operatorów utracił połączenie z 6 tys. turbin wiatrowych. Inny padł ofiarą ataku ransomware. Kolejny na 24 godziny był zmuszony wyłączyć wszystkie urządzenia zarządzane zdalnie.

Statystyki wskazują, że liczba cyberataków na świecie jest najwyższa od 2 lat i wynosi średnio 1258 tygodniowo. Za region o najwyższym wzroście ataków uznaje się Europę. Tutaj liczba ataków zwiększyła się o ponad 21%. Natomiast w Polsce w drugim kwartale 2023 roku odnotowano o 33% więcej incydentów niż w analogicznym okresie 2022 roku.

Jak realizowane są tego typu ataki?

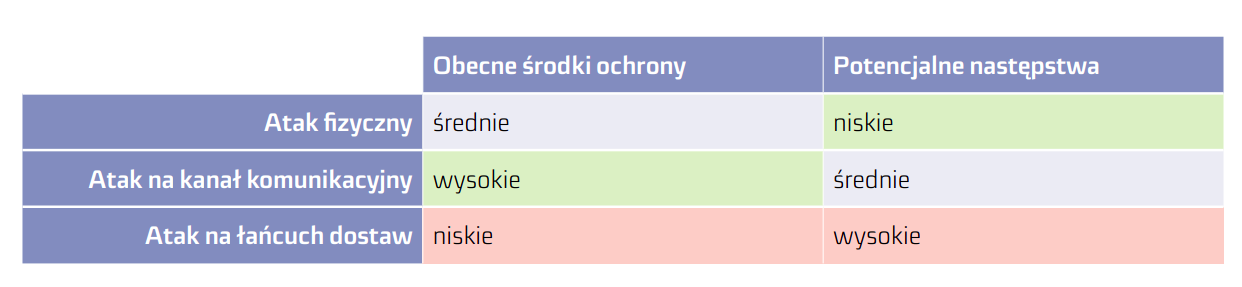

Ataki cyfrowe na sieć energetyczną mają różny stopień trudności i powodują większe lub mniejsze szkody.

Atak fizyczny

Zacznijmy od stosunkowo łatwego do przeprowadzenia ataku fizycznego.

Fot. Ekspertyza Apator

To włamanie poprzez manipulację komponentami sprzętowymi urządzenia i jego oprogramowaniem układowym. Zazwyczaj obejmuje stosunkowo niewielką liczbę urządzeń (np. jeden licznik prądu), powoduje stosunkowo niewielkie szkody w ujęciu społecznym i jest łatwy do wykrycia.

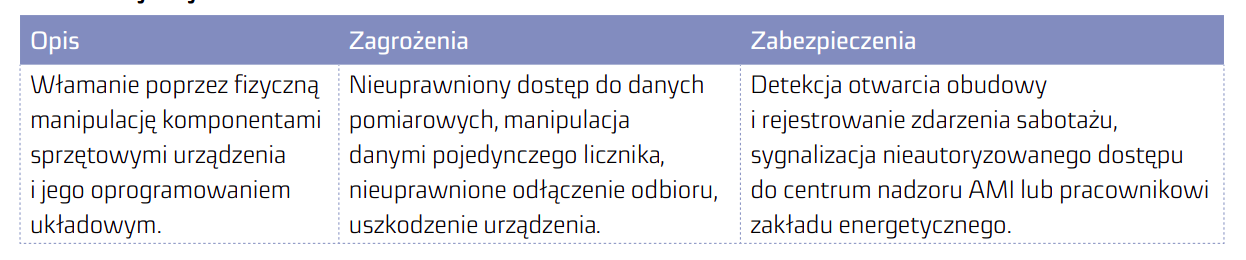

Atak na kanał komunikacyjny

W ataku tym następuje przechwycenie lub manipulacja danymi/komendami przesyłanymi do i od licznika w kierunku systemu nadrzędnego infrastruktury AMI (Advanced Metering Infrastructure, zaawansowana infrastruktura pomiarowa).

Fot. Ekspertyza Apator

Atak ten jest groźniejszy dla sieci energetycznej, a jego konsekwencje mogą obejmować potencjalnie wiele liczników i innych elementów sterowania. Jednak taki atak wymaga bardzo specjalistycznej wiedzy, ponieważ sieci cyfrowe energetyki są specyficzne i często fizycznie wydzielone, wykorzystują inne kanały i pasma i znacząco różnią się od powszechnie używanych sieci domowych i komercyjnych.

Ponadto stosowane są w nich systemy szyfrowania przesyłanych informacji oraz aktywne systemy śledzące „podejrzany” ruch w sieciach informatycznych.

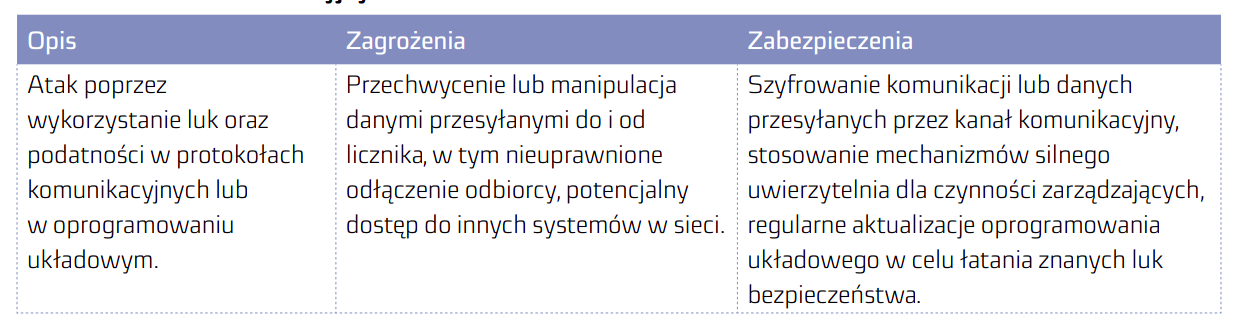

Atak na łańcuch dostaw

W kontekście inteligentnych liczników prądu prawdopodobnie największym zagrożeniem dla systemu elektroenergetycznego jest tzw. atak na łańcuchy dostaw.

Fot. Ekspertyza Apator

To rodzaj ataków przeprowadzanych przez wykorzystanie technik hakerskich takich jak backdoor (luka w zabezpieczeniach, która umożliwia nieautoryzowany dostęp), oprogramowanie szpiegujące czy bomby logiczne (oprogramowania zaprojektowane do wykonania konkretnych działań po spełnieniu warunków, np. po określonym czasie lub liczbie uruchomień), zaimplementowanych w samym oprogramowaniu układowym licznika podczas jego procesu produkcyjnego. Do takich narzędzi dostęp mają przede wszystkim producenci komponentów elektronicznych lub całych liczników.

Zazwyczaj jest to działanie świadome i celowe, ale mogą być sytuacje, w których nawet producent licznika może nie być świadomy „zainfekowania” wytwarzanych przez siebie urządzeń. Tym bardziej nie będzie ich świadomy klient końcowy (OSD) lub użytkownik licznika smart.

Podsumowanie

Inteligentne liczniki prądu to przyszłość polskiej energetyki, ale z ich pojawieniem się w naszych domach może wiązać się szereg niebezpieczeństw. Ataki mogą mieć różną formę, a obecne środki ochrony nie są adekwatne do potencjalnych następstw.

Proces ten już się zaczął, ale specjaliści zwracają uwagę, że obecne środki ochrony są niewystarczające, przepisy niedostatecznie uszczegółowione i dopracowane, a system weryfikacji liczników LZO niedostatecznie szczelny. To powoduje, że z krajów azjatyckich sprowadzane są tanie, ale ryzykowne dla sieci energetycznej urządzenia pomiarowe, które teoretycznie mogą doprowadzić do cyfrowych zagrożeń.

Źródło: Ekspertyza ComCERT SA i Apator SA, Nowa Energia. Zdjęcie otwierające: Robert So / Pexels.com

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.