Wydobywanie (kopanie) wirtualnych walut nie jest łatwym procesem. Wymaga komputerów o wysokiej mocy obliczeniowej, które przetwarzają transakcje z łańcucha bloków. Z przetworzonych protokołów danej waluty osoby realizujące transakcje otrzymują wynagrodzenie, a środki przekazywane na konta kryptowalutowe. Ale aby to się opłacało, ponoszone koszty nie mogą być wyższe niż zyski z kopania. Tak narodził się cryptojacking, który dla ofiar tego cyberprzestępstwa może mieć poważne konsekwencje — zainfekowany komputer, zużyte podzespoły i wyższe rachunki za prąd.

Spis treści

Kradzież prądu na kopanie walut

Celem przestępców wykorzystujących cyberjacking jest infekowanie szerokiej gamy urządzeń i stworzenie rozległych sieci urządzeń, które będą kopać wirtualne waluty. Popularność tego przestępstwa wiąże się z niskim ryzykiem — atak jest dyskretny i ma jak najdłużej pozostać niewykryty. Nie jest też tak medialny jak ataki ransomware lub naruszenia bezpieczeństwa danych.

W praktyce jest to cyfrowe pasożytnictwo — kradzież zasobów i generowanie kosztów dla jednej ze stron, podczas gdy wypracowane zyski przesyłane są na konta przestępców. Kopanie kryptowalut nie jest bowiem tanie. Wymaga olbrzymich zasobów, wydajnych urządzeń i znacznej ilości energii elektrycznej. Dlatego przestępcy tak chętnie szukają ofiar, na które mogą przerzucić koszty całego procesu.

W zwalczaniu cryptojackingu kluczowa jest świadomość i czujność. Regularne aktualizacje oprogramowania, solidne rozwiązania antywirusowe i uważna obserwacja wydajności systemu stanowią pierwszą linię obrony. Zrozumienie oznak — zmniejszonej wydajności, przegrzania urządzeń oraz gwałtownie rosnących rachunków za energię — ma kluczowe znaczenie w identyfikowaniu i udaremnianiu tych cichych ataków.

Krzysztof Budziński z firmy Marken Systemy Antywirusowe, polskiego dystrybutora oprogramowania Bitdefender

Cryptojacking to, z punktu widzenia ofiary, bezprawne wykorzystywanie zasobów i kradzież energii elektrycznej. Która często pozostaje niewykryta. Czy przeciętna osoba zauważyłby zmianę w zużyciu prądu i powiązała ją z tym zjawiskiem? Jeśli byłby znaczący wzrost zużycia, z pewnością nie dałoby się tego pominąć. Cryptojacking może absorbować nawet około 60% wydajności procesora — kopanie wirtualnych walut wymaga intensywnej pracy podzespołów, co powoduje zwiększenie zużycia energii elektrycznej.

Problem może być znacznie poważniejszy dla firm wykorzystujących rozbudowaną infrastrukturę IT. W jednym amerykańskim startupie wskutek niewykrytego ataku kryptowalutowego, który mógł trwać prawie półtora miesiąca, rachunek był 20-krotnie wyższy niż zwykle.

Jak przeprowadzany jest atak wykorzystujący cryptojacking?

Cryptojacking to rodzaj cyberprzestępczości polegający na wykorzystywaniu mocy obliczeniowej urządzenia elektronicznego bez wiedzy i zgody jego właściciela w celu wykonywania operacji mających na celu pozyskanie kryptowalut. Jest formą złośliwego oprogramowania (nazywane jest złośliwym wydobywaniem kryptowalut), które zużywa zasoby obliczeniowe urządzenia w celu kopania kryptowalut.

Oprogramowanie do cryptojackingu może być instalowane na komputerach, smartfonach czy tabletach, ale coraz częściej ofiarą „łowców bitcoinów” padają publiczne i sieciowe serwery oraz usługi w chmurze. Może być rozpowszechniane poprzez załączniki do wiadomości e-mail, linki w witrynach internetowych, a nawet aplikacje mobilne. Gdy zostanie zainstalowane na urządzeniu, zaczyna wykorzystywać moc obliczeniową urządzenia do wykonywania operacji związanych z wydobyciem kryptowalut.

Cryptojacking działa też poprzez zainfekowane strony internetowe (tzw. drive-by cryptomining) — przestępcy celują zwłaszcza w te, na których użytkownik spędza najwięcej czasu, co przekłada się na możliwość długiego i skutecznego wydobywania kryptowaluty dla atakującego (źródła podają, że wydobywcze skrypty odnaleziono np. stronie internetowej gminy Kołbaskowo i urzędu miejskiego w Polanowie).

Przykłady wykrytego cryptojackingu

Najwięcej opisanych w mediach ataków związanych z cryptojackingiem pochodzi sprzed kilku lat. W 2018 roku po komputerowym świecie krążył skrypt WannaMine, którego zadaniem było zdobywanie kryptowaluty monero, która trafiała do portfela hakera. Hakerzy byli też w stanie zainfekować software na rządowych stronach Kanady, Wielkiej Brytanii i USA. Umieścili na nich skrypt Coinhive i wydobywali jedną z wirtualnych walut, Monero, za pomocą przeglądarek osób, które odwiedzały zainfekowane witryny.

Ofiarą cryptojackingu padła też swojego czasu Tesla oraz chmurowa infrastruktura Amazon Web Services. Pojawił się też atak na infrastrukturę krytyczną, a konkretnie na europejski system sterowania wodociągami, gdzie nielegalne kopanie wpłynęło na zarządzanie siecią. W Polsce w latach 2017–2018 działała nielegalna kopalnia kryptowalut (ETC, Bitcoin) w dawnej fabryce samochodów osobowych na Żeraniu.

Statystyki dotyczące cryptojackingu

Ale nie myślcie, że to sprawa z przeszłości i współcześnie nie można paść ofiarą tego typu przestępstwa. Dopóki kryptowaluty mają jakąś wartość, będą pożądane. A kilkuletnia analiza cen (dla Bitcoina i Ethereum) wskazuje, że mimo kilku spektakularnych spadków, od kilku miesięcy ich wartość stale wzrasta. Dlatego lepiej mieć świadomość cryptojackingu.

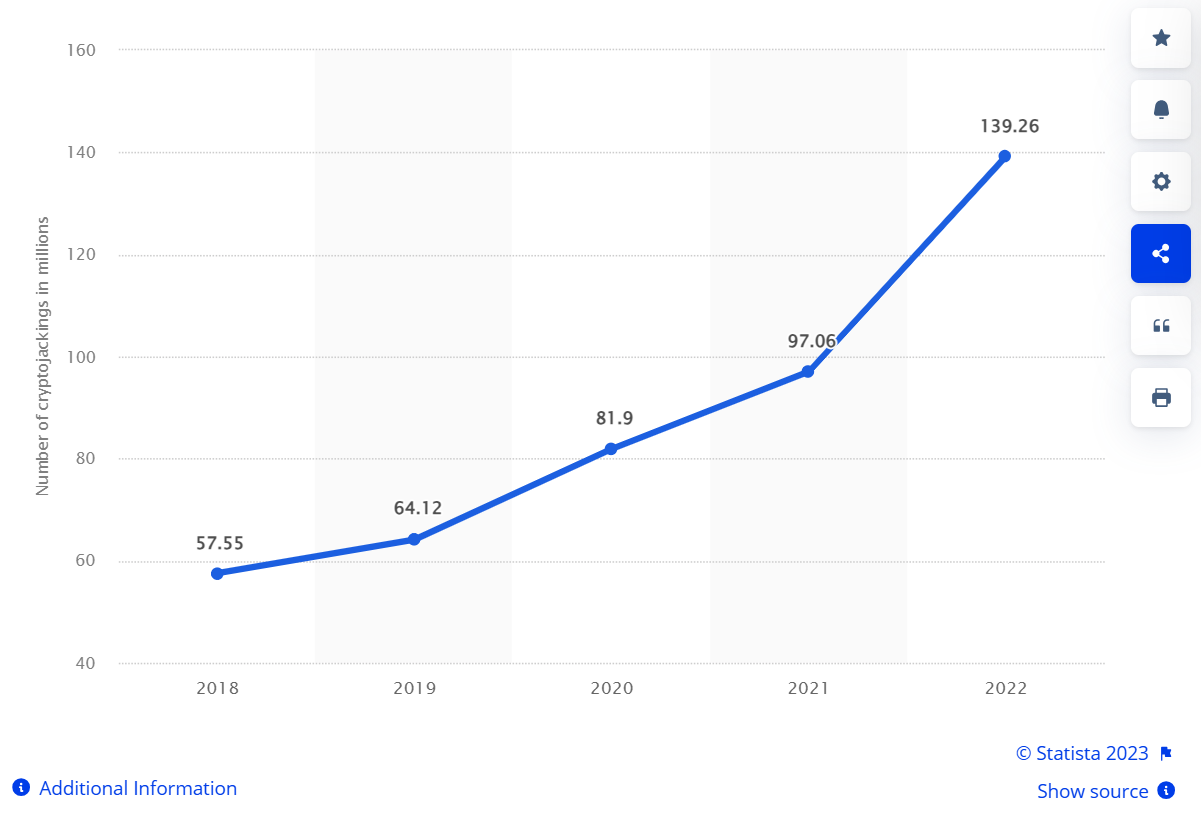

Analiza przeprowadzona przez serwis Statista.com za lata 2018-2022 wskazuje, liczba prób cryptojackingu na całym świecie stopniowo rosła. W 2022 roku liczba takich incydentów wyniosła blisko 140 milionów. Oznacza to wzrost o 43 procent w porównaniu z rokiem poprzednim.

Potwierdzają to też dane firmy Kaspersky. W trzecim kwartale 2022 r. zauważono gwałtowny wzrost liczby wariantów złośliwego oprogramowania do kopnia kryptowalut — o ponad 230% w porównaniu z tym samym okresem ubiegłego roku — a ich liczna przekroczyła już 150 000. Najpopularniejszą kryptowalutą wykorzystywaną do złośliwego wydobywania jest Monero (XMR). Według badaczy z firmy Kaspersky cyberprzestępcy wykorzystują złośliwe pliki przemycane wraz z pirackimi treściami, filmami, muzyką, grami i oprogramowaniem. Wykorzystują też niezałatane luki zabezpieczeń.

Jak sprawdzić, czy komputer kopie kryptowaluty? I jak temu zapobiec?

Cryptojacking trudno wykryć — zwykle jest całkowicie niewidoczny dla użytkownika urządzenia. Oprogramowanie tego typu zaszywa się na urządzeniach, może być częścią wtyczki do przeglądarki, może też podszywać się pod inne procesy. Może mieć postać małych fragmentów kodu wstawianych do reklam cyfrowych lub stron internetowych, które działają tylko wtedy, gdy odwiedza je ofiara.

Atak może pojawić się z każdej strony, nawet gdy jesteśmy świadomi niebezpieczeństwa i uważamy na każde kliknięcie. Dlatego warto zweryfikować każde nietypowe spowolnienie lub przegrzewanie się urządzenia, szybsze zużywanie się baterii, a także częstsze uruchamianie się wentylatora i wzrost użycia procesora podczas prostszych aktywności.

W systemie Windows 11 można na przykład wejść do menedżera zadań i sprawdzić, jakie procesy zużywają najwięcej mocy obliczeniowej komputera. Jeśli którykolwiek z procesów wydaje się podejrzany, możliwe, że ktoś wykorzystuje komputer do kopania kryptowalut. Warto też zainstalować oprogramowanie do monitoringu pracy CPU.

Zagrożenie atakiem typu cryptojacking zminimalizujemy dzięki zainstalowaniu odpowiedniej wtyczki w używanej przez nas przeglądarce. Najpopularniejsze rozwiązania tego typu, takie jak NoMiner, Crypto Mining Blockers, czy minerBlock dostępne są za darmo dla Firefoksa, Chrome oraz Opery. Oczywiście trzeba na bieżąco aktualizować oprogramowanie, korzystać z systemu antywirusowego oraz unikać instalowania gier i oprogramowania czy ściągania multimediów z nielegalnych źródeł.

Źródło: Marken Systemy Antywirusowe

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.