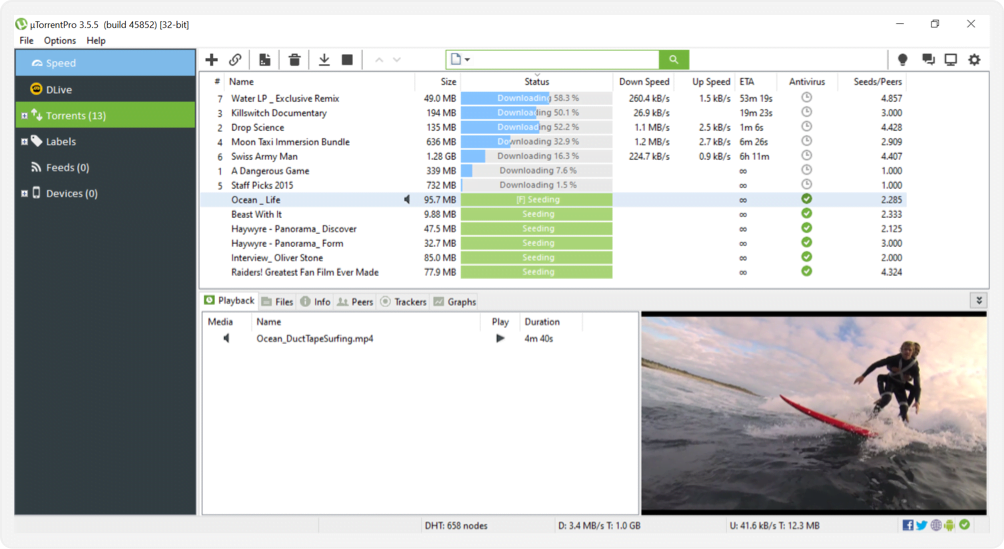

Cyberprzestępcy próbują w różny sposób infekować nasze komputery złośliwym oprogramowaniem. Trudno mówić o celowym działaniu ofiary, jeśli została ona zmanipulowana, np. wskutek phishingu. Co innego szukanie pirackich wersji oprogramowania – tutaj użytkownik sam prosi się o problemy. Zwłaszcza gdy cyberprzestępcy rozprowadzają mieszankę złośliwego oprogramowania za pomocą pirackich wersji Microsoft Office promowanych na stronach z torrentami.

Spis treści

Microsoft Office z torrentów

AhnLab Security Intelligence Center (ASEC) zidentyfikowało trwającą kampanię i ostrzega przed ryzykiem związanym z pobieraniem pirackiego oprogramowania. Koreańscy badacze odkryli, że napastnicy wykorzystują wiele popularnych aplikacji, w tym pakiet Microsoft Office, system Windows i popularny w Korei edytor tekstu Hangul.

W ich scrackowanych wersjach rozprowadzają złośliwe oprogramowanie. Nie ograniczają się przy tym do pojedynczych aplikacji malware – zazwyczaj są to całe pakiety, gwarantujące wielostronne zainfekowanie urządzenia.

Czym można zainfekować komputer?

Użytkownicy, którzy pobiorą i zainstalują pliki ze scrackowanymi wersjami Office lub Windowsa, narażają się na zainfekowanie komputera różnymi rodzajami malware. To zazwyczaj cały koktajl złośliwych aplikacji, m.in.:

- trojany zdalnego dostępu (RAT), np. Orcus RAT. Umożliwiają one atakującym uzyskanie pełnej kontroli nad komputerem, kradzież danych i szpiegowanie użytkownika.

- koparki kryptowalut, np. XMRig. Te programy wykorzystują zasoby komputera do wydobywania kryptowaluty dla przestępców.

- aplikacje do pobierania złośliwego oprogramowania, np. PureCrypter. Ich zadaniem jest pobieranie na komputer ofiary kolejnych szkodliwych programów.

- narzędzia proxy, np. 3Proxy. Przekształcają zainfekowany komputer w serwer proxy, umożliwiając atakującym kierowanie przez niego złośliwego ruchu.

- dezaktywowanie programu antywirusowego, np. AntiAV. Te szkodliwe pliki wyłączają oprogramowanie antywirusowe, ułatwiając pozostałym komponentom działanie bez wykrycia.

Pirackie pliki pobrane z torrentów nie są cyfrowo podpisane i najprawdopodobniej użytkownicy będą ignorować ostrzeżenia oprogramowania antywirusowego podczas ich uruchamiania. Z tego względu są idealnym środkiem, wykorzystywanym do infekowania komputerów malware, w tym przypadku całym zestawem szkodliwych programów.

Mechanizm działania cyberprzestępców

Opisywana kampania infekuje komputery malware, którego celem jest wykradanie danych i przejmowanie kontroli nad urządzeniem. W przeszłości podobne kampanie służyły na przykład do dystrybucji oprogramowania ransomware.

Na co warto zwrócić uwagę? Przede wszystkim na to, że pirackie instalatory wyglądają realistycznie. Zainstalowane oprogramowanie ma dobrze zaprojektowany interfejs, pozwalający użytkownikom wybrać wersję czy język. W tle instalator uruchamia zakamuflowane złośliwe oprogramowanie .NET, które kontaktuje się z kanałem Telegram lub Mastodon, aby pobrać prawidłowy adres URL do pobrania dodatkowych komponentów. Adres ten prowadzi do Google Drive lub GitHub, czyli legalnych serwisów, które rzadko wyzwalają ostrzeżenia antywirusowe.

Następnie uaktywnia się złośliwego oprogramowania. Zawartość zakodowana w formacie Base64 umieszczona na tych platformach zawiera polecenia PowerShell, które wprowadzają do systemu szereg szkodliwych programów, rozpakowywanych za pomocą 7Zip. Wykorzystywany jest też komponent Updater, który rejestruje zadania w Planerze zadań systemu Windows tak, aby zapewnić trwałość infekcji nawet po ponownym uruchomieniu systemu.

Źródło: BleepingComputer. Zdjęcie otwierające: Panya_photo / Shutterstock

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.