Badacze z Sysdig Threat Research Team poinformowali o nowym zagrożeniu dla sieci. SSH-Snake to otwartoźródłowy skrypt do mapowania sieci, który jest wykorzystywany w cyberatakach. Jest to robak samomodyfikujący, który rozprzestrzenia się po sieci, wykorzystując hasła SSH znalezione na zainfekowanych systemach.

Spis treści

Jak działa SSH-Snake?

SSH, czyli Secure Shell, to protokół komunikacyjny, który umożliwia bezpieczne zdalne łączenie się z komputerami i serwerami. Z kolei klucze SSH to para plików, które są używane do uwierzytelniania użytkownika w zdalnych systemach za pomocą protokołu SSH.

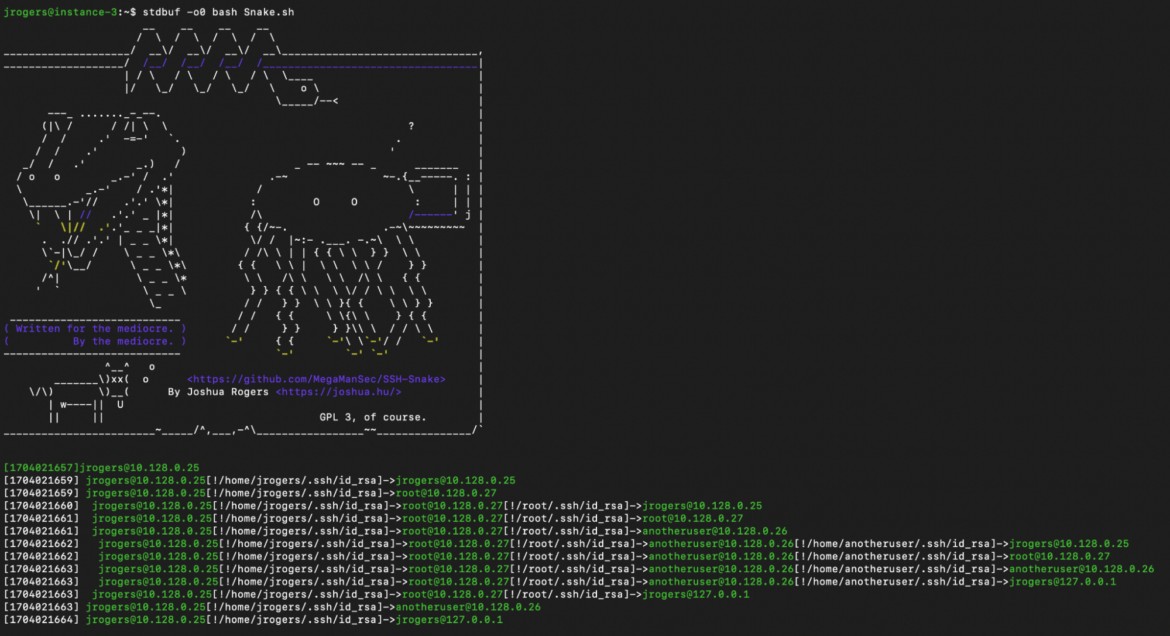

SSH-Snake, opublikowany 4 stycznia 2024 roku, wyszukuje klucze prywatne SSH na urządzeniu, a następnie wykorzystuje te klucze do łączenia się, poprzez SSH, z kolejnymi urządzeniami w tej samej sieci – gdzie działanie jest powtarzane. W ten sposób skrypt „replikuje się” na tak wiele urządzeń, na ile jest to możliwe. Nie tylko samodzielnie wyszukuje nowe ofiary, a poza tym modyfikuje się, aby być trudniejszym do wykrycia i nie pozostawia plików na dysku.

Co wyróżnia go wśród innych robaków SSH?

Plik readme tego malware opisuje, że SSH-Snake to potężne narzędzie zaprojektowane do automatycznego przemieszczania się po sieci przy użyciu prywatnych kluczy SSH odkrytych na systemach. Jego celem jest stworzenie mapy sieci i jej zależności, a także określenie, w jakim stopniu sieć może zostać naruszona za pomocą SSH i kluczy prywatnych SSH, zaczynając od konkretnego systemu.

Unikalną cechą SSH-Snake jest to, że modyfikuje się on przy pierwszym uruchomieniu, aby się zmniejszyć. Wszystko, co zbędne, jest usuwane. Skrypt jest zasadniczo typem plug-and-play, ale można go łatwo dostosować do swojego przypadku użycia.

W przeciwieństwie do tradycyjnych skryptów, SSH-Snake został zaprojektowany do pracy na dowolnym urządzeniu. Jest całkowicie samoreplikujący i rozprzestrzeniający się, a także trudniejszy do wykrycia niż tradycyjne robaki, ponieważ modyfikuje się i nie pozostawia plików.

Jakie wiążą się z nim zagrożenia?

SSH-Snake wykorzystuje powszechnie stosowane hasła SSH do rozprzestrzeniania się i może dać atakującym dostęp do wielu systemów w sieci. Unikalne cechy tego robaka sprawiają, że może być on bardzo trudny do wykrycia. Jest inteligentny i niezawodny, dodatkowo pozwala cyberprzestępcom dotrzeć w głąb sieci, gdy już uda im się do niej dostać.

Administratorzy sieci nie są jednak bezbronni. W zidentyfikowaniu aktywności SSH-Snake mogą pomóc narzędzia do wykrywania zagrożeń w czasie rzeczywistym, takie jak Sysdig Secure i Falco.

Źródło: sysdig. Zdjęcie otwierające: wygenerowane przez DALL-E

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.