W pierwszym miesiącu 2024 roku w sieci pojawiło się wiele zagrożeń — wśród nich ransomware, phishing homograficzny czy trojany. Bitdefender udostępnił comiesięczną analizę dotyczącą zagrożeń, trendów i badań — w tym przypadku zebrane zostały one w styczniu 2024 r.

Zagrożenia wykryte przez Bitdefender w styczniu 2024:

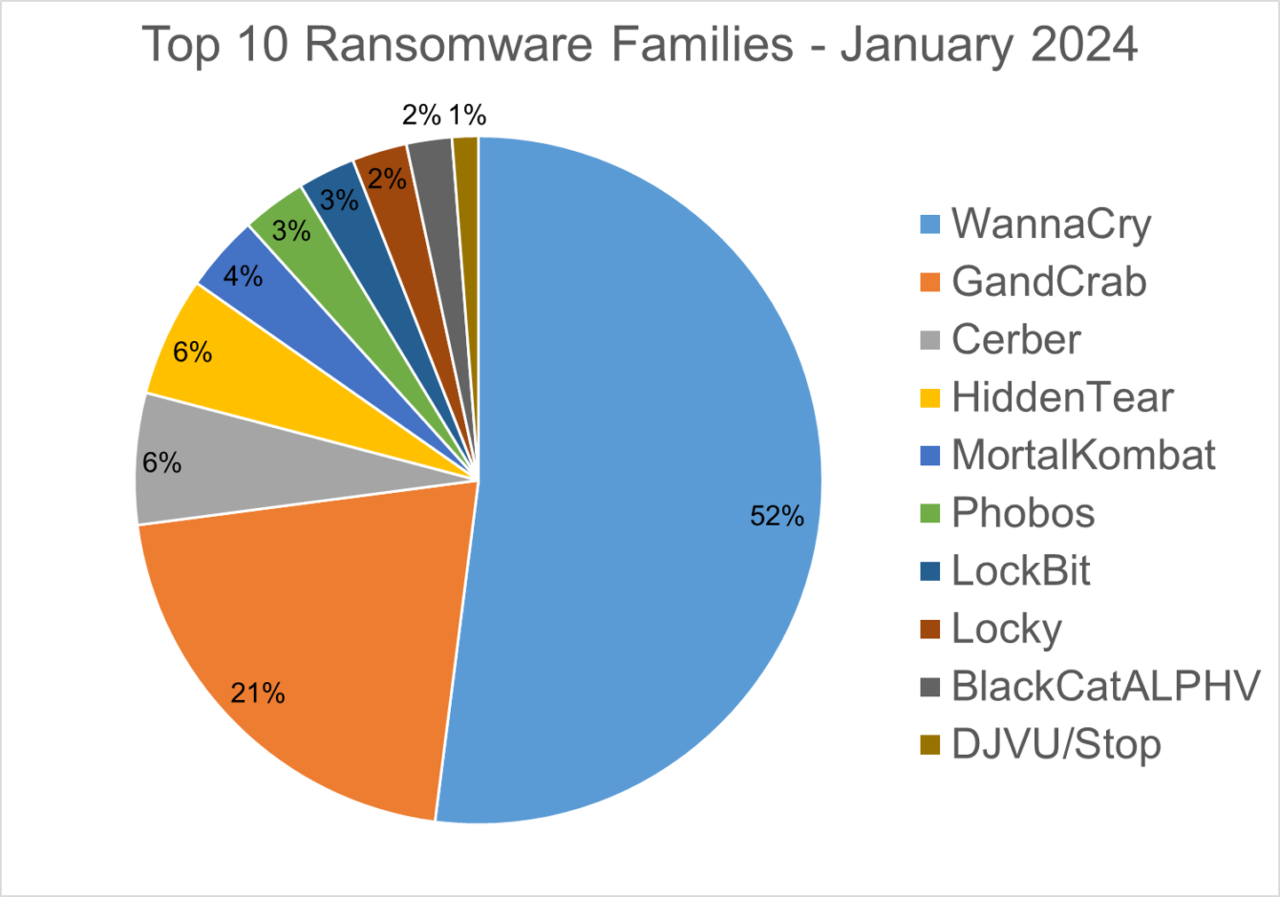

Wykryte oprogramowanie ransomware

Ransomware to rodzaj złośliwego oprogramowania, którego celem jest wyłudzenie pieniędzy od ofiary poprzez blokowanie dostępu do ich danych lub systemu. Od 1 do 31 stycznia Bitdefender zidentyfikował w sumie 194 rodziny ransomware. Dane zebrano w styczniu 2024 roku, wykorzystując statyczne silniki chroniące przed złośliwym oprogramowaniem. Ponad połowa ataków została wykonana niezwykle popularnym narzędziem WannaCry.

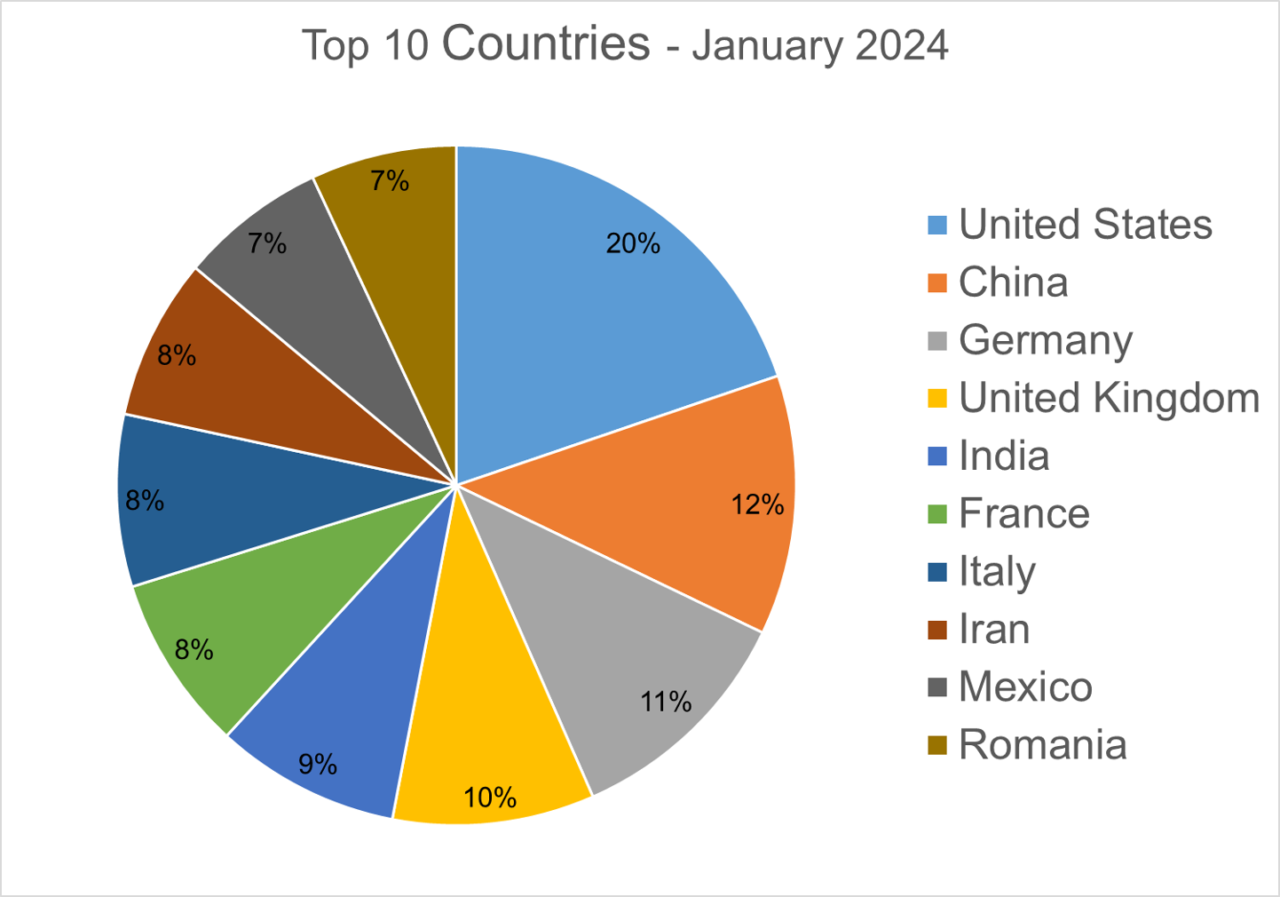

Eksperci do spraw cyberbezpieczeństwa z Bitdefender wykryli oprogramowanie ransomware ze 138 krajów. Stanowi ono zagrożenie dotykające niemal cały świat. Oto dziesięć państw, które zostały najbardziej ransomware w styczniu 2024 roku:

Phishing homograficzny

Phishing homograficzny to wyrafinowana forma phishingu, która wykorzystuje podobieństwo znaków w różnych alfabetach do podszywania się pod znane i zaufane strony internetowe. Cyberprzestępcy rejestrują domeny z użyciem znaków homograficznych, które wyglądają identycznie lub bardzo podobnie do adresów stron legalnych firm, ale w rzeczywistości prowadzą do fałszywych witryn. Chodzi tu na przykład o zastąpienie liter podobnie wyglądającymi cyframi, znakami z innych alfabetów lub znaków diakrytycznych.

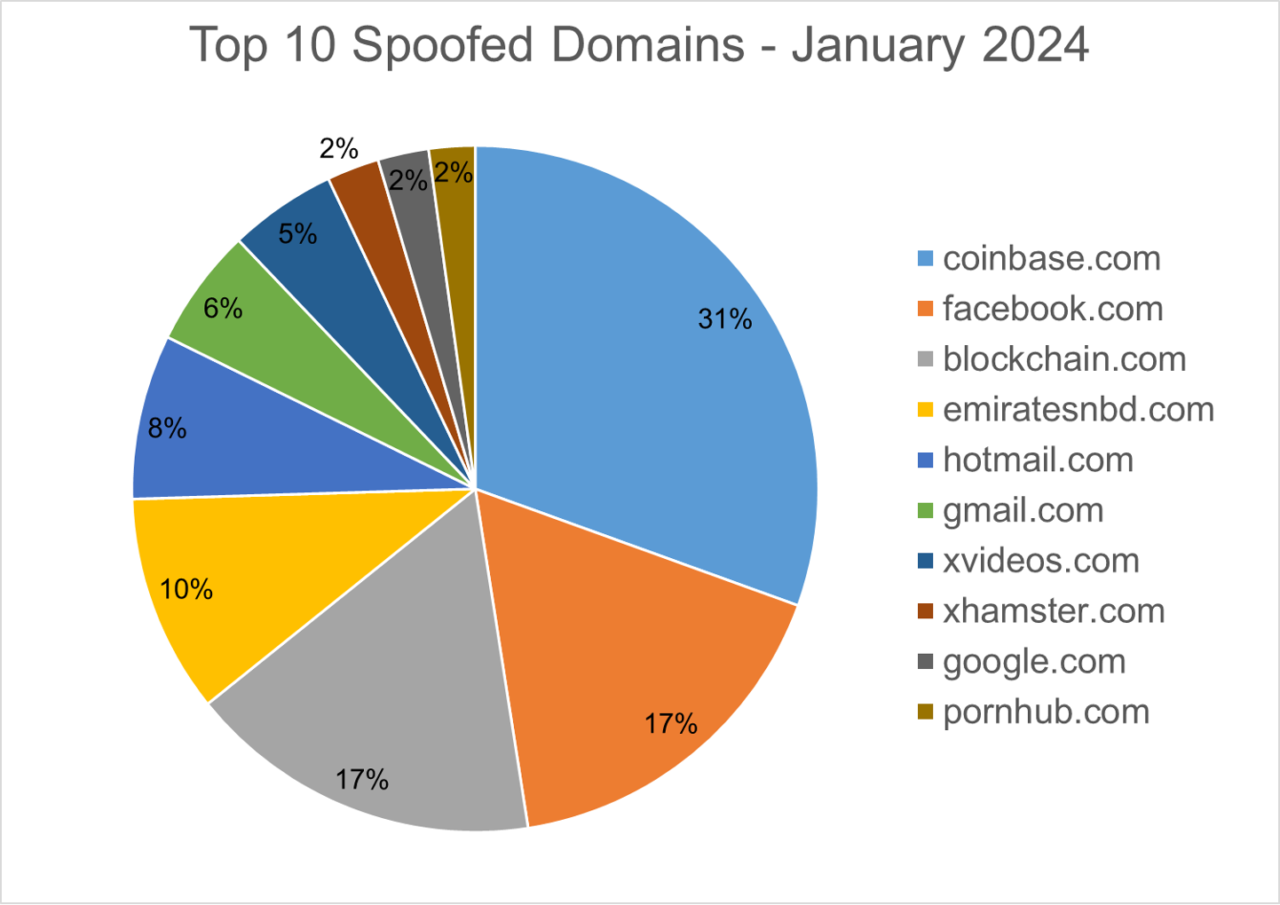

Ataki homograficzne mają na celu nadużywanie międzynarodowych nazw domen (IDN). Przestępcy tworzą międzynarodowe nazwy domen, które mają na celu sfałszowane nazwy domeny docelowej. Wykorzystują najbardziej popularne domeny, aby się pod nie podszywać. Oto dziesięć najpopularniejszych celów witryn phishingowych:

Jak widać, rozchwytywane przez oszustów są strony związane z wymianami kryptowalut – Coinbase, Blockchain.com – a także Facebook oraz serwisy poczty e-mail jak Hotmail czy Gmail.

Trojany na Androida

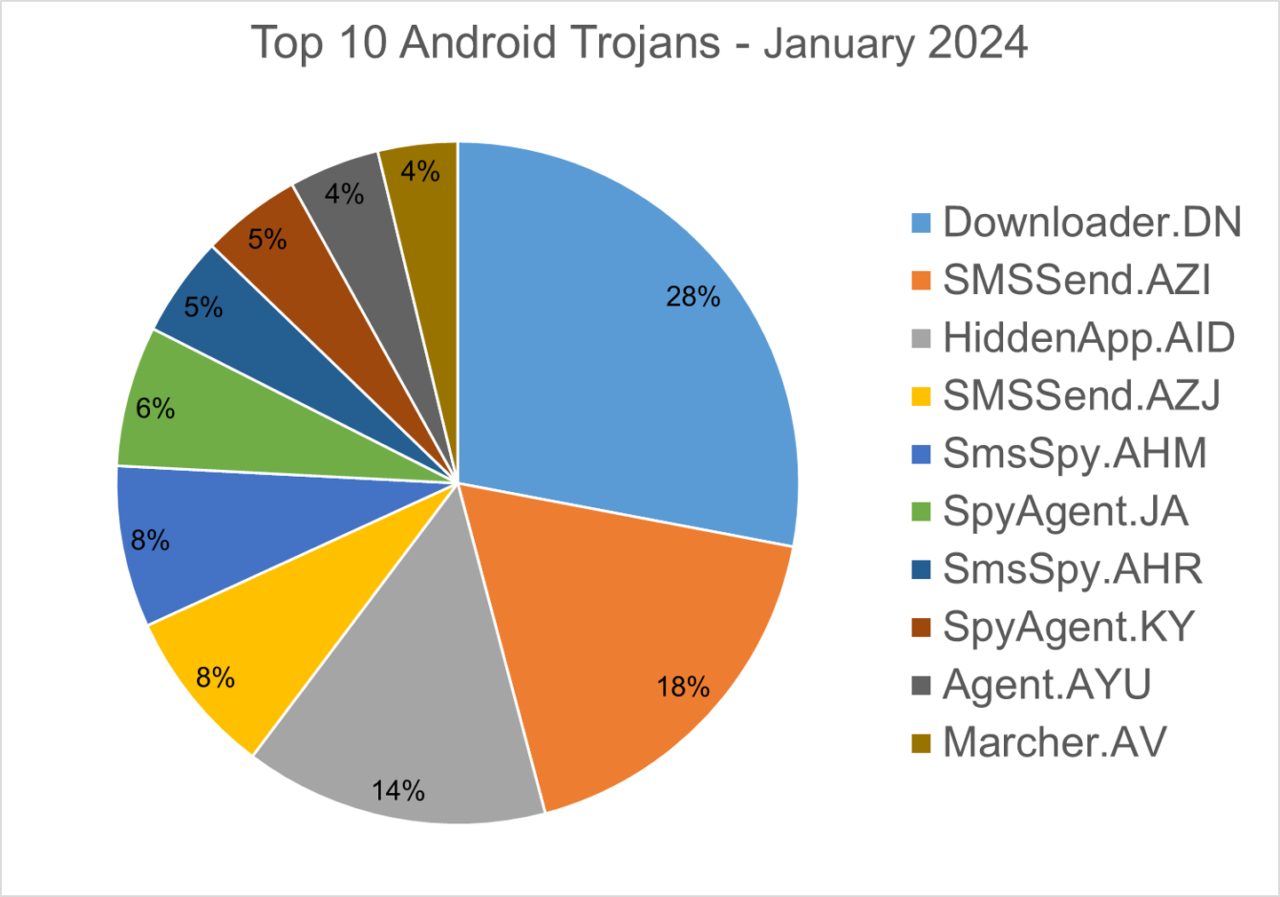

W styczniu 2024 r. specjaliści do spraw cyberbezpieczeństwa wykryli liczne trojany atakujące urządzenia z systemem Android. Są to złośliwe programy, które podszywają się pod legalne aplikacje i zawierają szkodliwy kod, który może zagrozić bezpieczeństwu oraz prywatności infekowanego przez nie urządzenia. Oto 10 najpopularniejszych trojanów, które w ostatnim miesiącu atakowały system Android:

Jak działają poszczególne trojany i jak duże stanowią zagrożenie dla naszych telefonów? Oto analiza Bitdefender:

- Downloader.DN – aplikacje dołączone do agresywnego oprogramowania reklamowego; niektóre adware pobierają inne warianty złośliwego oprogramowania;

- SMSSend.AZI – aplikacje typu backdoor, które wykonują złośliwe polecenia, umożliwiając kradzież danych z zainfekowanych systemów; mogą również wysyłać wiadomości SMS, potencjalnie umożliwiając SMiShing lub wysyłanie SMS-ów na numery premium w celu generowania przychodów w postaci opłat za SMS-y;

- HiddenApp.AID – agresywne oprogramowanie reklamowe podszywające się pod aplikacje blokujące reklamy;

- SMSSend.AZJ – wykrywa aplikacje, które zbierają dane osobowe i przesyłają je do Telegramu za pośrednictwem chatbota; wywołuje komunikat proszący o przelanie środków na wyznaczony numer karty bankowej;

- SmsSpy.AHM – wykrywa aplikacje, które zbierają informacje o przychodzących i wychodzących wiadomościach SMS, a także o lokalizacji użytkownika, a następnie wysyłają te dane do zdalnego serwera;

- SpyAgent.JA – oprogramowanie zbierające dane osobowe i umożliwiające dostęp do kamery oraz mikrofonu zaatakowanego urządzenia; pozwala na potajemne monitorowanie zainfekowanych użytkowników;

- SmsSpy.AHR – aplikacje przechwytujące przychodzące wiadomości SMS i wysyłające je na zdalny serwer;

- SpyAgent.KY – monitorowanie wiadomości SMS i połączeń; wykorzystywanie API kamery do nagrywania oraz wysyłania filmów z kamery urządzenia do serwera dowodzenia i kontroli;

- Agent.AYU — moduł spyware dla popularnych komunikatorów; nieautoryzowane nagrywanie dźwięku, przesyłania danych urządzenia lub żądanych plików;

- Marcher.AV – aplikacje udające programy ze Sklepu Play; próbują uzyskać uprawnienia dostępu w celu przechwytywania naciśnięć klawiszy; wykorzystują funkcję nagrywania ekranu VNC do rejestrowania aktywności użytkownika na telefonie.

Źródło: Bitdefender. Zdjęcie otwierające: obraz wygenerowany za pomocą DALL-E.

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.