Od ponad roku grupa UNC1151/Ghostwriter stosuje ataki na skrzynki e-mail polskich obywateli. Hakerzy, którzy wg. firm Mandiant i Google prawdopodobnie są powiązani z władzami Białorusi, udoskonalają swoje działania, przez co są one wyjątkowo łatwe do przeoczenia. Szczególnie chodzi tu o technikę Browser in the Browser.

Ataki na skrzynki e-mail, które trudno rozpoznać

Grupa UNC1151 często wysyła maile phishingowe, które mają na celu wyłudzić dane logowania do skrzynek pocztowych. Gdy to się uda, cyberprzestępcy przeszukują skrzynki, próbując uzyskać dostęp do wrażliwych dokumentów. Wykorzystują również konta e-mail do przejmowania profili w mediach społecznościowych, za pomocą których mogą rozpowszechniać dezinformację. W ten sposób hakerzy próbują destabilizować sytuację w Europie Środkowej.

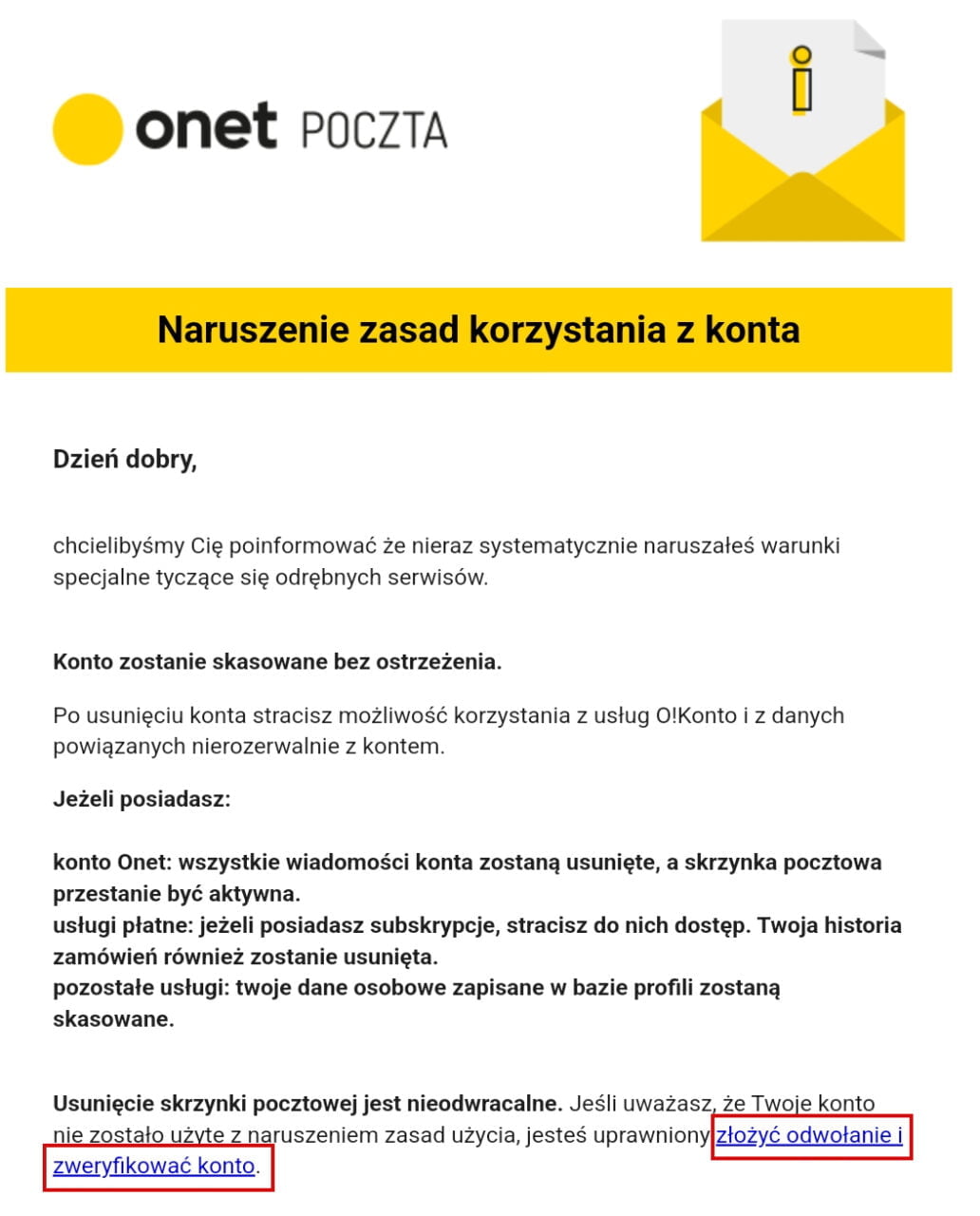

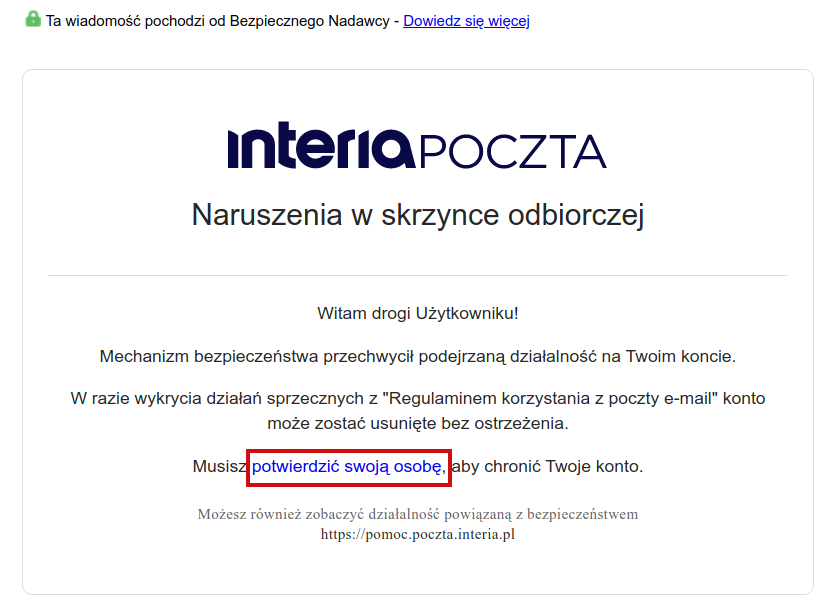

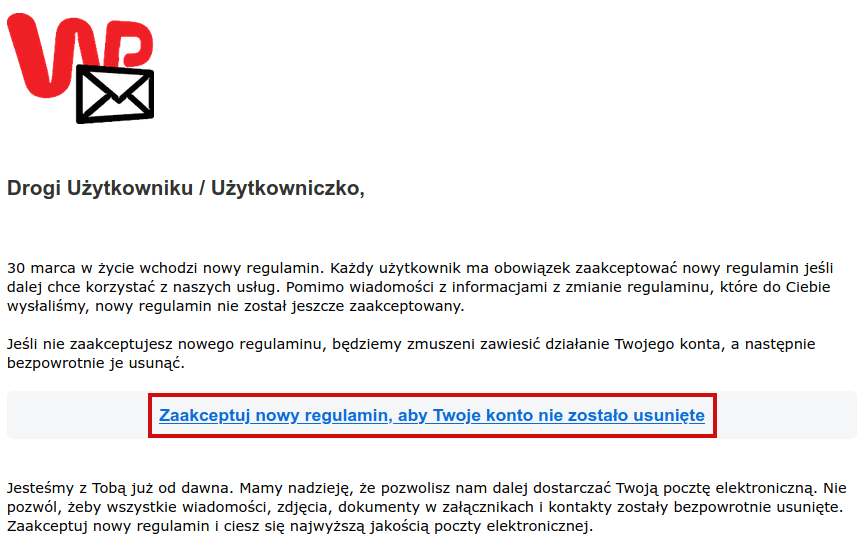

Oszustw phishingowych jest naprawdę dużo i najczęściej uważny internauta szybko je rozpozna, zwracając uwagę na łamaną polszczyznę używaną przez cyberprzestępców, podejrzany adres strony internetowej lub nazwę nadawcy wiadomości. Grupa UNC1151 wyjątkowo przykłada się jednak do swoich działań. Najczęściej wysyła maile ze skrzynek utworzonych na portalach, z których korzystają potencjalne ofiary ataków. Przykładowo do posiadaczy skrzynek mailowych na WP piszą z adresu [email protected], a do właścicieli kont na Onecie z adresu [email protected]. Ataki są skierowane głównie wobec posiadaczy skrzynek w polskich serwisach, choć zdarzają się również próby włamań na pocztę Gmail.

| Cel Ataku | Skrzynka użyta do wysyłki |

|---|---|

| Konta użytkowników WP | [email protected] |

| Konta użytkowników Interia | [email protected] |

| Konta użytkowników Onet | [email protected] |

| Konta użytkowników o2 | [email protected] |

| Konta użytkowników Gmail | [email protected] |

Oszuści podszywają się pod administratorów serwisu (np. pod Biuro Obsługi Klienta, Departament Bezpieczeństwa) i skłaniają do podjęcia natychmiastowego działania, by uniknąć rzekomego problemu w postaci utraty dostępu do konta lub jego skasowania.

| Temat | Rzekomy nadawca | Motyw |

|---|---|---|

| Blokowanie konta e-mail | Obsługa poczty | Konieczność potwierdzenia danych |

| Zawieszenie konta | Kontrola Bezpieczeństwa | Złamanie warunków serwisu i konieczność weryfikacji tożsamości |

| Naruszenia konta | Biuro Obsługi Klienta | Konieczność potwierdzenia własności skrzynki |

| Skargi | Departament Bezpieczeństwa | Wykrycie podejrzanej aktywności na koncie i konieczność weryfikacji tożsamości |

| Uwaga | Zespół Poczty | Wykrycie wysyłki spamu z konta i konieczność weryfikacji tożsamości |

| Krytyczny alert | Walidacja Konta Poczty | Złamanie warunków serwisu i konieczność weryfikacji tożsamości |

Co ciekawe, wiadomości początkowo zawierały liczne błędy językowe, ale z biegiem czasu były one coraz lepiej przygotowane – informuje CERT Polska. Link zawarty w mailu najczęściej przenosi na stronę zarządzaną przez oszustów. W ciągu ostatniego roku założono prawie 100 domen dedykowanych pod ataki na osoby polskojęzyczne, które można bezpośrednio powiązać z grupą UNC1151 – twierdzi CERT Polska.

CERT Polska ustalił, jakich domen używają oszuści. Poniżej kilka przykładów. Na pierwszy rzut oka adresy mogą sprawiać wrażenie autentycznych. Podejrzenia mogą wzbudzić rozszerzenia domen, choć zapewne nie każdy zwraca na nie uwagę.

| Domena | Data wykorzystania |

|---|---|

| autoryzacja-poczty.interia.site | 2021-06-07 |

| interia.weryfikacja-uzytkownika.site | 2021-10-25 |

| konto.safe-onet.online | 2021-11-09 |

| poczta.walidacja-konta.space | 2021-12-28 |

| poczta.walidacja-uzytkownika.space | 2022-01-26 |

| usluga.kontrola-poczty.top | 2022-04-12 |

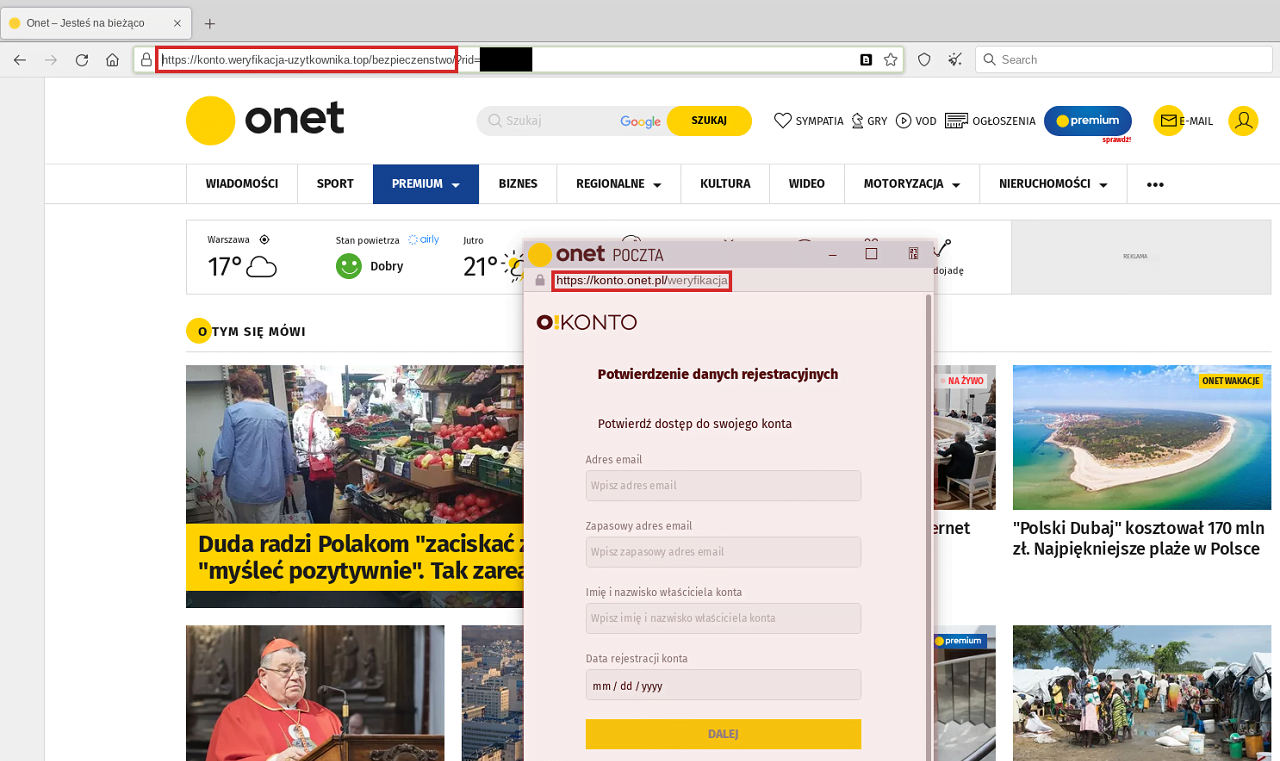

| konto.weryfikacja-uzytkownika.top | 2022-07-15 |

Każdy z linków zawiera unikalny parametr pozwalający atakującym śledzić skuteczność kampanii. Jakby tego było mało, cyberprzestępcy znaleźli sposób na ominięcie filtrów antyspamowych. Od czerwca 2021 roku do stycznia 2022 roku wykorzystywali przejęte strony internetowe do umieszczenia odnośników do phishingu. W mailach podawano adres przejętej witryny o dobrej reputacji. Użytkownik klikający na niej przycisk potwierdzający zapoznanie się z zasadami dot. plików cookie był kierowany na podrobiony panel logowania do skrzynki e-mail.

Browser in the Browser, czyli wyjątkowo niebezpieczna technika

Od marca tego roku UNC1151 stosuje technikę Browser in the Browser. Polega ona na wyświetleniu w ramach odwiedzanej strony pozornie nowego okna przeglądarki, zawierającego fałszywy panel logowania. Okno to, będąc elementem strony, jest na tyle dobrze wykonane, że ofiara może mieć trudność z odróżnieniem spreparowanego okna od faktycznego nowego okna aplikacji – wyjaśnia CERT Polska. Jedna z ostatnich tego typu kampanii była wymierzona w posiadaczy skrzynek na Onecie.

Grupa UNC1151 prawdopodobnie jest powiązana z białoruskim reżimem. Tak przynajmniej wynika z analiz firm Mandiant oraz Google. Hakerzy co jakiś czas zmieniają stosowane techniki, jednak motyw przewodni wysyłanych wiadomości i cel działania są niezmienne.

Bezpieczeństwo w sieci jest niezwykle istotnym, lecz przez wielu pomijanym zagadnieniem. Zachęcamy do zapoznania się z naszymi poradnikami dotyczącymi budowania swojego cyberbezpieczeństwa, bezpiecznego korzystania ze smartfona oraz obrony przed phishingiem. Jeśli natrafiliście na niebezpieczną stronę internetową, możecie ją zgłosić za pomocą formularza na stronie CERT Polska.

źródło: CERT Polska, zdjęcie główne: Victoria Heath/Unsplash