Internet nigdy nie był całkowicie bezpiecznym medium. Przestępcy korzystają z coraz bardziej wyrafinowanych narzędzi do wyłudzania danych i pieniędzy. Czasy, w których szczytem finezji był nigeryjski przekręt dawno przeminęły. Wyjaśniamy czym są spoofing, phishing, smishing i inne cyberataki oraz radzimy jak się przed nimi ustrzec.

Spis treści

- Zagrożenia w sieci. Rozkwit cyberprzestępczości

- Spoofing. Gdy ktoś podszywa się pod numer budzący zaufanie

- Ransomware, czyli porywanie naszych danych i żądanie okupu

- Phishing i Smishing. Wyłudzanie danych przez maila i SMS

- Oszustwo na WhatsApp, czyli kupiłem twój przedmiot na OLX

- Fałszywe reklamy usług bankowych w wyszukiwarce Google

- Jak ustrzec się przed oszustami i cyberatakami?

Zagrożenia w sieci. Rozkwit cyberprzestępczości

Żyjemy w czasach, w których funkcjonowanie bez dostępu do sieci zdaje się być niemożliwe. Internet ułatwia życie praktycznie na każdej płaszczyźnie codziennej egzystencji i doskonale zdają sobie z tego sprawę cyberprzestępcy.

Niezależnie od tego czy sieć jest dla nas źródłem wiedzy, umożliwia pracę, naukę, czy opłacenie rachunków bez stania w kolejce na poczcie, zostawiamy po sobie cyfrowy ślad i prędzej czy później staniemy się celem.

Wektorem ataku może być dosłownie wszystko. Z siecią łączymy się przecież nieustannie i każdy z nas posiada numer telefonu oraz adres email. Nie ma osoby, która nigdy nie dostanie podejrzanej wiadomości sms np. od kuriera czy dostawcy energii, a dobrze napisane maile phishingowe nie zawsze trafią do spamu.

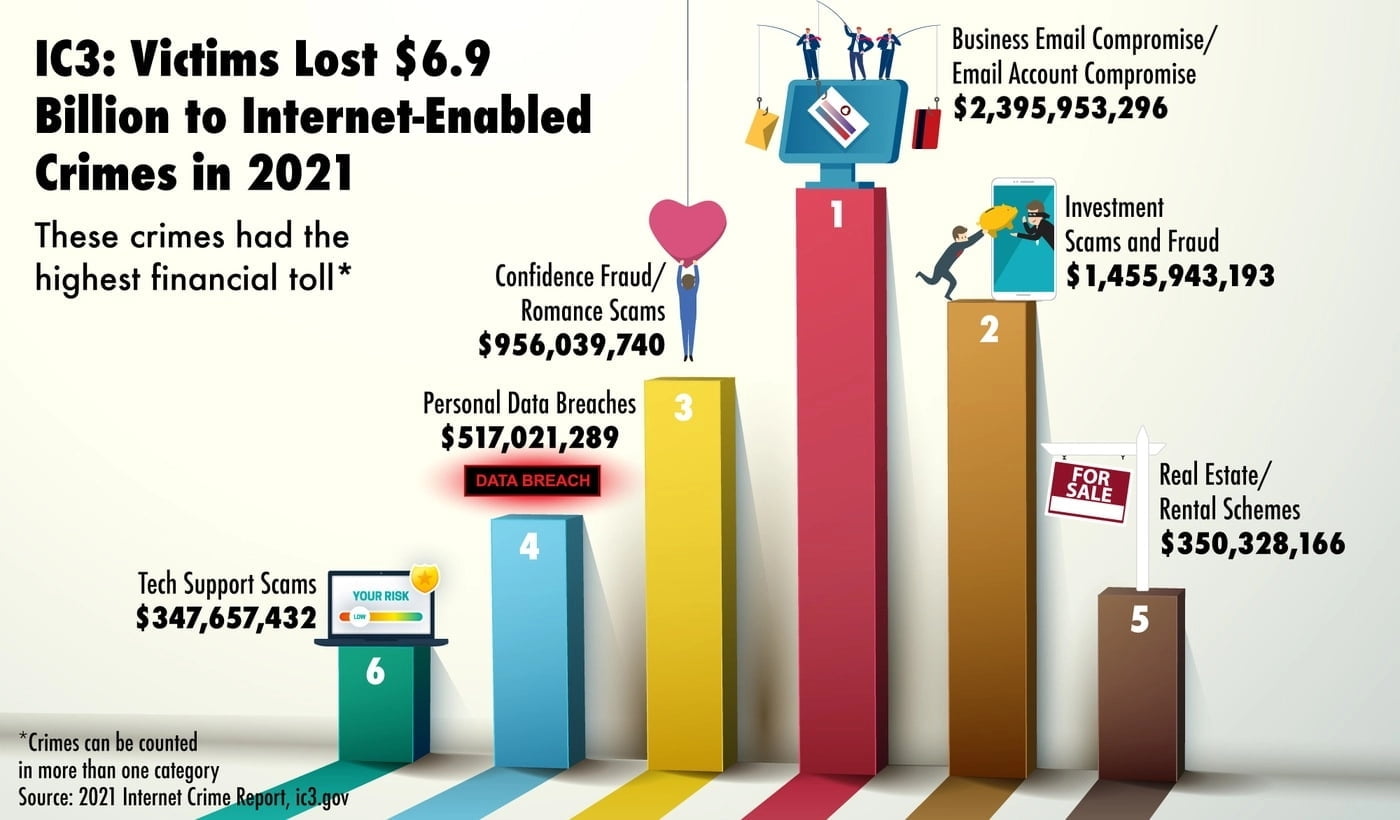

Z prognoz analityków z Cybersecurity Ventures wyłania się niepokojący obraz prawdziwego rozkwitu cyberprzestępczości. W ciągu najbliższych pięciu lat zyski związane z tym procederem będą przewyższały pięciokrotnie globalne przestępstwa międzynarodowe, takie jak handel narkotykami, ludźmi i bronią, kradzież ropy czy nielegalne wydobycie i rybołówstwo. Według FBI 2021 Internet Crime Report w minionym roku przestępcy zarobili w ten sposób prawie 7 miliardów dolarów.

Jak wygląda sytuacja na naszym rodzimym podwórku? Z danych ujętych w statystykach policji wynika, że w sumie w 2020 r. zanotowano prawie 55 tysięcy przestępstw dotyczących cyberbezpieczeństwa. To wzrost o ponad połowę względem raportu z 2018 roku.

Spoofing. Gdy ktoś podszywa się pod numer budzący zaufanie

Największe zagrożenie budzą formy cyberataków, które nie są nam jeszcze dobrze znane. Do takich należy chociażby CLI (Caller ID) spoofing oraz wykorzystywanie oprogramowania typu ransomware.

W tym pierwszym przypadku przestępca wykorzystuje znany numer, który nie budzi naszych wątpliwości. Na ekranie telefonu widzimy więc połączenie np. od banku czy dostawcy usług. Jak to możliwe? Mechanizm ten opisał w styczniu serwis Niebezpiecznik:

„Aby taką rozmowę zestawić wystarczy skorzystać z jednego z wielu internetowych serwisów. Nie będziemy tu podawać ich nazw, ale każdy z nich za niewielką opłatą pozwala wpisać numer osoby, do której chcemy zadzwonić i numer, jakim chcemy się przedstawić. A potem naciska się przycisk “zadzwoń” i tyle”.

Niestety nie wszyscy operatorzy weryfikują czy abonent inicjujący połączenie korzysta z przypisanego mu numeru. Winę za taki stan rzeczy ponoszą także przestarzałe protokoły w sieciach telefonii komórkowej, które nie były tworzone z myślą o dokładnym uwierzytelnianiu rozmówców.

Atak ten jest szczególnie niebezpieczny w sytuacji, w której dzwoniący oszust zna dodatkowo nasze podstawowe dane (np. z jednego z wcześniejszych wycieków ze sklepów internetowych). Pozwoli mu to uwiarygodnić rozmowę i łatwiej poruszać się w prawidłach socjotechniki, by zyskać przewagę. Najpierw zobaczymy prawidłowy numer banku, potem usłyszymy swoje imię i nazwisko oraz prośbę o weryfikację naszej osoby (standardowa procedura przy rozmowie z instytucją finansową).

W tym miejscu zostaniemy zapytani o informacje, których przestępca jeszcze nie posiada, a później, w zależności od scenariusza rozmowy, wymagana będzie instalacja aplikacji lub podanie kolejnych danych, np. karty płatniczej.

Ransomware, czyli porywanie naszych danych i żądanie okupu

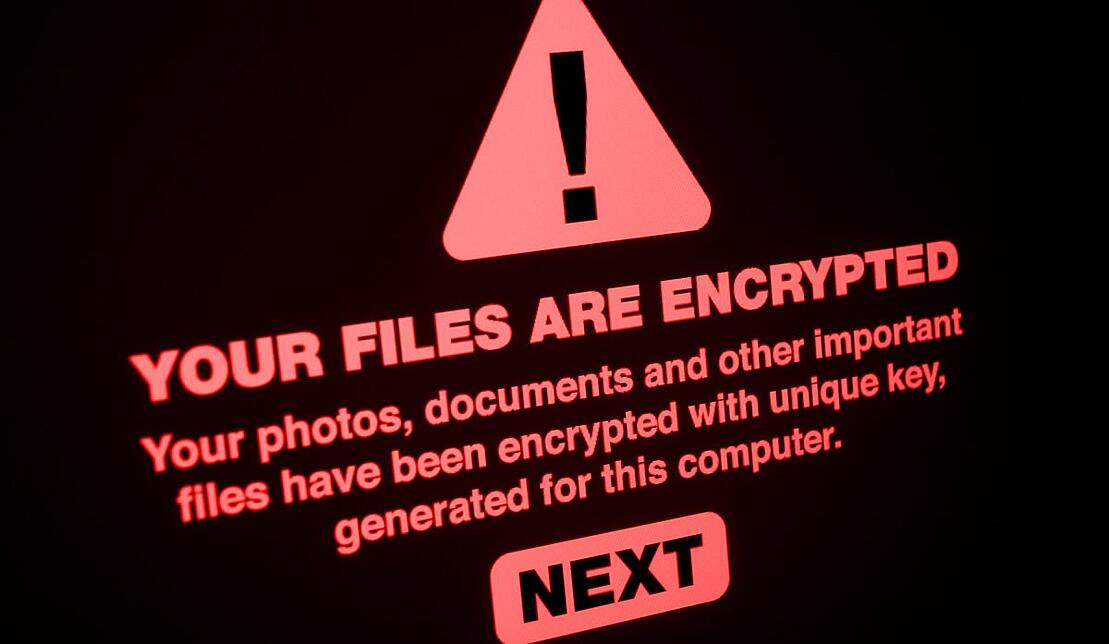

Większość ataków typu ransomware zaczyna się od wiadomości e-mail, w której znajduje się niegroźnie wyglądający link lub załącznik (np. dokument pakietu biurowego). Wystarczy otworzyć przekierowanie bądź plik, by nieświadomie uruchomić w tle szyfrowanie zawartości dysku twardego (zagrożone są także dyski sieciowe!).

Szyfrowanie odbywa się najczęściej za pomocą standardu Advanced Encryption Standard (AES) ze 128 lub 256-bitowym kluczem, dzięki czemu intruzi mają pewność, że nie będziemy mogli odzyskać danych. Po zakończeniu operacji możemy odblokować dostęp w jeden sposób – płacąc przy użyciu kryptowaluty za klucz deszyfrujący.

Jeśli oprogramowanie zainfekowało komputer osoby prywatnej, utrata danych może nie być aż tak bolesna, ale wyobraźmy sobie co się stanie w przypadku firmy, której dział IT nie zadbał o regularne wykonywanie kopii zapasowych.

Czytaj więcej: Jak zablokować numer? Spam, fotowoltaika i sposoby na inne automaty

Phishing i Smishing. Wyłudzanie danych przez maila i SMS

Gdybym faktycznie zgromadził wszystkie środki, które rzekomo wygrałem bądź otrzymałem w zaufaniu przez wiadomości e-mail, byłbym w tej chwili na Bahamach. Różne iteracje nigeryjskiego przekrętu, którego forma ewoluowała na przestrzeni lat ostatecznie sprowadzają się do jednego – wyłudzenia informacji w różnej postaci. Ostatecznie skoro mamy dostać coś za darmo, musimy podać nasze dane i numer konta bankowego, a apetyt przestępców będzie rósł w miarę jedzenia.

Czasem phishing zamaskowany jest nieco bardziej inteligentnie, pozorując komunikację z bankiem, usługodawcą bądź znaną nam osobą prywatną. Scenariusze po kliknięciu w link lub naszej odpowiedzi są przeróżne – możemy nawet wylądować na profesjonalnie przygotowanej stronie będącej kopią oryginalnej witryny.

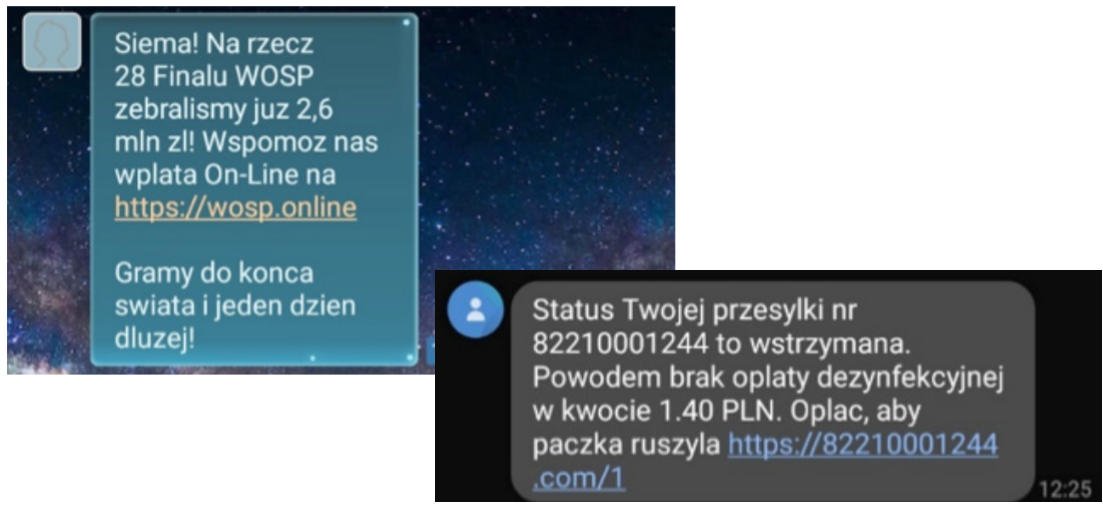

Niezwykle popularna od dłuższego czasu jest także inna forma phishingu, tzw. smishing. W tym wariancie wykorzystywane są wiadomości tekstowe SMS udające m.in. firmy kurierskie („wymagana dopłata do paczki”), dostawcę prądu lub gazu, kontrahentów mających problemy z naszą fakturą czy serwisy ogłoszeniowe, takie jak OLX czy Allegro. Przestępcy reagują też na kalendarz wydarzeń, np. Wielką Orkiestrę Świątecznej Pomocy czy ważne wydarzenia sportowe.

Jeśli po kliknięciu w taki link podamy prawidłowe dane na spreparowanej stronie rzekomo umożliwiającej płatność, możemy się spodziewać wyczyszczenia konta.

Oszustwo na WhatsApp, czyli kupiłem twój przedmiot na OLX

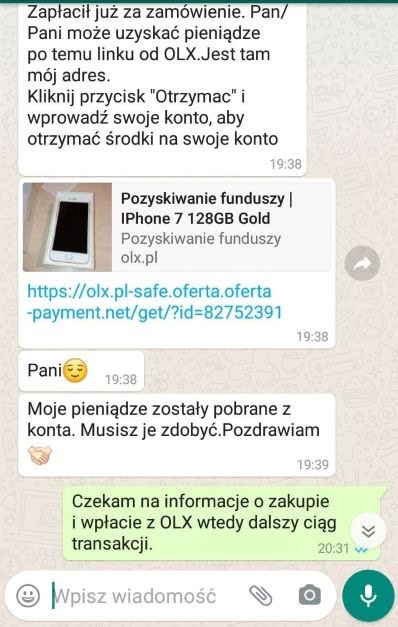

Na osobną wzmiankę zasługuje notorycznie zgłaszany w naszym kraju scam na WhatsApp. To oczywiście forma phishingu, a ofiarami padają użytkownicy serwisu ogłoszeniowego OLX.

Modus operandi w tym przypadku jest bardzo prosty. Po dodaniu oferty sprzedaży jakiegoś przedmiotu otrzymujemy wiadomość od kogoś żywo zainteresowanego zakupem. Po pierwszych wiadomościach wysyłana jest prośba o e-mail lub od razu link, który ma nam rzekomo umożliwić odbiór zapłaty. W rzeczywistości cyberprzestępcy wyłudzają w ten sposób poufne dane karty płatniczej.

Często występującą cechą tych wiadomości jest łamana polszczyzna, a i czasem pojawiająca się tu i ówdzie cyrylica (zwłaszcza jeśli przejrzymy zamiary naszego rozmówcy).

Fałszywe reklamy usług bankowych w wyszukiwarce Google

Reklamy w wyszukiwarce Google nie zawsze są bezpieczne. W krótkich targetowanych atakach nad wynikami wyszukiwania pojawiają się fałszywe reklamy, udające banki i instytucje finansowe. W ten sposób zaatakowani zostali m.in. klienci banków BOŚ i BGŻ BNP Paribas.

Oszuści przygotowują bliźniaczo wyglądające strony w domenach o nazwie łudząco podobnej do oryginału (podmieniana jest np. jedna lub dwie litery). Osoby, które nie zachowają należytej ostrożności, zamiast na wynik wyszukiwania swojego banku klikają na wyżej umiejscowioną reklamę, wpisują swoje dane i żegnają się ze swoimi środkami.

Wykrycie tego rodzaju działania jest relatywnie szybkie, dlatego oszuści nie decydują się na długie kampanie.

Jak ustrzec się przed oszustami i cyberatakami?

Nie ma jednej złotej recepty, ponieważ narzędzia do cyberataków i wyłudzania danych oraz sposoby ich przeprowadzania nieustannie się zmieniają.

Uniwersalną radą pozostaje korzystanie ze zdrowego rozsądku oraz wypracowanie nawyków, które pomogą nam uniknąć problematycznych sytuacji:

- nie klikamy w linki lub załączniki od nieznanego nadawcy, niezależnie od tego czy pojawiają się w wiadomości e-mail, komunikatorze internetowym bądź wiadomości tekstowej,

- zwracajmy uwagę czy treść wiadomości pasuje do nadawcy, którego znamy, a jeśli nie jesteśmy pewni, zadzwońmy do niego (znajomy na Messengerze wysyłający nagle łańcuszek szczęścia z linkiem? być może ktoś właśnie stracił dostęp do konta),

- nie podawajmy danych wrażliwych i opierajmy się socjotechnice – tylko oszuści zapytają o login czy hasło, poproszą o zainstalowanie aplikacji lub o pełny numer karty, datę jej ważności czy kod CVV2/CVC2,

- stosujmy prostą zasadę ograniczonego zaufania przy odbieraniu telefonów – zawsze możemy się rozłączyć i sami zadzwonić do usługodawcy bądź banku.