Nowy rodzaj szkodliwego oprogramowania wybiera zdecydowanie bardziej ukradkową i trudną do usunięcia ścieżkę do systemu operacyjnego — ukrywa się w układzie BIOS-u i w ten sposób nawet po ponownym zainstalowaniu systemu operacyjnego lub sformatowaniu dysku twardego może powrócić do systemu. Nawet wymiana dysku na inny nie jest w stanie go powstrzymać przed ponowną infekcją systemu. W ten oto sposób skażona jest cała płyta główna, czyli to, co spaja poszczególne elementy komputera. Atak odbywa się jednak przez wykonanie kopii wirusa na dysku twardym.

MoonBounce – wirus ukrywający się w UEFI

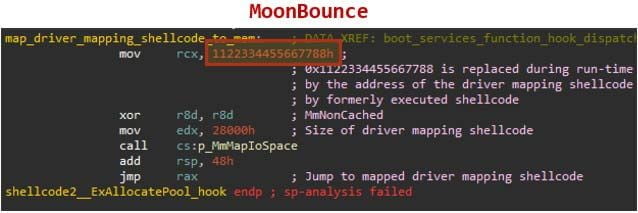

Firma Kaspersky od 2019 roku obserwuje wzrost liczby zagrożeń związanych ze szkodliwym oprogramowaniem firmware Unified Extensible Firmware Interface (UEFI), przy czym większość z nich przechowuje szkodliwe oprogramowanie w partycji systemowej EFI urządzenia pamięci masowej komputera. Jednak w tym roku zauważono złowrogą zmianę w postaci nowego złośliwego oprogramowania UEFI, wykrytego przez dzienniki skanera oprogramowania sprzętowego Kasperksy, które wszczepia szkodliwy kod do pamięci Flash Serial Peripheral Interface (SPI) płyty głównej. Badacze bezpieczeństwa nazwali to złośliwe oprogramowanie UEFI rezydujące we flashu MoonBounce.

Zobacz też: Tauron zakończył budowę swojej największej farmy fotowoltaicznej

MoonBounce nie jest pierwszym odkrytym w środowisku naturalnym złośliwym oprogramowaniem UEFI, którego celem jest pamięć flash SPI. Kaspersky twierdzi, że przed nim pojawiły się takie programy jak LoJax i MosaicRegressor. Jednak MoonBounce wykazuje znaczny postęp względem nich. Jest on bowiem w stanie przeprowadzić o wiele bardziej złożony atak, w tym zainfekować maszyny zdalnie.

Przebieg ataku

Oczywiście, Kaspersky był ciekaw, co dalej zrobi szkodliwe oprogramowanie. Na zainfekowanej maszynie badacze zaobserwowali, jak proces złośliwego oprogramowania próbował uzyskać dostęp do adresu URL w celu pobrania kolejnego etapu payloadu i uruchomienia go w pamięci. Co ciekawe, ta część wyrafinowanego ataku nigdzie się nie udała, więc nie było możliwe przeanalizowanie dalszych kroków MoonBounce. Być może w momencie wykrycia złośliwe oprogramowanie było jeszcze w fazie testów lub jest przechowywane do specjalnych celów. Ponadto, złośliwe oprogramowanie nie jest oparte na plikach i przynajmniej część swoich operacji wykonuje tylko w pamięci, co sprawia, że trudno jest dokładnie sprawdzić, co MoonBounce robił na pojedynczym komputerze-hoście w sieci firmowej.

Zobacz też: Polacy stworzą grę planszową o Batmanie! Portal Games ma umowę z DC

Mimo to wiadomo, kto stoi za jego stworzeniem. Firma uważa, że za wirusem stoi niesławne APT41, czyli chińskojęzyczny podmiot, który już wielokrotnie stanowił zagrożenie. Tym, co nakierowało badaczy bezpieczeństwa na taki wniosek, jest unikatowy certyfikat, który według wcześniejszych doniesień FBI sygnalizuje wykorzystanie infrastruktury należącej do APT41.

Jak się zabezpieczyć?

Aby uniknąć ofiar MoonBounce lub podobnego szkodliwego oprogramowania UEFI, Kaspersky sugeruje podjęcie szeregu działań. Zaleca użytkownikom aktualizowanie oprogramowania sprzętowego UEFI bezpośrednio przez producenta, sprawdzenie, czy funkcja BootGuard jest włączona, jeżeli jest dostępna, oraz włączenie modułów Trust Platform Modules. Wreszcie, zaleca rozwiązanie bezpieczeństwa, które skanuje oprogramowanie układowe systemu w poszukiwaniu problemów, tak aby można było podjąć działania w przypadku wykrycia szkodliwego oprogramowania UEFI.

Źródło: Tomshardware