Na łamach naszego portalu pojawiało się już wiele artykułów o zagrożeniach, które czyhają na nas w Internecie podczas korzystania ze smartfona z Androidem i niestety po raz kolejny przyszła pora, by ostrzec was przed zupełnie nowym malware. Mowa o trojanie Faketoken, który w bazach danych firm antywirusowych widnieje jako “Faketoken.q,”. Pomimo tego, że jest on już znany od dość długiego czasu, to zupełnie niedawno pojawiła się jego nowa wersja, która potrafi dużo więcej. Jak on w ogóle działa i jaki jest proces infekcji? O tym w dalszej części wpisu.

Wyobraźcie sobie taką sytuację – spieszycie się do pracy lub na spotkanie. Zostało naprawdę mało czasu, więc wyciągacie telefon i poprzez jedną z wielu aplikacji chcecie zamówić przejazd. Po uruchomieniu program prosi jednak o podanie danych karty kredytowej, ale jako że jest to sposób pobierania opłaty przez taksówkarzy, to podajecie go, przecież prosi o to zaufana aplikacja. Niestety jest zupełnie inaczej i właśnie padliście ofiarę malware o nazwie Faketoken.

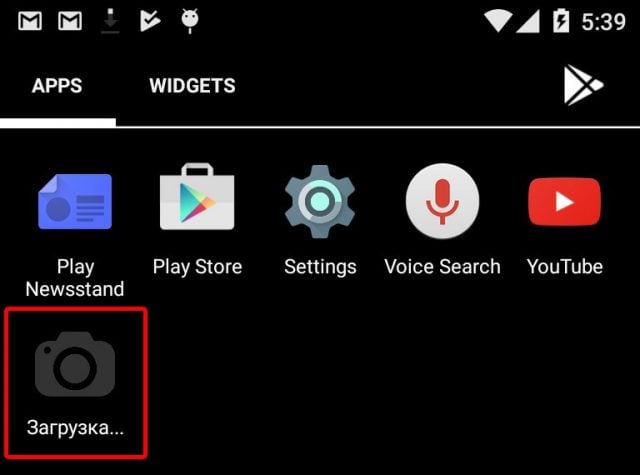

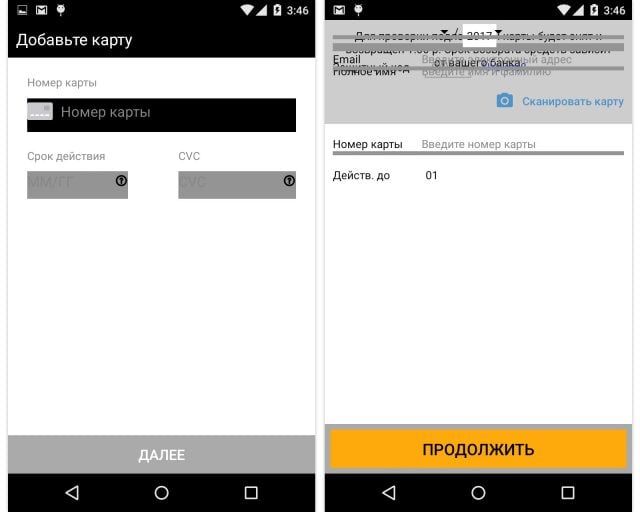

Wirus na telefony użytkowników dostaje się poprzez wiadomość SMS, która informuje o konieczności pobrania zdjęcia. Po instalacji na urządzeniu przez niedoświadczonego użytkownika (program ma przecież ikonkę aparatu, więc musi to być zdjęcie), malware instaluje wszystkie niezbędne moduły, ukrywa swoją ikonkę i zaczyna pracę w tle. Faketoken posiada kilka nieciekawych dla użytkownika funkcji, z których chętnie korzysta. Pierwszą z nich jest nagrywanie rozmów – wirus rozpoczyna rejestrowanie tak szybko, jak wykryje, że użytkownik rozmawia właśnie przez telefon. Po zakończonym połączeniu wszystkie nagrane dane są wysyłane na serwer cyberprzestępców. Najniebezpieczniejszą opcją, jaką otrzymał malware, jest możliwość podszywania się pod inne aplikacje – w tym celu program sprawdza, czy użytkownik smartfona korzysta z jakichś kompatybilnych z wirusem aplikacji i jeśli tak jest, to po uruchomieniu danego programu, trojan, korzystając z dość powszechnej funkcji na Androidzie, czyli rysowania interfejsu nad innymi aplikacjami, rozpoczyna symulację jej interfejsu i prosi właściciela urządzenia o podanie danych karty płatniczej. Wbrew pozorom nie musi to być czymś podejrzanym – wiele programów na Androida korzysta dzisiaj z płatności poprzez obciążanie karty kredytowej, a jak udowadnia m.in. Google Play, podawanie wszystkich informacji na jej temat w wyskakującym okienku jest czymś zupełnie normalnym.

Warto wspomnieć o tym, że interfejs Faketokena zgadza się kolorystycznie z kompatybilnymi aplikacjami. Po wpisaniu danych płatniczych malware rozpoczyna ukrywanie i przekierowywanie wszystkich wiadomości SMS na serwery cyberprzestępców, gdzie mogą oni wykorzystać otrzymane kody jednorazowe.

Na całe szczęście mam dla Was dobrą wiadomość – liczba zarejestrowanych ataków przy użyciu Faketokena jest znikoma, a twórcy programu początkowo celują wyłącznie w Rosjan. Niestety kwestią czasu pozostaje, aż program tego typu zacznie zagrażać również obywatelom naszego kraju – bądźcie czujni!

Źródło: TechCrunch