Trojany mobilne w ostatnim czasie są coraz większym zagrożeniem dla użytkowników telefonów z Androidem. Cyberprzestępcom nie brakuje kreatywności i na różne sposoby próbują oni nakłonić posiadaczy smartfonów do zainstalowania szkodliwego oprogramowania. Warto wiedzieć, jak działają oszuści i jak zminimalizować ryzyko zostania ich ofiarą.

Trojany Mobilne — dlaczego są tak często spotykane?

W 2020 roku CERT Polska (zespół reagowania na incydenty naruszające bezpieczeństwo w sieci) zaobserwował wzrostowy trend w obszarze szkodliwego oprogramowania przeznaczonego dla smartfonów z Androidem. Dlaczego cyberprzestępcy rozwijają kampanie związane właśnie z mobilnymi trojanami? Wraz z postępującym rozwojem rynku aplikacji oraz usług w tym kanale, obserwowane jest systematyczne odchodzenie użytkowników od tradycyjnych wersji aplikacji webowych. Przestępcy, korzystający najczęściej z gotowych rozwiązań, próbują atakować poprzez infekcję urządzenia mobilnego — czytamy w najnowszej edycji raportu CERT Polska Krajobraz bezpieczeństwa polskiego internetu.

Z obserwacji zespołu CERT Polska wynika, że w Polsce najczęściej dystrybuowany był trojan Alien (Cerberus). Zauważono jednak również kampanie rodzin Anubisa oraz Hydry, a także eksperymentalne aplikacje stworzone z myślą o konkretnym oszustwie. Cyberprzestępcy nakłaniają użytkowników do instalacji szkodliwego oprogramowania, podszywając się pod znane marki. W 2020 roku oszuści wykorzystywali wizerunki m.in. takich marek, jak Allegro, Wirtualna Polska oraz PKO. Najczęściej przygotowywali spreparowane strony internetowe, udające witryny zaufanego podmiotu. Tam informowali np. o rzekomej konieczności pobrania aktualizacji, która w rzeczywistości była szkodliwym oprogramowaniem. Inną metodą było rozsyłanie niebezpiecznych linków za pomocą wiadomości e-mail lub przez Facebooka. Zdarzało się nawet, że złośliwe aplikacje trafiały do Google Play.

W 2020 roku właściciel Cerberusa miał problemy z obsługą klientów i próbował sprzedać kod źródłowy wraz z bazą klientów. Nie udało mu się to, ale przestępca podzielił się kodem z właścicielem forum, na którym sprzedawał swoje usługi. Kod Cerberusa wyciekł, co spowodowało, że powstały jego różne warianty. Instalacja złośliwego oprogramowania na urządzeniu prowadzi do pełnej inwigilacji użytkownika — wyciekają nie tylko SMS-y i rozmowy, ale atakujący może również uzyskać dostęp do poczty elektronicznej czy konta bankowego ofiary — ostrzega CERT Polska.

Jak cyberprzestępcy nakłaniają do instalacji trojanów? Przykłady

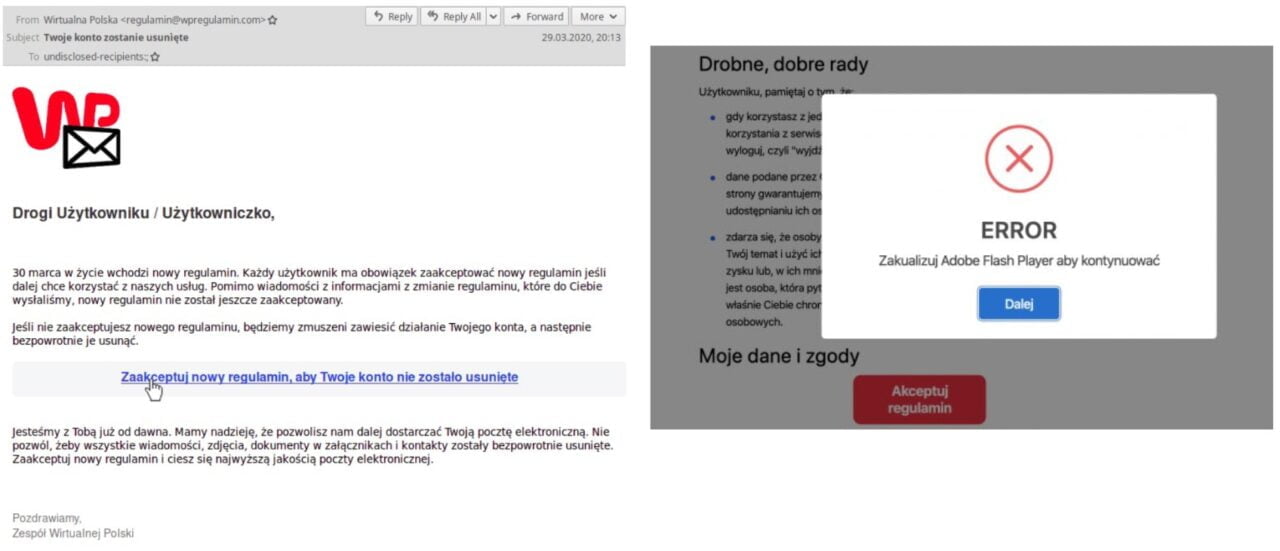

Na początku 2020 roku oszuści zachęcali użytkowników smartfonów do zainstalowania Cerberusa pod pozorem zmiany regulaminu poczty elektronicznej. Cyberprzestępcy rozsyłali maile z informacją o konieczności zaakceptowania nowego regulaminu poprzez kliknięcie specjalnego linku. Gdy ktoś kliknął link, następowało sprawdzenie, czy zrobił to z poziomu urządzenia z Androidem. Jeśli tak, wyświetlał się komunikat o konieczności aktualizacji Flash Playera. Nieświadomy użytkownik instalował na swoim smartfonie malware, będąc przekonanym, że to niezbędna wtyczka.

Wraz z początkiem kwietnia 2020 roku cyberprzestępcy postawili na fałszywe oferty pracy na Facebooku. Poszczególne posty zawierały link do strony internetowej z rzekomym formularzem rekrutacyjnym. Trzeba było w nim podać m.in. imię i nazwisko oraz numer telefonu. Gdy ktoś wypełnił formularz, otrzymywał SMS-a z informacją o pozytywnym przejściu rekrutacji i prośbą o kliknięcie linku oraz postępowanie zgodnie z dalszymi instrukcjami. Link przekierowywał do strony, gdzie użytkownik był nakłaniany do pobrania aplikacji rekrutacyjnej, która tak naprawdę była szkodliwym oprogramowaniem. Po instalacji na serwery cyberprzestępców trafiały m.in. SMS-y z zainfekowanego urządzenia. Trojan wyświetlał także na smartfonie fałszywe bramki płatności.

Oszuści podszywali się również m.in. pod InPost, Allegro, bank PKO BP oraz operatorów Orange i Play. Ich działania polegały na przesłaniu komunikatu (np. za pomocą SMS-a) z linkiem do pobrania szkodliwego oprogramowania. Gdy cyberprzestępcy podszywali się pod InPost, przekonywali, że link służy do pobrania aplikacji, dzięki której odbierzemy paczkę. Z kolei w wariancie z bankiem oszuści wykupili na Facebooku posty sponsorowane, których treść sugerowała, że po aktualizacji aplikacji przez specjalny link dostaniemy pieniądze. Oczywiście klikając w link, dostać mogliśmy co najwyżej szkodliwe oprogramowanie na smartfona.

Warto też mieć świadomość, że czasami cyberprzestępcom udaje się umieścić Cerberusa w sklepie Google Play. Best Cleaner i Fitness Trainer to przykłady fałszywych aplikacji, które były dostępne do pobrania.

Jak bronić się przed trojanami mobilnymi?

Łatwiej zapobiegać niż leczyć — ta zasada sprawdza się również w kwestii trojanów mobilnych i bezpieczeństwa naszych smartfonów. Usunięcie szkodliwego oprogramowania może być naprawdę trudne i wymagać konsultacji z ekspertami. CERT Polska zaznacza, że należy za wszelką cenę unikać instalacji aplikacji z nieznanych źródeł. Nawet gdy przez przypadek klikniemy link otrzymany od oszustów, to jeśli nie rozpoczniemy instalacji oprogramowania, nic złego nie powinno się stać.

Warto również uważać na to, co instalujemy na smartfonie w przypadku aplikacji z Google Play. Wiele osób jest przekonanych, że trafiają tam tylko bezpieczne programy, a to nie do końca prawda. W każdym repozytorium może dojść do umieszczenia złośliwego oprogramowania, o ile kod nowych wersji każdego z programów nie zostanie dokładnie sprawdzony. Przy skali jaką osiąga sklep Google Play nie jest możliwa szybka weryfikacja, dlatego tego typu modyfikacja to bardzo skuteczny wektor ataku — przypomina CERT Polska. Przed instalacją aplikacji czytajmy opinie na jej temat.

źródło: „Krajobraz bezpieczeństwa polskiego internetu” – raport CERT Polska