Microsoft to nie tylko Windows i Office. Gigant z Redmond sukcesywnie rozwija technologie chmurowe jak np. Windows 365 Cloud PC czy Azure. Właśnie ta ostatnia usługa zostanie wyposażona w nowe narzędzia do walki z ransomware.

Azure z narzędziami do walki z ransomware

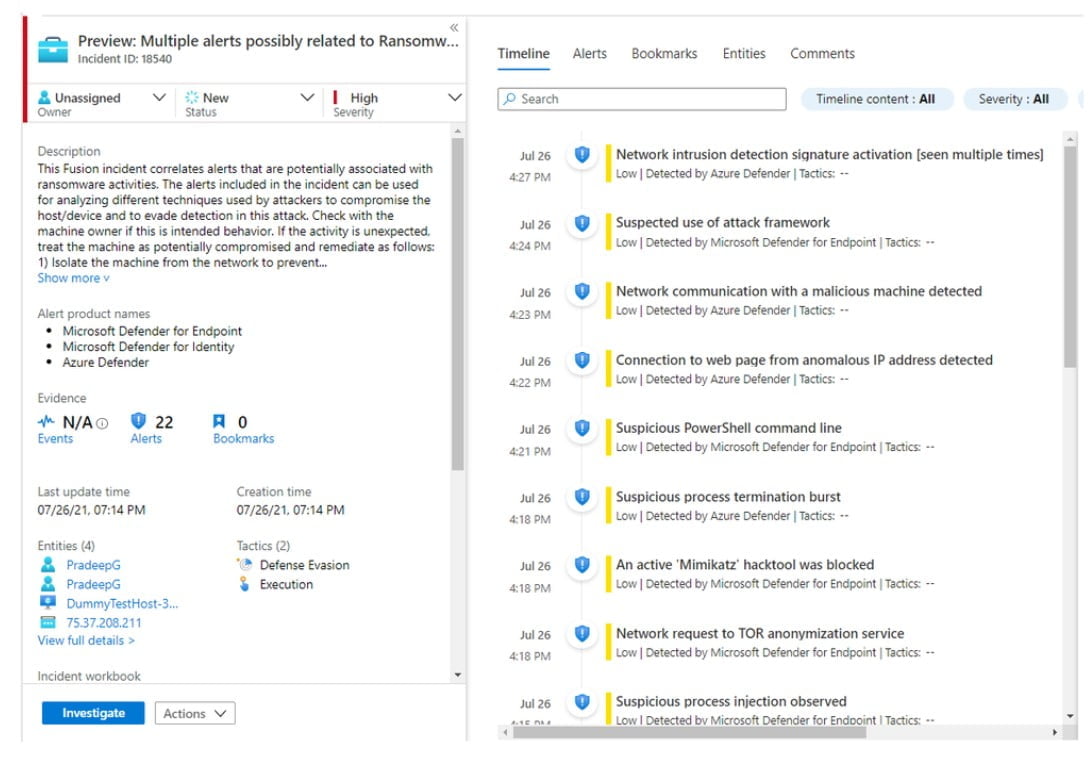

Microsoft zaprezentował Fusion Detection for Ransomware. Po wykryciu działań ransomware przez model uczenia maszynowego Fusion, w obszarze roboczym Azure Sentinel zostanie wyzwolone zdarzenie o wysokim stopniu ważności zatytułowane „Wiele alertów prawdopodobnie związanych z wykrytymi działaniami ransomware”.

Zobacz także: Przyspiesz Windows 10 włączając jedną funkcję

Aby pomóc Ci szybko zrozumieć możliwy atak, Fusion zapewnia pełny obraz podejrzanych działań mających miejsce na tym samym urządzeniu/hoście, korelując sygnały z produktów Microsoft oraz sygnały w sieci i chmurze. Obsługiwane łączniki danych obejmują:

- Azure Defender (Azure Security Center),

- Microsoft Defender for Endpoint,

- Microsoft Defender for Identity,

- Bezpieczeństwo aplikacji w chmurze Microsoft,

- Usługi Azure Sentinel.

Na zamieszczonych zrzutach ekranu widać incydent z Fusion z 22 alertami. Wysyła on sygnały o niskim poziomie ważności, które zostały wykryte w tym samym przedziale czasowym z sieci i hosta, aby pokazać możliwy atak ransomware i różne techniki stosowane przez atakujących.

Fusion wykrywa ransomware

Atak ransomware to rodzaj ataku, który polega na wykorzystaniu określonych rodzajów złośliwego oprogramowania w celu uniemożliwienia dostępu do sieci lub systemu w celu wymuszenia „okupu”. Nie ma wątpliwości, że te ataki stały się głównym priorytetem jako zagrożenie dla wielu organizacji. Niedawny raport opublikowany przez PurpleSec ujawnił, że szacowany koszt ataków ransomware wyniósł 20 miliardów dolarów w 2020 r.

Zapobieganie takim atakom w pierwszej kolejności byłoby idealnym rozwiązaniem, ale wraz z nowym trendem „ransomware jako usługa” i oprogramowaniem obsługiwanym przez człowieka, zakres i zaawansowanie ataków wzrasta. Atakujący używają powolnych i ukrytych technik w celu naruszenia sieci, co przede wszystkim utrudnia ich wykrycie.

Wykrywanie Fusion dla oprogramowania ransomware przechwytuje złośliwe działania na etapie unikania, obrony. Daje analitykom bezpieczeństwa możliwość szybkiego zrozumienia podejrzanych działań, które miały miejsce w tym samym czasie na wspólnych podmiotach. Jeśli chodzi o ataki ransomware, czas bardziej niż cokolwiek innego jest najważniejszym czynnikiem w zapobieganiu narażeniu większej liczby komputerów lub całej sieci. Im szybciej takie alerty zostaną przekazane analitykom bezpieczeństwa ze szczegółami dotyczącymi różnych działań napastników, tym szybciej ataki ransomware można powstrzymać i naprawić. Takie wykrywanie pomoże analitykom, dając kompilację aktywności atakującego na etapie wykonania, pomagając zredukować MTTD (średni czas na wykrycie) i MTTR (średni czas na odpowiedź).

Co robić po wykryciu ataku przez Fusion?

Po otrzymaniu informacji przez Fusion w związku z możliwymi działaniami oprogramowania ransomware, Microsoft zaleca skontaktowanie się z właścicielem komputera, czy jest to zamierzone zachowanie. Jeśli działanie jest nieoczekiwane, potraktuj maszynę jako potencjalnie zagrożoną i podejmij natychmiastowe działania w celu przeanalizowania różnych technik używanych przez atakujących w celu złamania zabezpieczeń hosta i uniknięcia wykrycia w potencjalnym ataku ransomware. Oto zalecane kroki:

- Odizoluj maszynę od sieci, aby zapobiec potencjalnemu ruchowi bocznemu.

- Uruchom pełne skanowanie w poszukiwaniu złośliwego oprogramowania na komputerze, postępując zgodnie z wszelkimi wynikającymi z tego zaleceniami naprawczymi.

- Przejrzyj zainstalowane/uruchomione oprogramowanie na komputerze, usuwając wszelkie nieznane lub niechciane pakiety.

- Przywróć komputer do znanego dobrego stanu, ponownie instalując system operacyjny tylko w razie potrzeby i przywracając oprogramowanie ze zweryfikowanego źródła wolnego od złośliwego oprogramowania.

- Postępuj zgodnie z zaleceniami dostawców alertów (np. Azure Security Center i Microsoft Defender), aby zapobiec przyszłym naruszeniom.

- Zbadaj całą sieć, aby zrozumieć włamanie i zidentyfikować inne komputery, na które ten atak może mieć wpływ.

Źródło: Microsoft