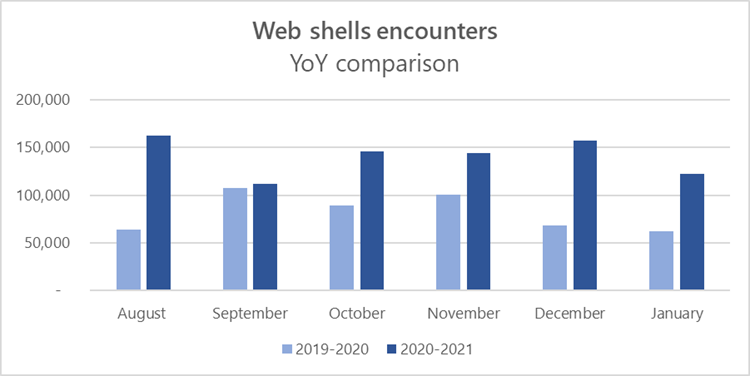

Z najnowszych danych Microsoft 365 Defender wynika, że ataki Web shell przybierają na sile. Co miesiąc od sierpnia 2020 r. do stycznia 2021 r. zarejestrowano średnio 140 000 takich zagrożeń na serwerach, prawie dwukrotnie więcej niż średnio 77 000 razy w zeszłym roku.

Co to jest Web shell?

Web shell to w skrócie część złośliwego kodu, który ukryty jest na stronie internetowej. Web shell to inaczej „powłoka internetowa”, która umożliwia zdalny dostęp i sterowanie serwerem sieciowym, umożliwiając wykonywanie dowolnych poleceń. Hakerzy instalują powłoki internetowe na serwerach, wykorzystując luki w zabezpieczeniach, zazwyczaj luki w aplikacjach internetowych lub na serwerach połączonych z Internetem. Atakujący skanują Internet, często używając interfejsów skanowania publicznego, takich jak shodan.io, w celu zlokalizowania serwerów, które mogą być celem.

Wykrywanie Web shell

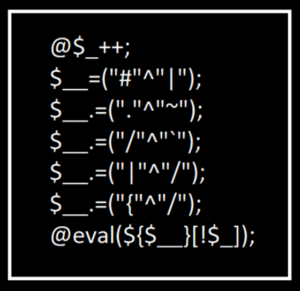

Powłoki internetowe można budować przy użyciu dowolnego z kilku języków, które są popularne w aplikacjach internetowych. W każdym języku istnieje kilka sposobów wykonywania dowolnych poleceń i wiele sposobów wprowadzania dowolnych danych przez hakera. Atakujący mogą również ukryć instrukcje w ciągu agenta użytkownika lub w dowolnym parametrze przekazywanym podczas wymiany serwera WWW lub klienta.

Innym wyzwaniem związanym z wykrywaniem powłok sieciowych jest odkrycie zamiaru. Pozornie nieszkodliwy skrypt może być złośliwy w zależności od intencji. Jednak kiedy atakujący mogą przesłać dowolne pliki wejściowe do katalogu internetowego, mogą przesłać w pełni funkcjonalną powłokę internetową, która umożliwia wykonanie dowolnego kodu.

Zobacz także: Edge w wersji 89 już testowany – zobacz nowości

Takie Web shells do przesyłania plików są łatwe do przeoczenia, ponieważ nie mogą samodzielnie wykonywać poleceń atakującego. Zamiast tego mogą przesyłać tylko pliki, takie jak w pełni funkcjonalne powłoki internetowe, na serwery internetowe. Ze względu na swoją prostotę są trudne do wykrycia i można je odrzucić jako niegroźne, dlatego często są wykorzystywane przez osoby atakujące do wczesnych etapów eksploatacji.

Wreszcie, osoby atakujące są znane z tego, że ukrywają powłoki internetowe w pozornie niegroźnych formatach plików, takich jak pliki multimedialne. Serwery WWW skonfigurowane do wykonywania kodu po stronie serwera stwarzają dodatkowe wyzwania przy wykrywaniu powłok WWW, ponieważ na serwerze plik multimedialny jest skanowany pod kątem instrukcji wykonania po stronie serwera. Atakujący mogą ukryć skrypty powłoki internetowej na zdjęciu i przesłać je na serwer sieciowy. Gdy ten plik jest ładowany i analizowany na stacji roboczej, zdjęcie jest nieszkodliwe. Ale kiedy przeglądarka internetowa prosi serwer o ten plik, złośliwy kod jest realizowany po stronie serwera.

Te wyzwania związane z wykrywaniem powłok sieciowych przyczyniają się do ich rosnącej popularności jako narzędzia ataku.

Microsoft walczy z atakami

Uzyskanie wglądu w serwery internetowe jest kluczem do wykrywania i przeciwdziałania zagrożeniom powodowanym przez Web shell. Aby sprostać wyzwaniom związanym z wykrywaniem tych zagrożeń, Microsoft Defender wykorzystuje kombinację trwałych zabezpieczeń, które zapobiegają instalacji powłoki internetowej. Microsoft Defender for Endpoint ujawnia złośliwe zachowanie, analizując zapisy plików skryptów i wykonania procesów. Ze względu na charakter powłok sieciowych analiza statyczna nie jest skuteczna, stosunkowo łatwo jest modyfikować powłoki sieciowe i ominąć zabezpieczenia statyczne. Aby skutecznie zapewniać ochronę, Microsoft Defender for Endpoint wykorzystuje wiele warstw ochrony poprzez kontrolę zachowania.

Microsoft Defender for Endpoint wykrywa również próby instalacji powłoki internetowej pochodzące ze zdalnych systemów w organizacji przy użyciu różnych metod przenoszenia. Na przykład zaobserwowano, że osoby atakujące upuszczają powłoki internetowe za pośrednictwem zdalnego zarządzania systemem Windows (WinRM) lub używają istniejących poleceń systemu Windows do przesyłania powłok internetowych przez protokół SMB. Na serwerze WWW te zdalne akcje są przeprowadzane przez procesy systemowe, co zapewnia wgląd w drzewo procesów. Proces przywilejów systemowych upuszczający pliki skryptów jest kolejnym podejrzanym zdarzeniem i zapewnia mechanizmom kontroli zachowania metody naprawienia skryptu, zanim osoby atakujące będą mogły wykonać jakiekolwiek złośliwe działania.

Źródło: Microsoft