Google nieustannie dba o bezpieczeństwo Androida. Z każdą nową aktualizacją systemu ulepszane są jego zabezpieczenia, więc dzięki temu w tym momencie Android jest oprogramowaniem bezpieczniejszym niż kiedykolwiek wcześniej. Niestety nie wszystkie metody ataku da się od razu przewidzieć. Pokazuje to nowa luka w zabezpieczeniach systemu, dzięki której cyberprzestępcy są w stanie groźnie wpłynąć na zainstalowane w systemie aplikacje. Nie wszystkie programy są podatne, lecz na feralnej liście znajdują się m.in. aplikacje prosto od twórców aktualnej wersji Androida – Google’a. Jak to wszystko działa i czy przed problemami można się zabezpieczyć? Tego dowiecie się z mojego artykułu.

Jeżeli aplikacja nie ukrywa wszystkich swoich plików, to jest podatna na nowy typ ataku

W sklepie Google Play znaleźć można wiele różnych aplikacji. Część z nich jest naprawdę spora – mogą to być gry czy programy, które zapisują dużą ilość danych w pamięci smartfona. Nie każda osoba posiada jednak telefon z odpowiednio dużą ilością miejsca w pamięci wewnętrznej, by wszystkie gry i aplikacje instalowane były właśnie tam. Z tego powodu deweloperzy wpadli na pomysł, by w sklepie Google Play umieszczać jedynie instalatory lub podstawowe wersje programów, które następnie dodatkowe dane mogą pobrać i umieścić np. na karcie microSD urządzenia. Dzięki temu na swoim smartfonie zmieścimy znacznie więcej aplikacji.

Zobacz także: Klawiatura Gboard będzie jeszcze lepsza!

Warto jednak wiedzieć, że aplikacje instalowane ze sklepu Google Play umieszczane są w specjalnie wydzielonej i chronionej pamięci urządzenia. Żaden inny program nie może modyfikować tych danych, ponieważ aplikacje domyślnie korzystają z trybu piaskownicy. Niestety pliki, które umieszczane są na zewnętrznych nośnikach, nie są zabezpieczane w ten sam sposób. W tym miejscu dochodzimy zatem do luki, którą wykorzystują cyberprzestępcy.

Dowolny program może podmienić dane innej aplikacji lub spowodować, że nie będzie ona działała

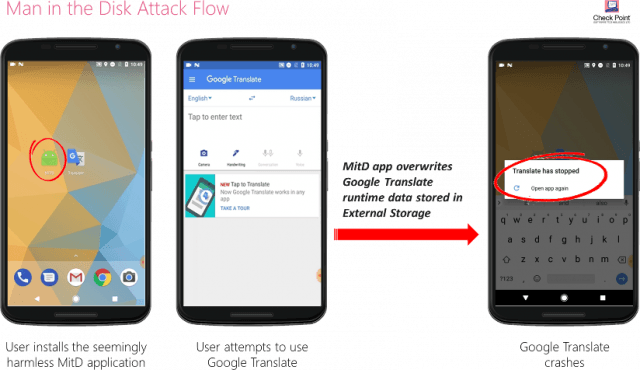

Ekspertom z laboratorium Checkpoint atak udało się przeprowadzić na dwa sposoby. Na początku, w obu przypadkach, w sklepie Google Play publikowana była niewinna aplikacja latarki z uprawnieniami do modyfikowania plików w pamięci wewnętrznej. Następnie, dzięki nadanym uprawnieniom, program wpływać mógł na pliki innych aplikacji, które nie były chronione. Z tego powodu odpowiednia modyfikacja danych Tłumacza Google powodowała, że program po prostu się nie włączał. Złośliwi deweloperzy mogliby wykorzystać tę metodę np. do sabotowania konkurencyjnych aplikacji.

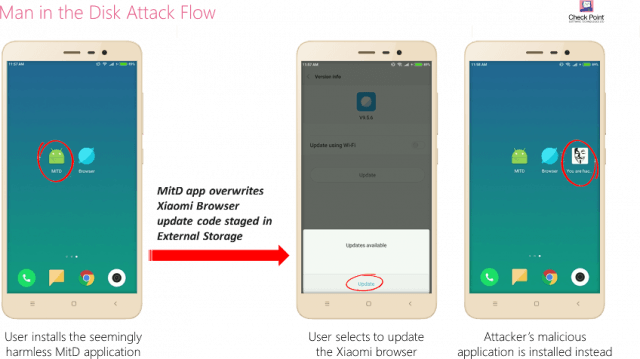

Luka wykorzystana może zostać również do nadpisania oryginalnej wersji aplikacji jej złośliwą odsłoną, która np. przesyła wszystkie dane cyberprzestępcom. Zasada działania tej metody jest identyczna – potencjalnie nieszkodliwa aplikacja latarki nadpisuje pliki innego programu dzięki zaledwie jednemu uprawnieniu.

Warto wiedzieć, że to nie wszystkie podatne aplikacje, bo może ich być znacznie więcej – luki przez ekspertów znalezione zostały m.in. w programach od Xiaomi, Google’a i Yandex.

Co robić, jak żyć?

Warto wiedzieć, że użytkownicy smartfonów z Androidem nie mogą zrobić nic w sprawie tego problemu. Wszystkie zalecenia kierowane są zatem wyłącznie do programistów – eksperci z Checkpoint rekomendują, by pliki wykonywalne i klasy nie były przechowywane poza bezpiecznym obszarem, a aplikacje automatycznie weryfikowały poprawność danych podczas uruchamiania. Warto wiedzieć, że wszystkie programy Google’a zostały już zabezpieczone. Xiaomi nie podzieliło się szczegółami w kwestii naprawy usterki.

Źródło: Bleeping Computer